PCのセキュリティは「UEFI(BIOS)」にあり! ThinkPadの安全を支える標準機能「ThinkSheild」が“強い”理由(3/4 ページ)

独自開発の「ThinkShield Engine」でファームウェアのセキュリティを担保

UEFIはプログラマブルで、OS(Windows)や専用ユーティリティーアプリから書き換えが可能だ。UEFIの更新により、不具合(バグ)が解消されたり、場合によっては新機能が追加されたりすることもある。その更新に合わせて、CPUのマイクロコード(命令実行用のプログラム)が書き換えられることも珍しくない。

このこと自体は昔のBIOSも同様なのだが、UEFIはBIOSよりも“できること”が多い。ゆえに、UEFIを標的とした“攻撃”を受けると、セキュリティ上のリスクが高まる。OSやアプリの改ざんよりもハードルは高いが、実際にUEFIに入り込むマルウェアが確認されたこともある。

万が一、UEFIがマルウェアに感染すると影響は甚大だ。OSの起動前から“汚染”されていることになるので、OSやセキュリティソフトだけでは対処できない。OSやアプリの汚染よりも、たちが悪い。

先述の通り、PCはUEFIでハードウェアを検査した後、OSの起動プログラムを読み込み、それを足がかりとしてOS本体が起動する。ある意味で「バトンリレー」をしていくわけだが、そのバトンが「猛毒のとげ」付きだったらどうなるか――結果は容易に想像できるはずだ。

そこで最近ThinkPadでは、UEFIを含む各種ファームウェアに対して複数のセキュリティ対策がなされている。

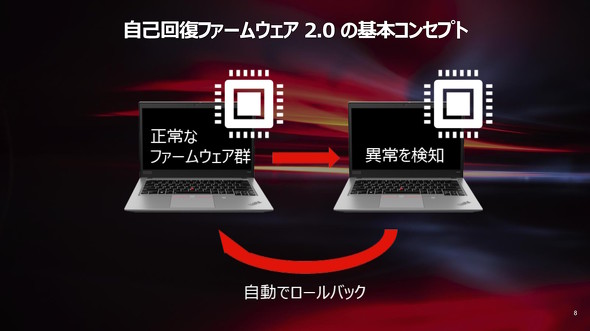

その1つが「自己回復ファームウェア」だ。その名の通り、ファームウェアに何らかの異常が発生した場合、自動で回復プロセスが開始され、正常稼働していたファームウェアに書き戻して復旧する。この機能は標準で有効化されているため、ユーザー側での設定は不要だ。

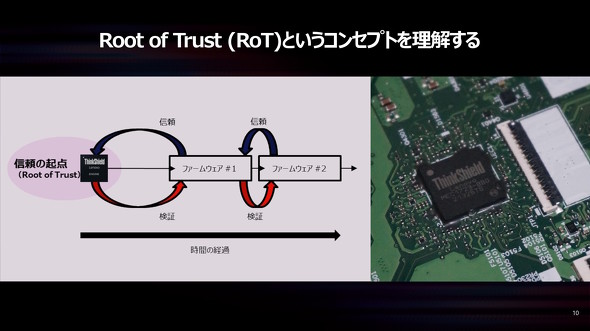

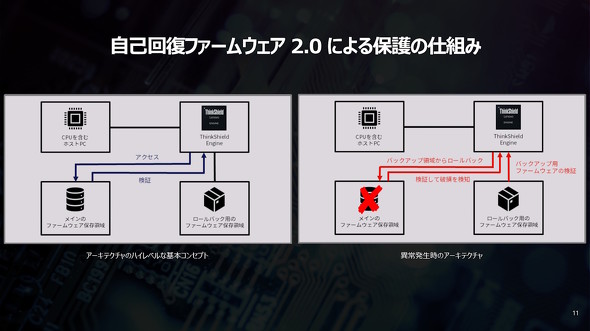

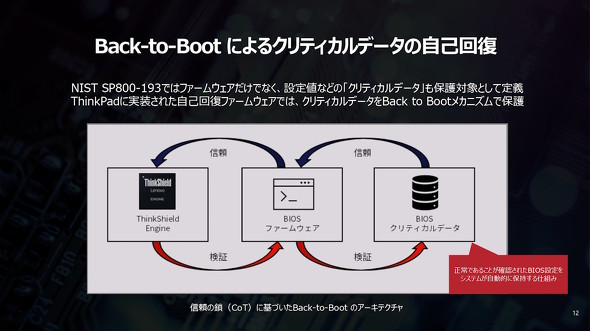

ただ、単純にバックアップを書き戻すという仕組みを取ると、バックアップされたファームウェアにも異常があった場合に目も当てられないことになる。そこでThinkPadでは“信頼”の起点となるICチップ「ThinkShield Engine(シンクシールドエンジン)」を介してファームウェアの保存領域にアクセスする仕組みを採用している。

ThinkShield Engineは、CPUを始めとする他のハードウェアから“独立して”動作しており、常にファームウェアの正常性を確認している。異常を検知した場合は、CPUを介さずにファームウェアの修復を行う。

先述の通りUEFIには更新もあるが、その更新もセキュアに行われる。更新データは都度検証され、正常であると判断されると書き換えが始まる。その後、バックアップ用ファームウェアを書き換える際も、改めて検証を行った後に行われる。

繰り返しとなるが、ThinkShield Engineは“ICチップ”だ。ソフトウェアを介して改ざんすることはできない。たとえファームウェアに異常が発生したとしても、正常なファームウェアに自動回復できるようになっているのだ。

UEFIを含むファームウェアに異常が発生した場合は、ThinkShield Engineがバックアップ用の領域からファームウェアを書き戻すようになっている。マルウェア対策としてはもちろん、「UEFIのアップデート失敗」への対策にもなっている

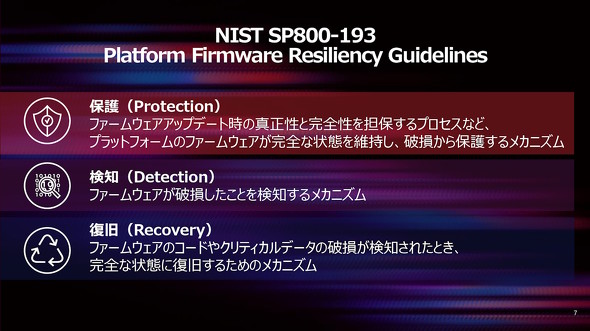

UEFIを含むファームウェアに異常が発生した場合は、ThinkShield Engineがバックアップ用の領域からファームウェアを書き戻すようになっている。マルウェア対策としてはもちろん、「UEFIのアップデート失敗」への対策にもなっている元嶋氏によると、この自己回復ファームウェアの仕組みは「NIST SP800-193」というセキュリティ規格に準拠しているという。確実にバックアップし、攻撃(または異常)を検知したらすぐさま書き戻す――この考え方は、同規格の基本仕様に基づいている。

攻撃自体を防ぐことは難しくても、その状態のままOSをブートさせることがないようにするという考え方で、安全性が担保されているのだ。

自己回復ファームウェアの仕組みは、「NIST SP800-193」というセキュリティ規格に準拠している。ファームウェアの異常を見つけたらOSを起動させず、すぐさま正常なファームウェアに書き戻すことでセキュリティ(とシステムの正常な稼働)を担保している

自己回復ファームウェアの仕組みは、「NIST SP800-193」というセキュリティ規格に準拠している。ファームウェアの異常を見つけたらOSを起動させず、すぐさま正常なファームウェアに書き戻すことでセキュリティ(とシステムの正常な稼働)を担保している NIST SP800-193ではファームウェア本体だけでなく、ファームウェアの重要な設定値も保護対象となる。自己回復ファームウェアでは、UEFIセットアップで変更した設定値の正常性を確認した上で、保存を行う仕組みを取っている

NIST SP800-193ではファームウェア本体だけでなく、ファームウェアの重要な設定値も保護対象となる。自己回復ファームウェアでは、UEFIセットアップで変更した設定値の正常性を確認した上で、保存を行う仕組みを取っているUEFIを含むファームウェアのセキュリティも大事だが、ストレージのセキュリティも大事だ。最近のThinkPadのUEFIでは、その点における対策も抜かりはない。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:レノボ・ジャパン合同会社

アイティメディア営業企画/制作:ITmedia PC USER 編集部/掲載内容有効期限:2024年3月15日