テレワークが危ない!? 最新の標的型攻撃やIoTマルウェアから学ぶワークプレイスのセキュリティ対策──情報セキュリティの権威、横浜国大の吉岡准教授に聞く

企業やそれに準ずる組織がセキュリティ対策を講じることは、もはや“常識”だ。にもかかわらず、サイバー攻撃から組織が被害にあう事件は急増している。

そういった脅威に企業はどう立ち向かうべきか。情報システムセキュリティやマルウェア対策の権威である吉岡克成准教授(横浜国立大学 大学院環境情報研究院/先端科学高等研究院)は、「いままでの対策では守りきれない脅威が急増している」と指摘する。

特定の企業・組織を狙う標的型メール攻撃が急増

サイバー攻撃が猛威を振るう昨今、とりわけ企業にとって大きな脅威になっているのが「標的型メール攻撃」だ。ターゲットとなる特定の組織にメールを送り付け、巧みな手口で機密情報や個人情報を窃取するマルウェアに感染させるサイバー攻撃の一種である。

吉岡准教授は、「攻撃は企業の内部や取引先など関係者を装った1通の“なりすましメール”が送られてくることから始まる」と解説する。

「なりすましメールは一見すると無害に見えるため、ネットワークのゲートウェイやエンドポイントで動作するアンチマルウェア/アンチスパムソフトウェアなども見逃してしまう」

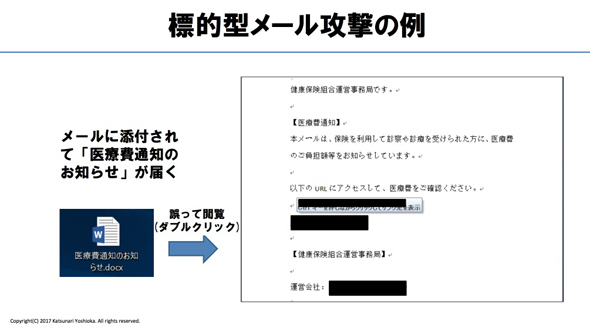

「セキュリティ対策をすり抜けて受信トレイに届いたメールの本文には、業務に関係ありそうな内容が書かれており、オフィスアプリケーションのドキュメントやドキュメントファイルに見せかけたマルウェア本体が添付されている。それらをうっかり開いてしまうと、悪意のあるプログラムが実行され、マルウェアを勝手にダウンロードして起動。これで内部ネットワークへの侵入が成功したことになる」(吉岡准教授)

ここまでの手口は、エンドポイントに保存されているデータを勝手に暗号化し、それを“人質”に金品を要求する「ランサムウェア」とほぼ同じだ。しかし、企業の機密情報や個人情報の窃取を目的とする標的型のマルウェアは、ユーザーに発見されやすい派手な動きはしないという。

バックグラウンドでひそかに動作し、攻撃の指示を出すC&Cサーバ(コマンド&コントロールサーバ)からの指令に従って、エンドポイントのPCに保存されているファイル、あるいは内部ネットワークに接続されているファイルサーバなどから情報収集を行う。そこで目的の情報が見つかれば、それを盗み取ってマルウェアを跡形もなく削除し、証拠隠滅を図る。

こうした標的型メール攻撃の手口や挙動を調べるために、吉岡准教授はマルウェア実行時にカモフラージュとして表示されるおとり文書の内容を調査したという。

「私たちは、直近3年間で国内の企業を狙った標的型攻撃のマルウェア検体を収集し、埋め込まれたおとり文書を抽出して内容を調査した。おとり文書の内容からは、どのような企業や組織が狙われているのか、攻撃者はどのような文脈でだますのかといった具体的な手法を分析できる。この調査から、攻撃者は本来の標的である企業・組織の関連団体、あるいは関連する個人といった周辺から攻めることが多いと推測される」(吉岡准教授)

実は、吉岡准教授自身にも大学関係者を装った標的型メールが届いたことがあるという。

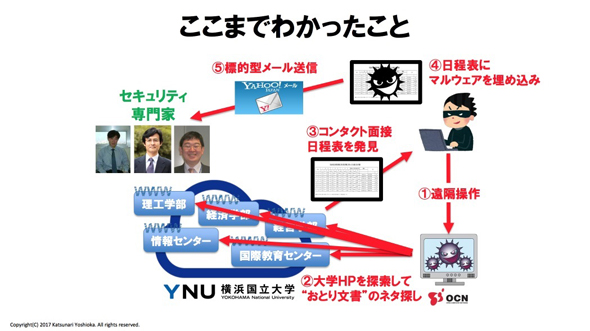

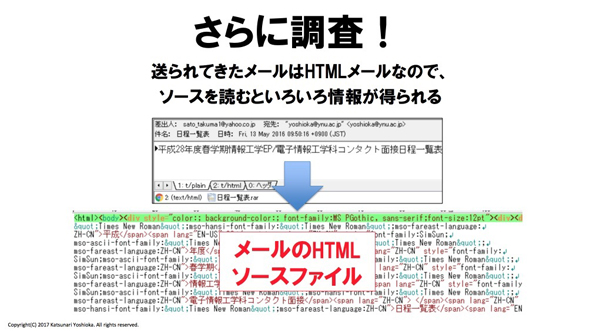

「標的型メールは学内のセキュリティ専門教員のみに届き、本学に実在するイベントの日程一覧表というWordファイルが添付されていた。このファイルにはマクロ型のマルウェアが仕込まれており、万一開いてしまうとマルウェアに感染してしまう。この日程一覧表の出どころを探るために、大学情報基盤センターからログを入手して詳しく調査したところ、大学のWebサイトに掲載されていた学生向けの日程一覧表を流用していたことが確認できた」(吉岡准教授)

メール本文を詳しく分析したところ、海外のWindows環境でコピー&ペーストした痕跡を発見。さらに、メールヘッダから送信元のIPアドレスの割り出し、さらにマルウェア本体を詳細解析したところ、海外のハッカーグループが使用するマルウェアの特徴と類似していることを突き止めたという。

「今回の標的型メールでは、実在しない人物になりすますなど攻撃者のレベルが低く、被害に遭うことはなかった。しかし、セキュリティ専門家の何らかの情報を狙っていること、おとり文書の内容から日本語の意味を理解していること、おとり文書のネタを探すためにWebサイト上の公開文書を悪用していることなど、興味深い事実も判明した。今後はレベルが高度化すると見破れない危険性も考えられる」(吉岡准教授)

高度化しつつある標的型メール攻撃から身を守る手段はあるのだろうか。最近は多くのセキュリティベンダーが未知もしくは亜種のマルウェアを発見するエンドポイントソリューションを提供し始めている。

そうしたソリューションとは違ったアプローチで標的型メールからPCを保護するのが、日本HPの「HP Sure Click」だ。最も被害の多いWeb感染型のマルウェアに注目し、Webブラウザのタブをそれぞれ隔離されたベアメタルハイパーバイザー上で動かすことで、たとえ悪意のあるサイトにアクセスした場合でも、タブを閉じると全て無効化できるというソリューションだ。

未知や亜種のマルウェアであっても感染を無効化できるので、ホワイトリスト/ブラックリストの管理が不要で、ユーザーは悪意のあるリンクやWebサイトであるかどうか神経質になる必要がない。すでに米国で発表されている新機能だが、日本では2017年夏以降に出荷開始されるPCの新製品から搭載される予定だ。

爆発的に増え続けるIoT機器のマルウェア感染

セキュリティ対策の研究活動に取り組む吉岡准教授は、標的型メール攻撃以外にも今後は特に注意を要する脅威があると警鐘を鳴らす。それは、マルウェアに感染したIoT機器からのサイバー攻撃だ。

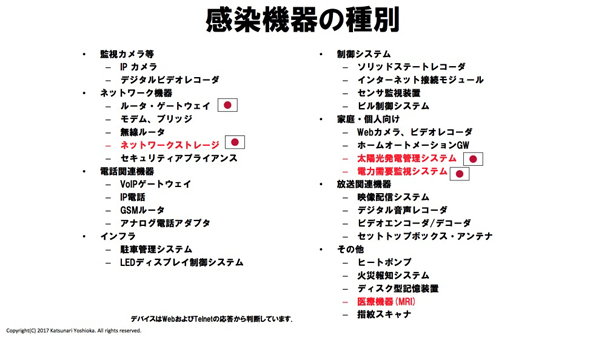

「世の中にはすでに監視カメラやルーターなどのネットワーク機器、施設などの制御システム(HEMS/BEMS)、医療機器など、インターネットに接続されたさまざまなIoT機器が存在している。これらIoT機器へのマルウェア感染が今、大きな問題になりつつある」(吉岡准教授)

吉岡准教授はここ数年、従来とは異なる挙動のサイバー攻撃が押し寄せていることを実感しており、ネットワークログからその原因がIoT機器にあることを予想したという。

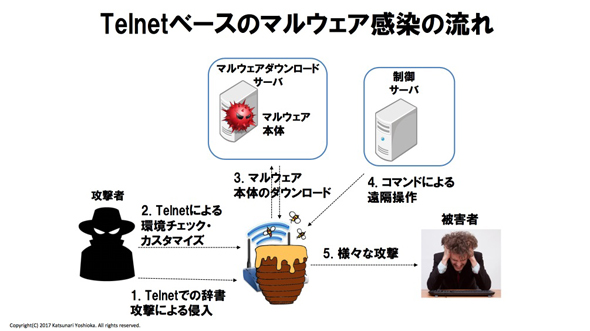

そこで、IoT機器を狙ったサイバー攻撃の手口や手法を分析するために、「IoTハニーポット」による観測システムを作成したという。IoTハニーポットは、脆弱なIoT機器を模擬したトラップで、マルウェアを捕獲、サンドボックスを使って詳細な解析を行っているという。

「観測システムによって、IoT機器がマルウェアに感染する事象が16年4月以降に急増していることが分かった。横浜国大に攻撃を仕掛けてきた感染機器の数は、16年10月の1カ月だけで世界約218カ国、133万IPアドレスにも上る。ネットワーク接続からわずか“38秒”という短い時間でマルウェアに感染する事例もある」(吉岡准教授)

なぜIoT機器は狙われ、感染数が急増しているのか。それはIoT機器の脆弱性に理由があるという。

「IoT機器の中には、遠隔地からコマンドラインで操作するための古い通信プロトコルである『Telnet』が有効になっているとともに、非常に脆弱なID/パスワードが設定されているものがある。このため不正ログインが簡単に成功してしまい、感染を加速させている」(吉岡准教授)

マルウェアに感染したIoT機器の多くは、分散型サービス妨害攻撃(DDoS攻撃)の踏み台として使われており、実際に600Gbpsを超えるような大規模サービス妨害攻撃への加担も確認されているという。

「IoT機器の脆弱性については、国やメーカーが注意喚起しているものの、効果が挙がっていないのが実情。感染拡大を防ぐためにも、Telnetなどのサービスを停止したり、ID/パスワードを類推しやすいものから変更したりする必要がある」(吉岡准教授)

脆弱性を狙われることは、何もIoT機器に限ったものではない。エンドポイントのPCもまったく同じことがいえる。特に感染リスクが高まると予想されるのが、20年1月に延長サポートの終了を迎える『Windows 7』搭載の古いPCだ。古いPCはOSのみならずBIOSや各種ハードウェアの機能が不足しており、サイバー攻撃に対して極めて脆弱になっている。

さまざまな理由からWindows 7の更新をためらっている企業は多いが、発展するセキュリティ脅威から組織を守るためには、できる限り早く最新のセキュリティ機能を搭載した『Windows 10』搭載PCへ移行することをお勧めしたい。

セキュリティに優れたWindows 10をさらに強化するのが、業界唯一の自己修復型BIOS「HP Sure Start G3」だ。BIOSはPCの電源導入直後に稼働して最も高い権限で実行されるため、もしBIOSが侵害されてしまうと他の保護機構は完全に無意味となってしまう。またBIOSの改ざんや破損は起動不能を意味するので、可用性の観点からもBIOSの保護は重要な意味を持つ。

HP Sure Start G3は自己修復型のアプローチでBIOSを改ざんや破損から保護する。つまりWindows 10のセキュリティ強化において技術的な要である、セキュアブートと仮想化機能をBIOSから無効にすることを阻止することで、Windows 10のセキュリティをさらに高めることが可能になる。

また、HP Sure Start G3搭載PCはBIOSの保護に加えて「MBR/GPTの保護」といったハードウェアレベルの包括的な高可用性の機能もあわせて搭載している。セキュリティにセンシティブな業務やダウンタイムが業務に重大な影響を及ぼす組織にはぜひWindows 10とHP Sure Start G3の組み合わせを検討してもらいたい。

公衆無線LANを利用したテレワークは危険

今の日本では、在宅勤務や時短勤務といった多様な働き方を推奨する「働き方変革」が注目を浴び、実際に取り組みを推進する企業も多い。この働き方変革を進めるうえで、セキュリティ対策は欠かすことができない。では具体的にどのような点に気を付ける必要があるのだろうか。

「在宅または外出先からリモートで業務を行うテレワークを実施する場合、USBメモリなどのリムーバブルストレージにデータをコピーして持ち出されたり、インターネット経由で攻撃を受けてマルウェアに感染したりしないように十分な対策が必要になる。特に社外ネットワークにつながるPCは、感染後の出口対策が困難であるため、従来と同等以上の入口対策とエンドポイントセキュリティ強化による内部対策が非常に重要となる」(吉岡准教授)

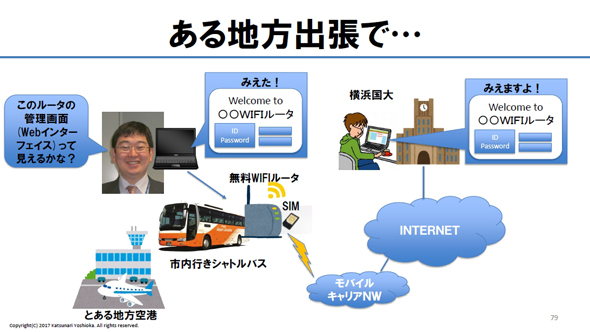

テレワークで特に注意すべきなのは、公衆無線LAN(フリーWi-Fi)サービスへの接続だという。

「例えば、国内のある地方空港と市街地を結ぶシャトルバスで提供されている公衆無線LANサービスのWi-Fiルーターが、外部から管理画面にアクセスできる設定になっていた。この管理画面ではWi-Fiルーターの型番が記載されており、メーカーのサイトからデフォルトの管理者ID/パスワードが記載されたオンラインマニュアルをダウンロードすることができてしまう」

「つまり、管理者がID/パスワードを変更していなければ、外部から簡単に設定変更される可能性がある。さらにDNS設定を変更されると、無線LANを利用する乗客のアクセス先の情報が漏えいしたり、フィッシングサイトに誘導されたりするおそれも考えられる」(吉岡准教授)

吉岡准教授が調査しただけでも、このようなリスクのあるWi-Fiルーターは国内に100件以上確認できているという。

「公衆無線LANサービスを提供する機器には、マルウェア感染して制御を乗っ取られる脆弱性と、認証の不備により管理画面から設定変更される脆弱性がある。このような公衆無線LAN環境を業務で使うと情報漏えいやマルウェア感染のリスクが高まってしまう。社外からの接続には、十分な対策が施された会社支給のモバイルWi-Fiルーターなどを使用することを強く推奨する」(吉岡准教授)

オフィスの外で働く際には、さまざまな脆弱性を考慮する必要がある。接続するネットワークを考慮することはもちろん、エンドポイントPC自体のID/パスワードの脆弱性への配慮も必要だろう。また、ユーザーの背後から目視で画面をのぞき見る“ショルダーハック”によって画面からデータが盗まれる場合もある。

「働き方変革」は必然的に、より脆弱な環境でのエンドポイントPCの利用をもたらす。このような環境でのセキュリティ対策で重要な視点は、保護すべき対象をきちんと認識すること、そして多層防御の視点だ。

重要な保護すべき対象の1つとしてユーザーIDやパスワードなどの認証情報があることに異論はないだろう。高度化したサイバーアタックの現状では、いわゆる“パスワード”はセキュリティの要件に答えることが出来なくなってきている。

認証情報として物理認証や生体認証を使うことが今後は必要になってくるはずだ。認証情報をOSのファイルシステム内ではなく、隔離されたより強固なセキュリティが保たれた場所に保管したり、複数の認証情報を組み合わせることも有効なアプローチだ。

「HP Client Security G3」では、認証情報を隔離されたチップの中に保管したり(Intel CPU搭載製品のみ)、生体認証を含む7種類の認証情報の中から2種類を選んで多要素認証を強制する設定が可能だ。

守るべき重要な情報であるPC内のデータを保護するために、ショルダーハックを防止するソリューションもある。日本HPの「HP Sure View」は、「Fn+F2キー」を押すだけで画面の可視範囲を左右35度に狭め、横からの“のぞき見”を防止できる世界で唯一の一体形プライバシーフィルターだ。

働き方の選択肢を増やし多様な働き方を実現する時代には、先に紹介したSure ClickやSure Startなども組み合わせ、エンドポイントデバイスの中でもさまざまなレイヤーでセキュリティ対策を施し、高度化するサイバー攻撃に対処することが不可欠となってくる。

「標的型メール攻撃がさらに高度化すると、マルウェアが入口対策を突破する可能性が増加する。公衆無線LANなど接続するネットワーク自体が安全でない場合も考えられる。多様な働き方はこれからも企業活動の前提となる以上、ネットワーク環境に依存しないエンドポイントやルーターなど、デバイスのセキュリティ強化がいっそう必要だ」(吉岡准教授)

Amazonギフト券があたる! アンケート実施中

ITmedia NEWSでは、株式会社日本HPと共同で「PC利用」に関するアンケートを実施中です。

アンケートにお答え頂いた方から、抽選で3名様にAmazonギフト券5,000円分を差し上げます。詳細はこちらから

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日本HP

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2017年5月31日