高度なセキュリティ運用を支えるHPEのSIEMソリューションが2000社以上で導入されている理由:情報漏えいを指摘されたくないセキュリティ担当者必見

現在、情報漏えいなどのセキュリティインシデントが発生した企業の多くに共通するのは、外部からの指摘によって初めて問題に気付くということだ。そうした中、HPEのSIEMソリューションが、どんなに独自性の高いシステムやアプリケーションであっても柔軟に対応し、2000社以上で導入されてきた実績と、リスクシナリオに基づいた分析で巧妙化を続ける情報漏えいを検知できる理由とは――。

ビジネスゴールに対してセキュリティ運用のイニシアチブは切り離せない要素となっている。そしてクラウド、IoT(モノのインターネット)、大規模なデータプラットフォームなどをはじめとした新しいイノベーションを採用するビジネスには、セキュリティ運用も追随していく必要がある。特に外部からの攻撃への対処にはスピードが求められるのが現状だ。

具体的には近年、特定の組織や人を狙って行われる標的型サイバー攻撃が急増し、大きな脅威となっている。実は、標的型攻撃を受け、情報が漏えいしてしまった企業の多くに共通する点があることにお気付きだろうか。それは、「外部からの指摘によって初めて漏えいの事実に気付いた」ということだ。何らかのセキュリティ対策を講じていたにもかかわらず、マルウェアの感染とシステムへの侵害に自ら気付くことはできなかった。

例えば、米Verizonがまとめている「データ漏えい/侵害調査報告書」(DBIR)からも、その傾向は明らかだ。2015年半ばのレポートによると、情報漏えい・侵害事件の70%は外部からの指摘を受けて初めて発覚した。そんな状況を受けてか、セキュリティ業界のジョークにはこんなものがある。「世の中には2種類の企業がある。1つは既にハックされてしまった企業。もう1つは、ハックされたことにまだ気付いていない企業だ」。

もう1つ、漏えい事件に共通するポイントは、通報を受けて詳しく調査してみると、実は長期間にわたって侵害されていたことが明らかになるということだ。遠隔操作マルウェアの感染後すぐに情報が持ち出されるケースがないわけではないが、たいていは数週間、時には数カ月や数年単位に渡って不正侵入を受け、認証サーバやファイルサーバといった重要なシステムに侵害された結果、情報が外部に盗み出されているのだ。

こうした問題を解消するには、防御を講じると同時に、社内システムで起こっている「普段とは違う動き」「不審な動き」をいち早く検出して監視する仕組みを整え、深刻な事態に至る前に対処するプロセスを整える必要がある。そんなときに役立つツールとして、特に大手企業で導入が進んでいる仕組みが「SIEM」(Security Information and Event Management)だ。

単なる「見える化」から、一歩進んだSIEMへ

SIEMとは、「セキュリティ情報管理」(SIM:Security Information Management)と「セキュリティイベント管理」(SEM:Security Event Management)という2つの概念を組み合わせたものだ。何やら長くてややこしそうな言葉だが、一言で表現すると、システムで起こっていることを「見える化」する仕組みと言えるだろう。

SIEM自体は数年前から注目され始めた仕組みだ。特に、100%守り切るのではなく、侵入は起こり得ると考えて早期検知と被害最小化に取り組む「事故前提型の対策」が求められるようになった昨今、CSIRT(Computer Security Incident Response Team)やSOC(Security Operation Center)の整備と並行してSIEMの導入を検討する企業が増えている。

ただ、このときに留意したいのは、SIEMも他のセキュリティソリューション同様に“銀の弾丸”ではなく、一度導入したら終わり、というものではないことだ。

例えば、オープンソースソフトウェアを組み合わせてログ解析の仕組みを作ることも可能だが、解析の手間や拡張性を考えると現実的とは言い難い。通報を基にその都度、当該サーバのログを確認していくというアドホックなやり方でも、一時的な対応は可能だが、いつまで経っても運用は楽にならないし、根本的な再発防止策にはつながらない。

さまざまなリソースから収集したログを統合的かつ継続的にモニタリングし、解析作業のうち自動化できる部分は自動化し、得られた知見を基に解析ルールを最適化し、組織としてのセキュリティオペレーションを成熟させていくことまで考えなければ、せっかくのSIEMのポテンシャルが発揮できないままに終わる。このような、より高度な活用を視野に入れるならば、企業の業態や組織、プロセスに応じて柔軟に検索し、活用できる機能を備えたSIEM製品が必要だ。

複数の情報を相関分析し、優先順位付けして早期対応を支援

ヒューレット・パッカード・エンタープライズ(HPE)が提供してきたSIEMソリューション「HPE ArcSight」は、高度な活用を通じ、セキュリティ運用を最適化していきたいと考える企業に最適な機能を備えている。既にグローバルで2000社以上、国内でも120社以上の導入実績がある。

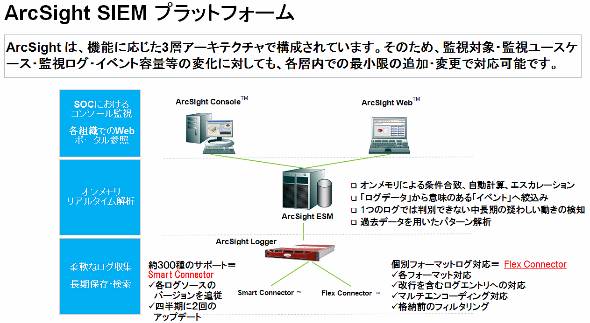

ArcSightはいくつかのモジュールで構成されている。中核となるのは、ファイアウォールやIDS/IPS、サンドボックスやプロキシサーバなどさまざまなソースからイベントデータやログを収集し正規化する「Connector」と、それらを保存し、検索できるようにする「ArcSight Logger」、収集したデータを解析し、誤検知・過検知やノイズを排除して意味のある「イベント」へと絞り込んでいく「ArcSight ESM」といったコンポーネントだ。

特徴は、ただでさえ膨大な量に上るログやイベントを適切に絞り込み、プライオリティ付けを行って、今すぐ対処すべきインシデントを判断できることだ。不審な動き、リスクの高い動きを早期段階で見つけ、管理者に知らせることで、被害の最小化を支援する。

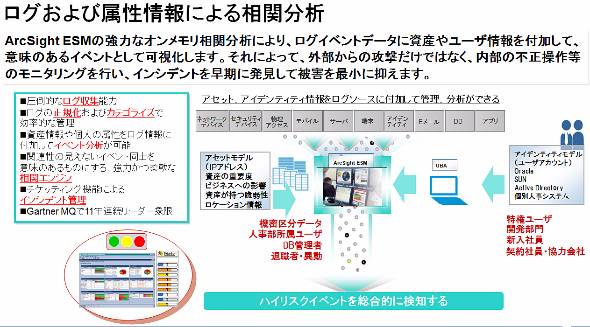

「ファイルサーバのログ1つだけを見ていても、何も分かりません。他のイベントや情報を加味していくことによって、初めて問題が見えてくるのです。例えば、『このIPアドレスを使っているユーザーは、どんな行動をとっており、他のデバイスで何をしているか。アクセス先のサーバに機密情報が含まれていないか』『このサーバには機密情報が保存されているかどうか。バージョンは何で、どんなぜい弱性の影響を受けるか。そこに至るポートは空いているか』といった具合に、複数の情報を突き合わせて相関分析を行い、最もリスクの高いものから優先順位付けができます」と、HPE ソフトウエア事業統括 プリセールス本部 本部長の梅根庸一氏は述べている。

DNSクエリやユーザーの振る舞いも解析し、致命傷になる前に対処

HPEはArcSight SIEMプラットフォームの機能強化を続けている。最近は特にアナリティクス関連の製品を強化しており、新たに「HPE DNS Malware Analytics(DMA)」と「HPE User Behavior Analytics(UBA)」という2つの製品を追加した。

HPE DMAは、ネットワーク接続の際に不可欠なDNSのログを監視し、外部の不審なサーバとの通信をすばやく発見するためのモジュールだ。「マルウェアに感染すると、不審なサーバにアクセスするためのDNSを引くことが多く、DNSのログの監視がとても重要になってきます。しかし、DNSのログすべてを取っていると膨大な量になり、監視しきれません。そこでHPE DMAではDNSサーバの前にタップモジュールを置き、不審なDNSクエリがないかを見付け、ESMにフィードバックするのです」(梅根氏)。これによって未知の脅威を見つけ出すことができるというわけだ。

HPE UBAは、ユーザーごとの振る舞いを学習し、ルールに反するアクションやリスクの高いアクションを検出するものだ。「Aさんは1日1回重要サーバにアクセスするが、Bさんは1日当たり30回くらいはアクセスする、といった具合に、ベースラインを機械学習で把握しておき、それに反する動きがあればスコアを加算し、より注意深くモニタリングしていきます」(梅根氏)。個人単位はもちろん、グループ単位にベースラインを定めることも可能で、マルウェア感染やアカウント盗難による不正アクセスだけでなく、意図を持った内部犯行を見つける役にも立つ。

このように、リアルタイムのモニタリングやイベント監視によって、マルウェア感染など、漏えいのきっかけになる問題が発生しても致命傷になる前にインシデントを発見し、対処を促していく。同時にアナリティクス製品を活用することで、「機械学習によって未知の問題を見つけていくことができる」と梅根氏は説明する。

常に改善できるセキュリティ運用の基盤に

梅根氏は「SIEMは一度入れてそのままでいい、という性質のものではありません。常に新しい攻撃手法が生まれるし、システムも拡張され、新たなサーバが追加されていきます。それに合わせてルールを見直し、最適化して常に改善していく必要があるのです」と強調する。

ArcSightの管理コンソール「ArcSight Console」には、そんな作業を支援する機能も備わっている。相関分析のルールは独自言語を用いることなく、GUI上で演算子を指定するだけで柔軟に変更でき、専門家に頼る必要はない。条件にマッチした際には、コマンド実行やアラートなどのアクションを取ることができるが、その設定の柔軟さも魅力という。「会社によって絞り込みたい事柄や方法は異なるが、それらに柔軟に対応できる上、さまざまなテンプレートも用意されています」(梅根氏)。HPEやサードパーティが、目的ごとにArcSightのルールをパッケージ化して公開している「MarketPlace」の活用も1つの手だという。

さらにHPEでは、グローバルな攻撃動向や脅威の情報も収集、分析し、業界ごとに傾向分析を行っている。「例えば、製造業や公共など、産業別に攻撃パターンを分類するなどして、より顧客の細かいニーズにまで対応しています。また、顧客企業に解析を任せられる人材が十分にいない場合には、アウトソーシングも可能です」と、ソフトウエア事業統括 営業統括本部 エンタープライズ・セキュリティ・プロダクツ 営業本部長の小川大輔氏は力を込める。

こうしたインテリジェンスやベストプラクティスを活用できるのも、包括的なセキュリティソリューションを提供しているHPEならではの特徴と言えるだろう。

「外部からの通報を受けて慌てて調べてみたら、実は以前からやられていたし、正確な被害状況把握には時間がかかりそうだ」といった状況から脱却するには、まずSIEMを活用して状況を見える化することが重要だ。さらに、それだけで満足せず、傾向を分析し、継続的に改善していくプロセスを回すことによって、より成熟したセキュリティ運用につなげることができる。そのための武器として、ArcSightをぜひ検討してみてはいかがだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ヒューレット・パッカード株式会社

アイティメディア営業企画/制作:ITmedia ビジネスオンライン編集部/掲載内容有効期限:2017年3月19日

HPE ソフトウエア事業統括 プリセールス本部 本部長の梅根庸一氏

HPE ソフトウエア事業統括 プリセールス本部 本部長の梅根庸一氏 HPE ソフトウエア事業統括 営業統括本部 エンタープライズ・セキュリティ・プロダクツ 営業本部長の小川大輔氏

HPE ソフトウエア事業統括 営業統括本部 エンタープライズ・セキュリティ・プロダクツ 営業本部長の小川大輔氏