| エンタープライズ:特集 | 2003/07/10 19:22:00 更新 |

N+I NETWORK Guide2003年3月号より転載

RADIUSの仕組みと構築のポイント――第1部:RADIUSの仕組みを知る (2/5)

| PART2 どのようにして安全な認証を実現しているのか――リモートアクセスで利用される認証プロトコル |

リモートアクセスにおけるユーザー認証は、アクセスを要求してきたユーザーが本人であるかを安全かつ確実に確認することが最大の目的である。ここでは、リモートアクセスの認証をどのような仕組みで実現しているのか、さまざまなユーザー認証プロトコルを解説しよう。リモートアクセスを利用した自社システムを構築する際の基礎知識としても役立つ。

ここでは説明のために、アクセスを要求する側をユーザーおよびその端末、認証処理を行うサーバ類を認証機器と表現する。

表1 リモートアクセス認証方式の特徴とメリット/デメリット

|

|||||||||||||||||||||||||||||||||||||||||||||

| PAP |

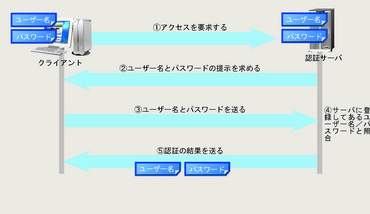

ユーザーが本人であることを証明するために、あらかじめ設定しておいたパスワードを用いるのがPAP(Password Auth entication Protocol:パスワード認証プロトコル)である。認証機器側では、ユーザーから送られた「ユーザー名(情報)」および「パスワード」をデータベースと照合、一致すれば認証し、不一致ならば認証しない、すなわち接続を許可しない。単純・シンプルな認証形態であるが故に昔から広く使われている。

メリットとして、シンプルであるが故にシステムを利用するユーザー側にも非常にわかりやすく、扱いやすいことがある。ユーザー名とパスワードさえ間違えなければ、接続が許可される。また、認証機器を運用管理する側も、ユーザーの追加や削除が起こった場合には認証機器側の一覧データベースを操作するだけでよく、運用負担が非常に軽い。

デメリットとして最大のものは、プロトコルそのものに安全性、すなわちセキュリティ機能が何も実装されていないことである。暗号化されていないプレーンテキストがネットワーク上を流れるため盗聴に対する防御がなく、認証機器側も盗聴されたデータを使った「なりすまし」に対抗する仕組みがない。そのため、OSそのものや社内からの自社システムアクセスといったクローズドの環境における利用が中心になっている。

PAPは、長く使われてきたが故にさまざまなOS、機器に実装され、汎用性は最も高い。だがセキュリティの面では何もないに等しいため、前述したようなクローズドのシステム、あるいはほかの認証方法がうまくいかないときの最後の方法として活用することになる。その際も、パスワードを定期的に変更するといった基本的なセキュリティ対策は、システムとは別に用意する必要がある。

[N+I NETWORK Guide編集部,N+I NETWORK Guide]