| エンタープライズ:特集 | 2003/07/10 19:22:00 更新 |

N+I NETWORK Guide2003年3月号より転載

RADIUSの仕組みと構築のポイント――第1部:RADIUSの仕組みを知る (4/5)

| PPPの拡張規格EAP |

PPP(Point-to-Point Protocol)接続では、どの認証プロトコルを使うかあらかじめ決めなくてはならない。それに対し、PPP接続の検証に任意の認証プロトコルを使えるように拡張したものがEAP(Extensible Authentication Protocol:拡張認証プロトコル)だ。RFC 2284に規定されている。

リンクの確立段階では認証方式を特定せず、接続の検証段階でEAPタイプと呼ばれる特定のEAP認証方式を使う。このEAPタイプはクライアントと認証サーバの両方に認証プラグインモジュールとしてインストールされていればよい。ベンダーはいつでも新しい認証方式モジュールを追加提供できる。このような仕組みにより、非常に広いバリエーションと高い柔軟性を備えているのがEAPなのだ。

説明したように、EAPそのものに認証の機能はなく、それを提供しているのはEAPタイプである。現在代表的なEAPタイプとしては、下記のものがある。

- EAP-MD5

EAPフレームワーク上でCHAP認証を行う

- EAP-TLS

電子証明書をベースとした認証方法

- EAP-TTLS

運用が大変な電子証明書が必要なのはサーバのみとし、クライアントはユーザー名とファイル名の管理とする認証方法

- LEAP(EAP-Cisco)

シスコシステムズ独自の認証方法

- PEAP(Protected EAP)

EAP-TTLSをベースにシスコシステムズ、マイクロソフト、RSAセキュリティが作成した認証方式

では、これらについてもう少し詳しく解説しよう。

●EAP-MD5EAP-MD5(EAP-Message Digest 5)は、PPPベースでのCHAPと同じようにチャレンジハンドシェイクプロトコルを使うEAPタイプだ。CHAPそのものの普及が進んでいるため、EAP-MD5もサポートしている機器が多い。

だが、CHAPと同じ方式のため、サーバ側からクライアントへの一方向の認証であること、EAPのほかの方式と比べるとセキュリティ強度が劣ることなどから、相互運用性を試験する場合などに使われる。また、後述するEAP-TLSへ移行するまでの一時的な方法としてもよく利用されている。

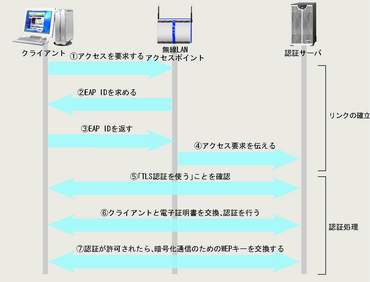

●EAP-TLSEAP-TLS(EAP-Transport Layer Secuirty)は、証明書を利用したEAPタイプである。

クライアントと認証サーバ間において証明書の交換による相互認証のほか、暗号化方法のネゴシエーションや保護された秘密キーの交換を行える。リモートアクセスにおけるユーザー認証方式の中で、最も強力といえるだろう。

たとえば、無線LANの導入時にIEEE 802.1xと組み合わせてセキュリティを強化したい場合は、EAP-MD5よりもEAP-TLSを使うことになるだろう。ほかにも、スマートカードを使ったユーザー認証も、このEAP-TLSの認証例だ。

いいことだらけのようだが、安全のための証明書は管理の手間がかかることがデメリットとなる。まず証明書のやり取りのために、RADIUSなど認証サーバの設置が必須となる。さらに、証明書管理のために証明局の設置も必須であり、またクライアント側の証明書管理(有効期限など)の運用サポートも必要になってくる。社内のアカウントをディレクトリシステムで管理しているならまだしも、ゼロから構築する場合は用意すべきものが多い。ただ、このような証明書ベースのユーザー管理はリモートアクセス以外にもセキュリティの強化に役立つため、導入を考慮してもいいだろう。

ちなみに、Windowsサーバを認証サーバとする場合、EAP-TLSは混在モードまたはネイティブモードのWindows 2000ドメインのメンバーでなければならず、スタンドアロンではサポートされない。

●EAP-TTLS証明書の運用がネックになっていたEAP-TLSをもう一歩進め、とくに管理が大変なクライアント側の証明書を必要としないようにしたEAPタイプである。大量のクライアントを抱える大規模システムほど、運用効率が向上する。

ただしEAP-TTLSはIETFのProposed Standardとなっているためか、これに対応した認証サーバソリューションはこれからそろい始めるという段階である。

●LEAPEAP-Ciscoとも呼ばれる、シスコシステムズ独自のEAPタイプ。クライアントにとってなじみの深いユーザー名とパスワードを使い、CHAPと同じようにチャレンジによる暗号化、そしてその比較を行う。ただし、サーバからの認証確認後に逆方向のプロセスが開始され、クライアント側からサーバの認証を行い、相互認証を実現している。

●PEAPEAP-TTLSのコアアーキテクチャをベースに、より軽い認証方式を目指してシスコシステムズ、マイクロソフト、RSAセキュリティの3社が作成した。IETFによりドラフト策定中であるが、Windows XPでのサポートなど製品への搭載が先行し、互換性の問題が指摘されている。

[N+I NETWORK Guide編集部,N+I NETWORK Guide]