「侵入されている前提」で考えるセキュリティ診断のあり方──脅威が既にそこにあるとしたら

インターネットに接続されたITシステムは、外部からの脅威にさらされており、組織はその脅威に対し、できる限りの対策が必要だ。脆弱性やセキュリティ的な不備がないかどうかについては、システム構築者の立場だけではなく、第三者の目線で確認することが重要である。その観点から「脆弱性診断」が注目されている。

脆弱性はいわばシステムの急所だ。システムは仕様書どおりの動作をすることが求められるが、サイバー攻撃はいわゆるシステムの「弱点」を狙う。その弱点を突かれてしまえば、積み重ねてきた対策は無駄となってしまうため、弱点=脆弱性がないようにシステムを構築する必要がある。

外部接続の入口であるサーバーやWebアプリケーションの脆弱性診断は必須との認識が広まっているが、現在のサイバー攻撃を考えると、もはや脆弱性診断だけでは足りないと考えている企業もある。いわゆる「標的型攻撃やAPT(Advanced Persistent Threat)型攻撃」など、脆弱性診断ではカバーしきれない手法で組織内部に侵入する攻撃が増えてきたからだ。

セキュリティをはじめとしたシステムインテグレーションで実績を持つ日立ソリューションズは、こうしたリスクを無視できない時代に合わせ、脆弱性診断に加えて「ペネトレーションテスト」を提案する。今回は日立ソリューションズで脆弱性診断とペネトレーションテストに携わる、矢沢澄仁氏(セキュリティコンサルティング部グループマネージャ)と松本隆氏(同部)、池内丈人氏(セキュリティプロフェッショナルセンタ シニアセキュリティアナリスト)にその意義と効果を聞いた。

ペネトレーションテストで行う「多層防御の検証」とはどういうことか

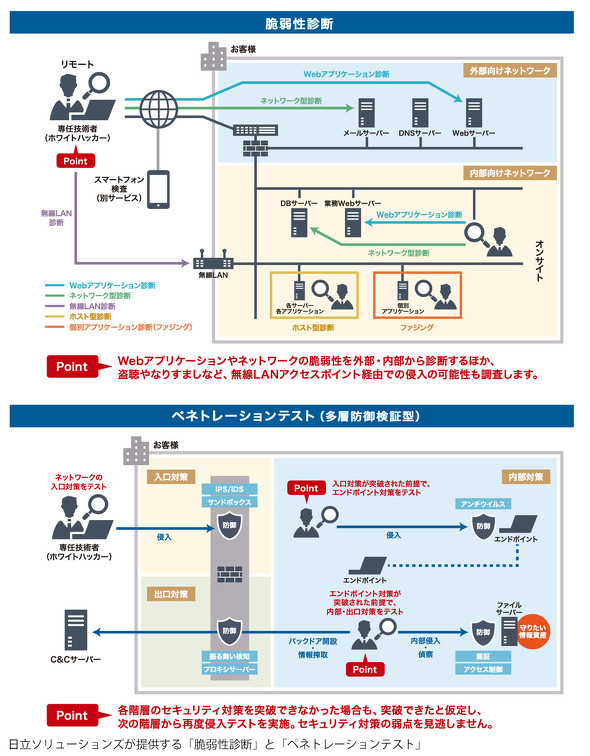

「組織を守る責任者にとっては、もはや脆弱性診断だけでは十分ではないかもしれません」──そう語るのは、セキュリティ診断に携わる矢沢氏だ。脆弱性診断では、Webアプリケーションやネットワーク機器、OS、ミドルウェアなどが外部から不正にアクセスされるような脆弱性はないか、不要な通信ポートから攻撃されるような脆弱性はないかなど、外部から攻撃を受ける可能性がある箇所を網羅的に洗い出す。

しかし、現在の脅威を振り返ってみると、その多くは「メール」を経由する。2019年末から現在に掛けて猛威をふるうマルウェア「Emotet」も、「請求書の件」「賞与支払」「保健所福祉室」などという、思わずクリックしたくなるような件名のメールで、添付ファイルの開封や不正サイトへと誘導し、マルウェアを実行させ、感染させようとする。このように、侵入口に脆弱性がなかったとしても、脅威は内部に侵入し得るのだ。

脅威が内部に侵入することを前提にした対策の考え方が、「多層防御」だ。攻撃から組織を堅牢に守るには、侵入口の脆弱性だけではなく、このような多層的な防御策をしっかりとできているか確認する必要がある。これこそが、日立ソリューションズがペネトレーションテストを推す理由だ。

矢沢氏は「侵入は必ずあると考えての対策が必要。大企業の場合、侵入してからバックドアが作られ、何カ月も掛けて徐々に感染端末を広げ、データが盗まれるという事例が増えています。単に侵入されないようにするという時代は終わり、万が一侵入されても情報資産を奪われないよう対策するのが重要です」と述べる。内部侵入を止めるだけではなく、もし内部に侵入されていたとしても、どこで止められるか、どこで気がつけるかをチェックする必要がある。

日立ソリューションズのペネトレーションテストは「多層防御検証型テスト」と言い換えられる。この診断では、作成した脅威シナリオに沿って、多層防御の各階層に対し、攻撃者と同様の手口で侵入や改ざんなどの攻撃を実施し、セキュリティ対策を突破できるかを調査する。ある階層におけるテストでセキュリティ対策を突破できなかった場合でも突破できたと仮定し、次の階層から再度侵入を試みることで各階層の弱点を洗い出し、情報資産を守るための網羅的な対策につなげるのだ。

「技術課題」だけではない ペネトレーションテストは「組織のポリシー」の弱点につながる課題も抽出可能

ペネトレーションテストは、国内外のセキュリティコンテストで優秀な成績を収める“ホワイトハッカー”たちが攻撃者の視点で多層防御の各階層で弱点を洗い出す。これにより、設定ミスやバージョン、Webアプリケーションの脆弱性にとどまらず、組織や運用の課題につながるような、より広範囲の弱点を発見できるというのが特長だ。

日立ソリューションズのホワイトハッカーたちは、企業内のシステムに疑似的に侵入を試み、権限昇格や盗聴、脆弱性への攻撃など、ハッカーの視点に立った疑似攻撃を通じてシステム全体を検証する。例えば、ホワイトハッカーが組織を実際に訪問し、攻撃者が組織の内部に入り込んで会議室に設置されたネットワーク接続口に接続するといったシナリオを立ててテストを行う。

ペネトレーションテストは、このように実際の攻撃を想定したシナリオに沿って高度なサイバー攻撃への防御力を検証できる診断だ。この診断を通じ、ネットワーク構成や、パスワード管理などの組織のポリシーの弱点につながる課題までも洗い出すことができる。

テレワークで攻撃リスク拡大 侵入されることが前提の防御を

日立ソリューションズで実際にホワイトハッカーとして企業の診断を行っている池内氏に最新のサイバー攻撃の傾向をたずねると、「新型コロナウイルス感染症(COVID-19)への対策として多くの企業で推し進めているテレワークが、侵入のリスクを増やしている可能性があります」と指摘する。

「テレワークに対応するために、外部接続の入口のセキュリティレベルを低く設定し直している企業も多いです。例えばクラウドサービスに対してWebの入口で“パスワードスプレー”(IDやパスワードなどの組み合わせを総当たりで試み、不正アクセスしようとする攻撃の一種)と呼ばれるような攻撃を用い、誰か一人でも弱いパスワードを使っていることが判明すれば、そのID/パスワードを利用しシステムに不正アクセスできてしまいます」と池内氏は述べる。テレワークの利用増加に伴い、Webのインタフェースに関する攻撃は増えており、身近な事例になりつつあるという。

このWebインタフェースのチェックだけなら、脆弱性診断でもカバー可能だ。ただし、万が一侵入された場合の対策の評価はやはりペネトレーションテストが適していると池内氏は話す。

「海外のトレンドとしても、侵入されていることを前提として考えたペネトレーションテストが行われています。そのため、例えば攻撃者が内部に侵入した場合、認証など強固なセキュリティ対策が十分に行われていないと、クライアントPCを発端に特に重要なActive Directoryにまで攻撃が及ぶ事態になりかねないからです。Active Directoryは社内で管理されているサーバーで外部と接続されていないため安全と考える企業が日本ではまだ少なくないですが、被害を軽減するためには、侵入されることを前提とし、内部対策まで事前にチェックすることが重要です」(池内氏)

こういった動きは、日本においても金融庁が2018年10月に発表した「『金融分野におけるサイバーセキュリティ強化に向けた取組方針』のアップデート」の中で、金融機関が取り組むべき方針に「脅威ベースのペネトレーションテスト」(Threat-Led Penetration Test)が明記されるなど関心が高まり、最近では医療分野でも注目されている。脆弱性診断の広がりとともに、ペネトレーションテストは言葉としての知名度だけではなく、高まるリスクをカバーする課題解決の方法として浸透が進んでいるといえる。

ホワイトハッカーが“ユーザー目線”でレポート作成 攻撃ステップを詳細解説

脆弱性診断、ペネトレーションテストともに最も重要なのは、その「結果報告」だ。どれだけ技術力の高い検査をしたとしても、その結果としてシステムを正しく修正できなければ意味がない。その点に関して、日立ソリューションズには3つの強みがあるという。

1つ目は「レポートの品質」だ。ペネトレーションテストにより明らかになった課題は、問題のある各階層について攻撃ステップごとに詳細に解説するレポートが発行される。各課題は評価が行われ、攻撃の成立しやすさや危険度が明確になる。これにより「攻撃危険度は高いが、発生する確率は低いので優先度を下げる」などの判断が可能になるだけではなく、ステップごとに書かれた攻撃手順は改修後のテスト項目としても活用可能だ。ホワイトハッカーとしてペネトレーションテストに携わる松本氏はこのレポートに対して「ユーザー目線でありがたい、という評価をいただいています」と述べる。

2つ目は「ソリューションベンダーとしての価値」だ。日立ソリューションズはシステムインテグレーターとしてさまざまなソリューションを提供している。そのため、課題が見つかり、新たなソリューションを必要としたときに、的確なものを提案・提供できることも大きなアドバンテージだ。検査後にさらなるセキュリティ強化のためのセキュリティコンサルティングや、従業員のセキュリティ意識を高めることを目的とした標的型メール訓練サービスなどの実施に至るケースも多いという。

3つ目は「ホワイトハッカーの質」だ。日立ソリューションズはグループ全体で、ゲーム的な手法を用いてセキュリティ技術を学び競う大会「CTF」を定期的に開催している。池内氏は社内CTFを取りまとめる中心人物でもある。「教育的要素を強めたイベントとして、少数精鋭のメンバーがCTFに参加しています。また、DEF CON/SECCONといった世界有数のセキュリティ大会にも参加し、優秀な成績(※)を収めています」(池内氏)。

※日立ソリューションズのホワイトハッカーの大会成績

- SANS主催のCTFチャレンジ「Core NetWars」の日本大会第1回準優勝、第2回優勝、第3回優勝

- 「DEF CON CTF Qualifier 2018」国内6位

- 「SECCON 2017 Online CTF」国内7位 など

また、日立ソリューションズでは15年以上に渡り脆弱性診断を実施しており、これまでに800社以上の診断実績がある。毎年、IPアドレスで約500件、Webページで約3000画面を診断している。こうした経験のあるホワイトハッカーが、製造業や運輸、公共、金融、医療など、さまざまな業界でペネトレーションテストを実施しているのも日立ソリューションズの強みの1つだ。

ペネトレーションテストは「必要なセキュリティ対策を明確にする“課題洗い出し”の方法」

ペネトレーションテストはまさに今多くの組織で注目すべき、一歩先を行く重要な診断手法だ。サイバー攻撃によりダウンさせてはならないシステム、漏洩させてはならない情報を持つすべての企業で、脆弱性診断に加えペネトレーションテストを取り入れた、新しい時代のセキュリティ診断を実施する価値があるといえる。

矢沢氏は同社が提供するペネトレーションテストの意義について、「インターネットにさまざまなものがつながり、IT技術が普及することで利便性とともに脅威も増えている時代。社会課題に対して、IT技術を使って応えることが日立ソリューションズの使命です。守るべき情報資産を確実に保護するために課題を洗い出し、必要なセキュリティ対策を明確にするのがペネトレーションテストなのです」と重要性を訴えた。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2020年7月5日