「社内だけ守ればいい」では不十分 ブランドも傷つくWebサービスへの攻撃を防ぐために守備範囲の拡大を

インターネットとビジネスはもはや不可分だ。新型コロナウイルス感染症の拡大に伴う外出自粛などの影響で、ECサイトの利用やテレワークの導入に伴うクラウドサービスの活用も“ニューノーマル時代の在り方”としてより一般的になってきた。これまで保守的に構えていた組織も、一気にオンライン化が進んだのではないだろうか。

しかし、オンラインの恩恵はサイバー犯罪者も享受できてしまう。Webサイトの構造が複雑化する中、そこに生まれた隙をサイバー犯罪者は見逃さない。昨今ではオンライン決済やWebサイトの脆弱(ぜいじゃく)性が狙われ、大きな被害額が生まれている。組織のトップによる謝罪会見を見る機会も増えた。

恐ろしいのは、金銭的な損害に加え、企業がこれまで積み重ねてきたブランドも失墜してしまうことだ。被害を受けたこと自体も企業イメージに響くが、「対策が適切でない」「対応スピードが遅い」といったその後の行動にも世間の目が光っている。対応に手間取っている間に、既存の顧客はあっという間に競合に渡ってしまい、戻ってこないかもしれない。

サイバー犯罪による被害やその後の二次被害を防ぐには、“守るべき範囲”を正しく認識し直す必要がある。サイバーセキュリティ関連の製品を数多く取り扱っているマクニカネットワークスのエンジニア・掛谷勇治氏にセキュリティの“誤解”を解いてもらうべく、現状と理想の姿を聞いた。

掛谷氏が提唱するのは、Webアプリケーションとそのユーザーを守る「Webアプリケーションセキュリティ」の重要性だ。

「社内だけ守ればいい」では不十分 ユーザーを直接狙う手口も

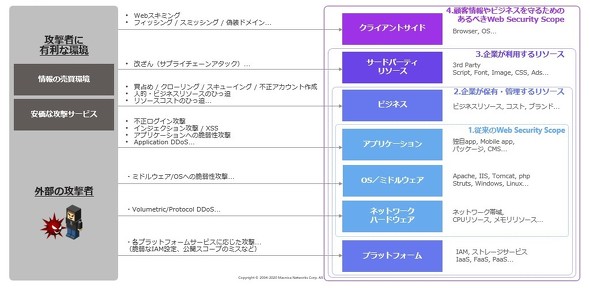

掛谷氏によると、Webアプリケーションセキュリティとは「Webアプリケーションを介して個人情報の窃取や、サービスの低下、データの破壊などを行う攻撃に対するセキュリティ」のことを指すという。

Webアプリケーションセキュリティのことを、Webサーバを守るセキュリティだと考えている方も多いと思う。しかし掛谷氏は「それだけではありません」と話す。

「例えばフィッシング詐欺など、ユーザーを直接不正なWebサイトにアクセスさせるといった手法は、自社のWebサーバとは離れた場所で起きており、サーバを守っても防げません」(掛谷氏)

もちろん、Webを介して組織の内部にあるデータを破壊する、奪うといった攻撃や、多数の機器からWebサイトにアクセスし、サービスを停止させるほど負荷をかけるDDoS攻撃などへの対策も立派なWebアプリケーションセキュリティといえる。しかし、掛谷氏は「社内だけ守ればビジネスリスクになるような被害の対策になる、というものではありません」と答える。

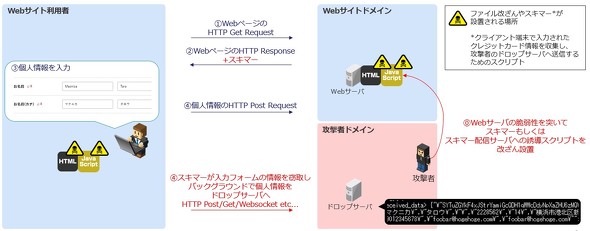

掛谷氏が注目しているのは、クレジットカード情報などを組織のWebサーバから盗むのではなく、決済処理の間に入り込んで奪うという「Webスキミング」だ。

ATMなどのカード投入口に特殊な機器を設置し、磁気ストライプの情報を盗み出す「スキミング」のWeb版と考えていいだろう。Webサイトの決済画面に不正なスクリプトを埋め込み、利用者が入力した情報を不正に外部のサーバに送信する手口だ。日本においても中小規模の企業が独自に作ったECサイトでの被害が発生している。

不正なスクリプトが埋め込まれてしまうと、決済情報などECサイトが保持していない情報ですら奪われてしまう。手口はそれほど難しくないうえ、ECサイトの制作でよく使われるコンテンツ管理システム(CMS)の脆弱性が狙われており、被害が多発。不正なスクリプトは年々進化しており、発見や解析がどんどん難しくなっている。

不正ログインは対策の網をくぐって巧妙化 コロナ禍に乗じて攻撃

Webスキミングの他にも、不正ログインが大きな問題となっている。不正ログインの代表的な手法は、アカウントかパスワードのどちらかを固定して偶然に鍵が開く組み合わせを探る方法だろう。しかし、近年ではセキュリティ対策が不十分なサイトからIDとパスワードを盗み、他のサイトでログインを試みる「パスワードリスト型攻撃」も注目を集めている。ダークウェブなどにある攻撃者が集まるフォーラムでは、日本のユーザーのものも含む1000万件以上の個人情報が、当然のように売買されているところもある。

1分間に5回以上ログインを試みるIPアドレスは不正と見なしてロックをかけるなど、簡易的な不正ログイン対策は今もあるが、制限回数やチェック項目が攻撃者にばれてしまうと意味をなさなくなってしまう。今では「4回で試行をいったん止める」など、手口も巧妙化していると掛谷氏は述べる。

これらの攻撃は、新型コロナウイルスによる巣ごもり消費を狙ったものではないかと見られている。消費行動の変化を受け「ECサイトを運営する側が突貫してWebサイトを作り、セキュリティがおざなりになっている現状があります。あとでセキュリティを何とかしようという組織も多く、結果として脆弱なWebサイトが増えています」(掛谷氏)という。

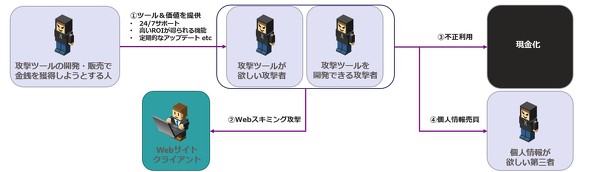

「攻撃に価値がある、攻撃ツールが簡単に手に入る、ID/パスワードが売れるエコシステムが整っているという3点が、攻撃者にとって攻撃対象を決める基準です。Webスキミングはサービス化されていて、ツールがパッケージとして流通しています。しかも、24時間365日のサポート付きで」(掛谷氏)

「攻撃ツールの販売で利益を得る攻撃者は、利益を上げるためツールの高度化やサポート体制の強化を行います。利用者はツールの開発や専門知識の勉強が不用になるため、誰でも攻撃できるようになってしまい、非常にやっかいです」(掛谷氏)

もはや無視できない「Webアプリケーションセキュリティ」ビジネス上のリスク

これらを何も対策しなかった場合のリスクを考えてみよう。直接的なリスクは当然、金銭的なコストだ。顧客に影響があれば補償することになる。情報漏えいを引き起こしたことで法的な問題があれば、制裁金が課せられる可能性もある。ECサイトであればサービス停止による損害も大きい。

この他にも、緊急対応を行う人的コスト、被害の調査費用、ブランド毀損(きそん)の対応も必要だ。対処を間違えると、その後のビジネスにも傷を付けることになる。被害を受けてからしばらくは、難しい判断をスピーディーに繰り返す“綱渡り”を強いられる。訴訟が絡めば数年間リソースを割くことにもなりかねない。

では、どのような対策を取るべきなのだろうか。掛谷氏は「まずはWebアプリケーションセキュリティの理解をアップデートすること」と述べる。具体的にはWebサーバの周辺だけでなく、フィッシング詐欺やWebスキミングなどのユーザー側を狙った攻撃、不正ログインのようなセキュリティをすり抜けようとする攻撃への理解を持つところから始める必要がある。

「セキュリティ製品にはそれぞれに得手不得手があります。セキュリティが突破されることも考慮すると、突破後の対策も重要です。多層防御の考え方を基に、特定の攻撃に特化したセキュリティ製品と汎用型のセキュリティ製品を組み合わせて考えるべきです。仮に一つのセキュリティ施策が突破されたとしても、最終的にサイバー犯罪者の目的を達成させないような仕組みが必要です」(掛谷氏)

セキュリティ製品を導入する際は、自社が取り扱っている情報や通信状況を含めて総合的に考え、適切な製品を選ぶことになる。さまざまなセキュリティ製品をむやみやたらに取り入れることは、機能の重複やコスト増をもたらしてしまい、場合によっては製品を入れたのにパフォーマンスが下がることもある。

そこで、それぞれの製品を熟知し、最新の脅威も把握して製品の組み合わせを提案できるベンダーの存在が注目されているのだ。

マクニカ流、Webアプリケーションセキュリティの構築法

掛谷氏は「できれば、攻撃があった際に自動で対処できるセキュリティ製品を」と提案する。

Webサイトなどに対する攻撃には、攻撃を気付かせないものと、気付かれても構わず攻撃を続けるタイプがある。不正ログインなどは、Webサイトを運営する事業者が設定したログイン回数の上限を見極め、気付かれないようにシステムに侵入することが重要とされる。一方、DDoS攻撃などは、攻撃に気付かれたとしても、対処されるまでのわずかな時間でサービスをダウンさせれば攻撃者の目的が達成できてしまう。

後者のようなタイプの攻撃にも、いかに即時でアクションが取れるかが重要となる。攻撃の検知から対処までを自動化すれば、即座にアクセス遮断などをして被害の広がりを防げる。もちろん、気付かれない攻撃にも気付ける対策が望ましい。

掛谷氏はまず、悪質な通信を遮断してWebアプリケーションを攻撃から守る仕組み「WAF」(Webアプリケーションファイアウォール)の活用を勧めている。(Webアプリケーションファイアウォール)をピックアップする。

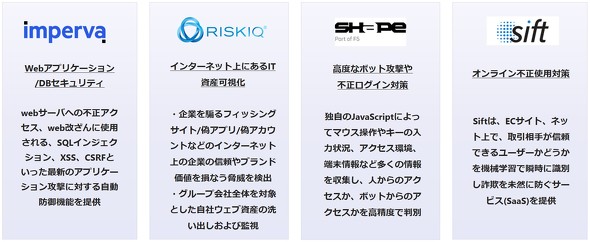

米セキュリティ企業ImpervaのWAFは、基本的な機能だけでなくDDoS攻撃やユーザー側で発生するWebスキミングも防御でき、Bot対策を含め、Webアプリケーションセキュリティの範囲を広げられる製品といえる。

さらにオンプレミスでもクラウドでも利用が可能で、Webアプリケーション、クラウドアプリケーション、Webサイト、データベース、ビッグデータなどをサイバー攻撃、盗難、不正利用などの対策ができる。

これに加え、マクニカが推奨するソリューションを3つ紹介しよう。まずは通信内容や端末の情報を解析して、正式なユーザーの利用と、より悪質なbotや攻撃者による手作業の攻撃を、24時間365日監視し続けるフルマネージドSOCサービスにより自動で見分ける「Shape Security」だ。

自社のサービスを安全に利用してもらうために本人確認を厳格化しようとする場合、2段階認証やCAPTCHAといった仕組みを導入するのが一般的だ。しかし、これらはユーザーがサービスを使う際に追加の確認作業を強いることになり、サービスの離脱率を上げてしまうことも多い。本人確認の手間を増やさずに高度な攻撃や不正ログインが目的のアクセスだけをブロックする機能は、ECサイトをより安全にする手助けになる。

Shape Securityは、独自のAI技術やフルマネージドSOCにより、持続的で高度な攻撃にも対応できる点が強みだ。

二つ目は、ファイアウォール外部のWebサイトを発見、監視、対策する「RiskIQ」だ。フィッシング詐欺では、ユーザーを不正なWebサイトに誘導するが、その際に既存のWebサイトをコピーした偽のサイトを使うことがある。

RiskIQは、自社のドメインやブランドに似たサイトが設置された際に、それを発見できる。見つけられれば、問題が起きる前に対処できる可能性が上がる。従業員が勝手に作った自社内の“野良サイト”など、把握できていないWebサーバやWebページに脆弱性がないかどうかも判定できる。

そして、不正ログインされた場合でも防御の手を緩めないことも重要だ。詐欺防止ツール「Sift」では、ログイン後のユーザーの挙動をチェックし、不正な動きをしているアカウントをリアルタイムで検知できる。実際に導入した企業ではチャージバック(支払いの取り消し)による被害額が減っており、不正購入の阻止に役立つという声もあった。

不正ログインの対策を行いたいときは、例えばImpervaのWAFとShape Securityを使い自動で不正ログインを繰り返す悪質なbotの通信を遮断。個人が特定のアカウントになりすましている場合や盗んだクレジットカードを使って侵入したユーザーをSiftで行動を監視する――など多重に守る組み合わせが考えられる。

掛谷氏はこれらのソリューション以外にも、Webアプリケーションセキュリティを実現するための方法があると述べる。「コストに合わせ幅広い提案が可能です。それらを効果的に使うためのスキルを提供できますので、Webアプリケーションセキュリティを見直すならばぜひ一度声をかけて頂きたいです」と述べた。

新型コロナをきっかけに、新たなサービスを始めた企業、オンラインでの事業を強化した企業、不正ログインの事案などを見てWebアプリケーションセキュリティに不安を感じた企業は、マクニカネットワークスに相談してみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マクニカネットワークス株式会社

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2020年11月13日

マクニカネットワークスの掛谷勇治氏(第1技術統括部第3技術部第2課)

マクニカネットワークスの掛谷勇治氏(第1技術統括部第3技術部第2課)