“人とツールの協調”がゼロトラストセキュリティ実現の鍵 大規模なログ解析を実現するには

新型コロナウイルス感染症の流行が始まって以来、日本では政府主導で出社率の7割減が要請されており、企業はテレワーク環境に対応した情報セキュリティ対策をとる必要が出てきた。

テレワークの導入が進み、サイバー攻撃が増えた――そんな話も出てきているが、日立ソリューションズで情報セキュリティのエバンジェリストとして活躍している扇健一氏によれば、コロナ禍がきっかけで新たな手口が急激に増えているかというと、そうではないという。

「SMSを使った詐欺など、個人に対する攻撃には新しいものもありますが、企業向けの攻撃に大きな変化はありません。最近では暴露型のランサムウェアが話題ですが、これも以前からあるものです」(扇氏)

コロナ禍以前であれば、社内のシステムや端末はファイアウォールをはじめとする情報セキュリティの“壁”で守られていた。しかしテレワークの導入が急に進んだ結果、従業員が業務用PCから直接インターネットに接続する場面が増えた。これがマルウェアをはじめとするさまざまな脅威の付け入る隙になる。

「テレワークになったことで、セキュリティパッチの適用やWindows Updateの実施といった基本的な対策の統制をとるのがより難しくなり、徹底できていない企業も多いです」(扇氏)

このように現状のテレワークにはいくつかの問題点がある。しかし、テレワークの導入で得られたメリットを考えると、働き方やIT環境をコロナ禍以前の状態に戻すのは難しい。変化を受け入れた上でどのような情報セキュリティ対策が必要かを考える方が、前向きな対策強化につながる。

日立ソリューションズでゼロトラストセキュリティを推進する牧博之氏は、エンドポイントのセキュリティ対策がなされているかを監視する仕組みが重要になっていると話す。

「社外にあるPCは、ファイアウォールなどの防御壁で守られていない無防備な状態にあるため、当然新たに対策をとるべきです。同時に、ガバナンス徹底のためにも、従業員がどのようなWebサイトやクラウドサービスにアクセスしているのか、認証と認可の過程を経ているかなどを確認するのも重要です」(牧氏)

これはいわゆる「ゼロトラストセキュリティ」だ。テレワークの導入で、社内と社外の間にある境界が情報セキュリティ上の効力を持たなくなってしまっているため「全てのアクセスを信用しない」というゼロトラストの考え方に基づいた対策が有効になる。

ゼロトラスト実現のポイントはリアルタイム分析によるログ活用

ゼロトラストセキュリティを実現するには、従業員やシステムの挙動を監視し制御することが不可欠だ。具体的にはログのチェックが大きなポイントになる。ログと一口で言っても、システムの操作ログやエラーログ、アクセスログなどさまざまな種類がある。

また、クラウドサービスやテレワークの普及で、エンドポイント端末上の挙動やクラウドサービス内での従業員の動きなども新たに確認する必要が出てきている。

「理想は全てのログを見ることですが、現実にはなかなか困難ですので『エンドポイント端末上で怪しいファイルを検知した』『業務で使用しないポートが使われている』といった、セキュリティインシデントの予兆につながるようなポイントに絞って監視するのが重要です」(牧氏)

これらのログを今まで全く管理していなかったという企業はほとんどないだろう。しかし扇氏によれば、とにかくログを多く取得しているだけで、適切に活用できてないケースが大半だという。

「ログは取っていても、何か事故が起きたときの事後調査にしか使っていないケースが多いです。ログは分析することで新たな価値を生み出せるものですが、分析していない、そもそも分析の仕方が分からないという声をよく耳にします」(扇氏)

ログをリアルタイムに分析できれば、サイバー攻撃の脅威に早く気付くこともできる。事後対応ではなく、早期に攻撃を検知し、影響範囲を狭めるためには、ログの使い方を変えるのが重要だ。

ログの有効活用は現実的か

しかし問題は、どうやってそれを実現するかだ。大量のログを解析するには高度なスキルを持った情報セキュリティを専門とするアナリストが必要だが、そのような人材はITや情報セキュリティを手掛ける企業にも十分にいるわけではない。ましてや一般のユーザー企業となればなかなか存在しない。

前述の通り、クラウドサービスやテレワークの普及といった環境変化に伴い、見るべきログも増えている。ファイアウォールにプロキシサーバ、エンドポイント、クラウド、認証システムなどのログを包括的に分析して問題を発見できるアナリストは、そう簡単に見つからない人材だ。

「十分な知識がなければ、一日に何千件と上がってくるログの一部だけを見て、高レベルのアラートが出た場合にだけ対応し、『ちょっと怪しい』程度の動きは無視する状態になってしまいます。これでは事後対応にならざるを得ません」(扇氏)

人手が足りないならアウトソースか自動化を

専門的な人材の不足はどのように解決すればいいのか。選択肢は、外部にアウトソースするか、自動化するかの2択だ。

情報セキュリティサービスを手掛けるベンダーでは、アナリストやホワイトハッカーなどによるログ解析サービスを提供しているところもある。社内のリソースを割くことなく、専門家の知見を生かした細やかな解析ができるのが強みだ。

しかし、そういったサービスは費用もそれなりになる。また、社内で24時間365日体制で人による監視ができる企業も一部の大企業に限られる。

そこで効果的なのが自動化だ。ニーズに応じて部分的に、人ではなくツールを使ってログの確認と解析を行えば、その分コストを削減できる。

「専門のアナリストに頼るほどではない場合や、一次的な対処でいくらか被害を低減できればいい場合などには自動化を検討しましょう。高度な調査が必要なときのみ専門家に解析を依頼するなどリソースを再配置することで、コストを抑えながら適切に脅威を見つけられます」(扇氏)

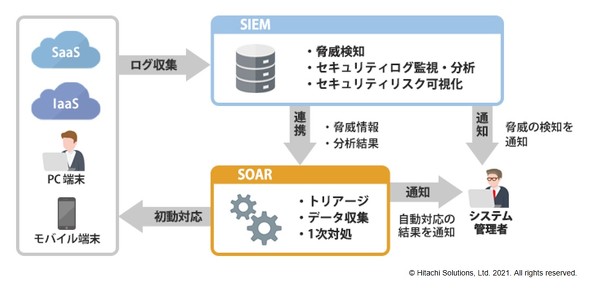

いわゆる「SIEM」(Security Information and Event Management:セキュリティ情報イベント管理)と呼ばれるログ解析ツールを活用すれば、ネットワークやエンドポイント、クラウドなどのログを相関分析して脅威を自動で見つけ出せる。例えば、日立ソリューションズが提供しているSplunk社のSIEM「Splunk Enterprise」「Splunk Enterprise Security」にはログの相関分析でインシデントの予兆を自動的に見つける機能がある。

さらに、実際にマルウェアを検知した場合も、「本当にマルウェアなのか」「どこまで被害が及んでいるのか」といった調査を自動化すれば、手動で進める場合に比べ短時間で効率的に進められる。

SIEMに似たものとして「SOAR」(Security Orchestration, Automation and Response:セキュリティのオーケストレーションと自動化による対応)がある。これは、インシデントの監視と分析、意思決定、一次対処までを自動化する技術で、SIEMと一緒に使うことで自動化できる範囲を大きく広げられるツールだ。

「例えば、エンドポイントの端末内で怪しいファイルが見つかった際、ネットワークの通信ログを確認すれば通信先のIPアドレスなどが分かります。そのIPアドレスが普段から業務で使うものなのか、不審なものなのかを過去のログや脅威情報などと突き合わせて確認していきます」(扇氏)

SOARであればこの一連の作業を自動で実行できる。あらかじめ定めたルールに基づき「検出したのが誤検知なら何もしない」「誤検知でないなら影響範囲を調べる」「ネットワークから隔離する」といった作業が、人の判断なしでもできるため、24時間365日体制でのログ監視が可能だ。日立ソリューションズでは、SOAR製品としてSplunk社の「Splunk SOAR」を提供している。

人とツールがシフトを組んで実現するゼロトラストセキュリティ

重要なのは、人とツールの適切な使い分けだ。日立ソリューションズでは、人とSIEMやSOARといったツールがシフトを組み、協調することで、ゼロトラストセキュリティの実現に一歩近づけると考えている。

シフトの組み方にもさまざまある。一つは、定型パターンに収まるものは極力自動化し、復旧・再発防止対策など最終的な判断が求められるところだけ人が行う形。もう一つは時間帯によってシフトを分ける形だ。

人だけで24時間365日のログ管理体制を敷くと多大な工数がかかってしまうが、人とツールがシフトを組んで、深夜や休日などはツールで対応し、平日日中は人が対応するといったすみ分けもできる。

人の得意なところは人が判断を下し、機械が得意なところはツールで自動化する――人材不足、スキル不足が叫ばれ、IT環境が激変する中でゼロトラストセキュリティを目指すには、そんな新しい考え方が必要だといえるだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2021年10月3日

日立ソリューションズの扇健一氏(セキュリティマーケティング推進部部長/セキュリティエバンジェリスト)

日立ソリューションズの扇健一氏(セキュリティマーケティング推進部部長/セキュリティエバンジェリスト) 日立ソリューションズの牧博之氏(セキュリティマーケティング推進部 ゼロトラスト推進グループ/グループマネージャ)

日立ソリューションズの牧博之氏(セキュリティマーケティング推進部 ゼロトラスト推進グループ/グループマネージャ)