日立ソリューションズ×澤円氏対談 テレワークに求められるエンドポイントセキュリティとは

サイバー犯罪の手口は日々高度化を続け、企業を狙った攻撃が毎日のように行われている。さらに、新型コロナウイルス感染症の流行に伴うテレワーク導入の流れが、情報セキュリティ対策に追われる担当者の新たな不安の種になっている今、果たして企業の対策は十分だと言えるだろうか。

企業が自社の情報セキュリティにおいて自信を持つために必要な要素は何か。そのキーワードの一つとして「ポスチャマネジメント」という言葉が注目を集めている。テレワークやゼロトラスト、エンドポイントセキュリティなどのキーワードとも密接に関わる、このポスチャマネジメントとは何か。

今回は、日本マイクロソフトの元業務執行役員で、現在は自らが立ち上げた「圓窓」の代表取締役であり、日立製作所でLumada Innovation Evangelistとしても活躍する澤円氏と、日立ソリューションズで情報セキュリティのエバンジェリストとして活躍している扇健一氏、日立ソリューションズが提供する情報漏洩防止ソリューション「秘文」シリーズの開発マネジャーの清宮勇人氏の対談を通して、テレワーク時代に求められる情報セキュリティ対策の在り方を見ていく。

拡大するテレワーク、ビジネスと情報セキュリティに与える影響は

―― 新型コロナウイルス感染症の影響でテレワークの導入が拡大しています。この傾向は今後も続くでしょうか?

清宮氏 多くの企業が働き方をようやく根本的に見直しはじめ、就業規則の変更など踏み込んだ対応をとっています。ワクチン接種が進めばオフィスワークに戻れるだろうと読んでいる方もいますが、私はテレワークが今後も徐々に増えていくと思います。

澤氏 コロナ禍では「移動ができない」という課題が生まれましたが、そもそも移動って無駄ですよね。移動中は何も価値を生めない上、疲れるし、事故や荷物の紛失などのリスクもあります。テレワークならそんなリスクに気をとられず、ビジネス本来の価値に集中できますよね。

今後は、オフィスに行くことが“プレミア”な行為になるでしょう。テレワークでも効率を落とすことなく仕事ができると分かった上で、あえて会社に移動して仕事をするなら、その時間は最も価値のあることに使うのが当然です。

だから、私は対面ミーティングでただレポートを読み上げるようなことはさせません。とにかく雑談です。対話の隙間にある情報をやりとりするのが対面の価値ですから。仕事なんかで会社に行っちゃいけないんですよ(笑)。

―― テレワークの導入が進むと、ビジネス上はどのようなメリット、問題が発生するでしょうか?

澤氏 テレワークで移動の問題を解決すると、人材獲得にプラスになりますね。「会社には興味があるけど、距離が遠いから就職はできない」という優秀な人材がいたらもったいないじゃないですか。テレワークなら貴重な人材を確保できます。

一方、問題はテレワークに対応できない一部の従業員ですね。テレワークを導入するときに社内システムへのアクセス方法や情報セキュリティ対策を整備しますが、ユーザーである従業員は「システムの使い方がよく分からない」と感じると、「こっそり私用のLINEで業務の会話をする」などシャドーITがはびこります。こんなのは絶対おかしいですよね。IT環境はとにかくシンプルでないといけません。

ただ、それを実現しようにも経営層が“ITオンチ”だとどうにもならない。ITに詳しい人が取締役クラスにいないと、ITについて説明しても理解できず、適切な投資ができないという会社も多いです。

―― テレワークの導入で新たに発生している情報セキュリティ上の問題は他にありますか?

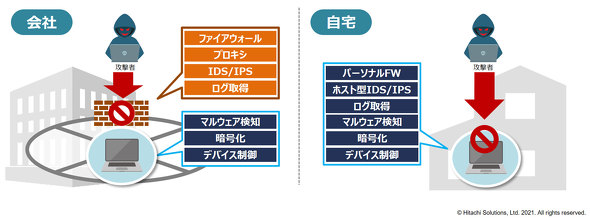

清宮氏 テレワークの導入では、新たなサイバー攻撃手法が増えているというより、攻撃のきっかけになる“穴”が増えているという印象です。今まではファイアウォールという“境界”で社内と社外を分けて守る「境界型セキュリティ」が一般的でしたが、テレワークの導入により従業員が自宅で作業するようになると、業務用PCは境界の外にありますよね。そのままでは完全に無防備です。

また、インターネットへの接続方法も問題になります。通常であれば、社内からインターネットに接続する際にはアクセス管理のためにファイアウォールなどを経由させますが、テレワークを行う際はVPNを経由して社内ネットワークに入ってからインターネットに接続するという社内ルールがあることも多いでしょう。

しかし従業員全員が一度にVPN接続をするとネットワークに負荷が掛かり、接続が不安定になるため業務に支障が出ます。するとVPNに接続せず、直接インターネットに接続するケースが増えるわけです。アクセス管理も情報セキュリティ対策もできていないルートですから、当然リスクになります。

これらを合わせて考えると、エンドポイント端末を脅威から守る仕組みが必要です。

澤氏 ただ、何も考えずに情報セキュリティ対策製品を導入するのはよくありません。企業の情報セキュリティ対策は「IT管理者が怒られないようなデザイン」を目指して作られているケースがあります。「私は仕事しています!」とアピールするためだけに、使いづらい多要素認証や無駄に厳しい設定を採用してしまうと、結果的に従業員はシャドーITのような抜け道に流れていきます。

これを防ぐにも、やはり利用者が意識せずとも使えるくらいシンプルな情報セキュリティ対策が欲しいですね。

清宮氏 まさにその通り。利用者はもちろんIT管理者にも可能な限り手間を掛けさせず、極力自動で対応できるような体制がベストだと考えています。それを実現する方法として私たちが注目しているのが「ポスチャマネジメント」です。

―― 「ポスチャマネジメント」とはどのようなものでしょうか。

扇氏 簡単に言うと、常にセキュアな状態を維持する仕組みのことです。たくさんある業務用PCやOS、アプリケーションなどの状態を確認し、情報漏えいやマルウェア感染につながる脆弱(ぜいじゃく)性を見つけ、自動で対処します。クラウド用のポスチャマネジメントは「CSPM」(Cloud Security Posture Management)と呼ばれ、注目を浴びつつあります。具体的には、IaaSの設定にミスがないか、修正パッチを適用しているかなどをチェックします。

エンドポイントに関して、これまでであれば、企業の情報セキュリティ担当者が自力で確認して回っていましたが、何千何万という端末を持つ企業では、社外に置かれた端末も含めて修正パッチの適用やその確認を漏れなくやるのは難しいですよね。ポスチャマネジメントのコンセプトは、この作業を自動化し、ミスを減らすことです。

澤氏 人は必ずミスをしますし、機械も壊れるときには壊れます。そう考えると「絶対攻撃されない」を狙うより「致命傷を負わない」方が重要です。ポスチャマネジメントも致命傷を負わない仕組みじゃないですか?

扇氏 おっしゃる通りです。エンドポイント端末において、修正パッチの適用ができていると思っていても失敗しているケースは多数あります。それにいかに早く気付いて修正できるかが重要です。まさに、致命傷を負わないために対処を自動化して「穴を早く塞いで隙を狭くする」という考え方ですね。

澤氏 情報セキュリティを守るためには「最新にしておけ」というのが最高の手法であり、大前提ですよね。パッチを適用していないから、既知の脆弱性で攻撃が成立してしまう。

扇氏 こんなに重要なことなのに、IPA(情報処理推進機構)の「情報セキュリティ10大脅威 2021 組織編」では「脆弱性対策情報の公開に伴う悪用増加」が10位なんですよ。

澤氏 信じられない! なぜかみんな難しいところからやろうとしますよね。何よりもまず“常に最新”に!

―― 具体的にはどのようにセキュアな状態を保つのか教えてください。

清宮氏 ポスチャマネジメントについては、NIST(米国立標準技術研究所)が公開している「ゼロトラストアーキテクチャ(NIST.SP.800-207)」でも、基本原則として情報セキュリティにおけるポスチャ改善の重要性が定義されています。

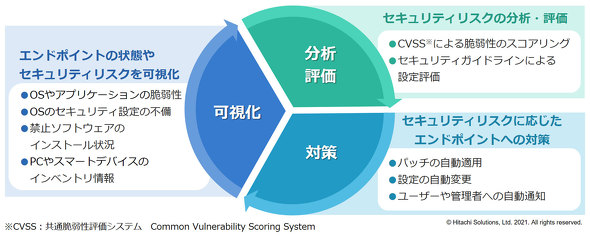

9月にポスチャマネジメント機能を追加した「秘文 統合エンドポイント管理サービス」は、可視化、分析・評価、対策の3段階で情報セキュリティ対策を施します。

まずは、セキュリティリスクの可視化です。OSやアプリケーションに脆弱性が放置されていないか、セキュリティ設定に不備がないかを確認し、ダッシュボード上に示します。脆弱性が放置されたままのPCをピンポイントでフォローしたり、対策が甘い部署を見つけて注意したりもできます。

次にセキュリティリスクの分析・評価です。脆弱性や設定ミスを診断し、脅威の深刻度を測ります。

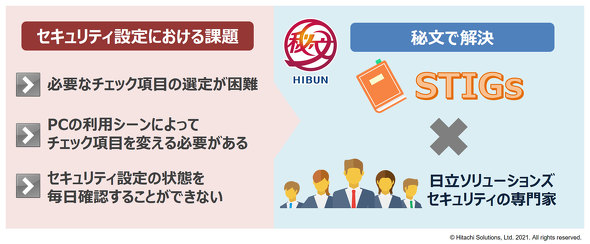

分析・評価の作業は「公開された大量の脆弱性情報やガイドラインをチェック」「オフィスにいるのか自宅にいるのかで評価基準を変える」「深刻度を調査する」など工程が多く、それぞれの作業負担も大きいです。

そのせいでチェックの頻度が月に1回、半年に1回などになってしまっている企業も多いでしょう。秘文はこれを自動化し、脆弱性の分析・評価を毎日できるようにします。チェック項目としては「STIGs(Security Technical Implementation Guides)」などの有名な評価基準をベースに、情報セキュリティの専門家の知見を加えて、シチュエーションやニーズに応じたテンプレートを作成しています。

最後にエンドポイント対策ですね。脆弱性や設定ミスがあった場合に「Windows Updateの実行」「OSの設定変更」といった対策アクションを自動で行います。人の判断が必要な場合は、情報セキュリティ担当者や一般従業員にアラートを出して対策を薦めます。

秘文は資産管理ツールや脆弱性診断ツールと機能が似ているため比較されることもありますが、可視化から対処までを一気通貫で管理できる点と、情報セキュリティ担当者の手間をできる限り少なくできる点が大きな違いです。

―― ポスチャマネジメントの考え方が浸透すると、企業はどう変わりますか?

扇氏 ポスチャマネジメントは近年注目されている「ゼロトラストセキュリティ」を実現するのにも効果的です。現在はクラウドシフトに伴い、SASE(Secure Access Service Edge)などの導入を進めている企業が多い印象ですが、むしろポスチャマネジメントを先に導入した方が、のちのち楽になると思います。

澤氏 そもそも、私たちがビジネスをするのは「社会貢献」に他なりません。その大原則に集中するためを考えると、今の時代にはポスチャマネジメントがマッチしていると思いますね。

無駄な負担がなくなれば、会社をもうけさせるプラスの仕事ができるようになりますね。例えばすぐに脱げるような靴では、走ろうとしても気になって仕方がないですが、何も考えなくても靴が脱げないような仕組みがあれば、いかに速く走るかに集中できます。その観点で正しい仕組みをIT部門が作ることで、全社員がこの瞬間から全力疾走できるわけです。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2021年9月29日

左から澤円氏、扇健一氏、清宮勇人氏

左から澤円氏、扇健一氏、清宮勇人氏