IT環境も“手洗いうがい”が大切? Log4jの脆弱性に学ぶ情報セキュリティの姿 注目の「サイバーハイジーン」を紹介

世界的に大流行した新型コロナウイルスには手洗い、うがい、マスクといった予防が重要だ――では、インターネットの世界ではどうだろうか? マルウェアや脆弱性などさまざまな脅威があるサイバー空間でも予防は大切だ。そんなことを痛感させる大事件が、2021年末に起きた。「Apache Log4j」の脆弱性「Log4Shell」を巡る一連の騒動だ。

2021年12月9日(米国時間)に脆弱性が報告された後、またたく間に危険性に関する情報が広まった。クリスマス休暇や年末年始のさなかに対応に追われるなど、苦い記憶はまだ色濃く残っているはずだ。しかし、予防の対策を取ることで負担を軽減できた可能性がある。

Log4Shellは、情報セキュリティの在り方を問い直す事件だった。予防にどのような効果があるのか、企業はどう対応すればいいのか。今回は、米国企業番付「フォーチュン500」に選ばれた企業の半数以上が支持する情報セキュリティ企業、米Tanium社の日本法人タニウムのエンジニアによる解説を交えて、企業の対応を紹介する。

Log4jの脆弱性で、情報セキュリティ企業もてんてこ舞い

Log4jは、Java環境で使うログ出力ライブラリだ。マルチプラットフォームで動作し、米Apache Software Foundationがオープンソースとして提供している。この便利さから、サーバや基幹システム、組み込みシステムやIoT、ゲームといったあらゆる場所で使われている。

Log4Shellに注目が集まったのは、脆弱性の報告と同時に攻撃手法も明らかになったからだ。Log4Shellはログに書き込まれた情報を基に任意のコードを実行してしまうため、外部から悪意ある文字列を送り込めば攻撃できてしまう。一般的なランサムウェアのように攻撃対象者のクリック操作などは不要だ。脆弱性の深刻度を表す「共通脆弱性評価システム」(CVSS)のスコアも10点満点の評価だった。

米国土安全保障省のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は政府機関に対して、Log4Shell報告後わずか2週間後の12月24日までにLog4jのパッチ適用を進めるよう促した。企業も例外ではなく、各国の政府機関や情報セキュリティ企業が警告を発したこともあり対応を迫られた。

こうした企業を支援するため、情報セキュリティ企業も手を抜いてはいられない。「当時はクリスマスシーズンでしたが、昼夜問わず対策方法やお客さまへの情報提供を更新し続けていたのが印象的でした」――当時をこう振り返るのは、タニウムの野崎喜裕さん(ディレクターテクニカルアカウントマネージメント)。

Log4Shell対策はパッチ適用でOK 問題は「適用先が分からない」

Log4Shellへの対応は急がなければならないが、一つ大きな壁があった。パッチを適用する作業自体は一般的なアップデートで終わるが、どこにパッチ適用すべきか分からないという問題だ。Log4jは汎用的であるが故に、自社でLog4jを直接使っていなくても、導入したシステムや契約したサーバなどどこかでLog4jが関わっている可能性が高い。こうした場合、どこにパッチを適用すればいいか分からないこともある。

PCや社用スマートフォンなど物理的なIT資産なら人力で管理できるが、社内システムや契約サーバまでチェックするのは簡単ではない。専用ツールを使えば導入したIT資産をまとめて可視化できるかもしれないが、Log4jのようなプログラム単位で把握するのは難しく、企業は対応に苦慮していた。加えて一般的な管理ツールは、Log4jの有無をアプリケーションの依存関係から探すため時間がかかる上に確認漏れの可能性がある。

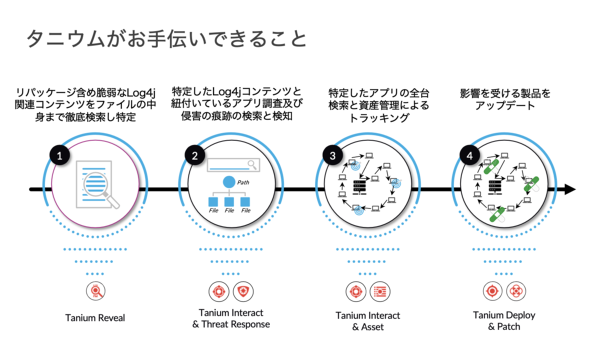

そうした中、タニウムの情報セキュリティ管理プラットフォーム「Tanium」がLog4Shellの一件で効果を発揮した。Taniumはエンドポイント管理ツールで、監視対象はPCなどの端末に加えてアプリケーションやクラウド上のサーバなども含む。 Taniumでは、監視対象である企業内の端末に存在するファイルを高速検索できるようにデータベース化して、Log4jのフィンガープリント(指紋のようにソースコードを識別する特徴)と一致するものがあるかチェックするため精度が高い。

「他社製品でLog4jの影響をきちんと調べるには時間がかかったと思います。Taniumなら数万〜数十万台の端末も数十秒ほどでチェックして可視化できるため、迅速に対応できます。『もう影響範囲を特定できたのですか?』と驚きの声を頂きました」――こう説明するのはタニウムの坂本祐一さん(ディレクターテクニカルアカウントマネージメント)。

今回、タニウムがサポートした日本企業全てでLog4jの利用を検出

Log4Shellが報告された後、タニウムの対応は早かった。米国ではLog4Shellが報告された当日には対策情報を共有するコミュニティーサイトを開設して、顧客サポートに努めた。日本チームもそうした米国からの情報を基に対応方法やTaniumの使い方を導入企業にレクチャーした。

「日本ではLog4Shell報告後すぐ週末に入ってしまったので、米国より世間的な注目度は低かったと思います。Taniumのユーザー企業の反応も薄かったですが、タニウムでLog4jの検出をサポートした全企業でLog4jの利用を確認しました」(野崎さん)

タニウムが国内でサポートした企業で導入していたサーバの約4%、PCの約7%でLog4jの存在を発見。中にはサーバの40%以上にLog4jが存在したケースもあった。また、海外ではTaniumの性能を実体験した企業からは「脆弱性が見つかりすぎて困る」といった声も上がった。

Taniumでの対応が早かったのには理由がある。Log4Shellの報告を受けて専用の診断ツールを開発したのではなく、すでに提供済みだった「Reveal」という機能を活用したことで素早い対応を実現した。もともとは組織内にある個人情報や機密情報の保存場所を特定する機能だったが、Log4jの利用箇所を見つけるツールとして応用した。

Log4jのソースコードはそのままの形で置かれているだけでなく、圧縮されたファイルの中や、圧縮ファイルの中にある圧縮ファイル内に置かれている場合もある。ファイルの場所を検索するだけでは確認漏れが発生するが、Reveal機能なら圧縮したファイル内も含めて網羅的に検索できる特長がある。

Log4Shell対応で役立ったもう一つの機能がTaniumの「Threat Response」だ。監視対象のPCやサーバなど各端末に保存されているファイルや内容のハッシュ値といったメタ情報を収集してデータベース化する。平時にメタ情報を集めることで、有事でも即座に必要な情報を検索できる。Log4Shellのように、脆弱性の報告と同時に攻撃が広がる場合でも素早く対応できるのがポイントだ。

「Log4Shellのように発見後すぐ悪用が広がるケースでは、情報セキュリティツールの対応が遅れるほど被害が大きくなります。新しく脆弱性を定義して検索して――と地道にやっていては手間も時間もかかってしまいます。その点、Taniumなら即座に脆弱性の該当箇所を発見できます」(坂本さん)

タニウムが目指すのは「サイバー衛生管理」

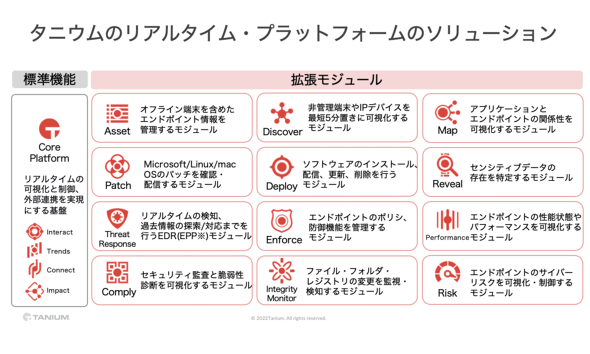

Taniumは、いわば進化したIT資産管理ツールといえる。Tanium自体はエンドポイント端末をリアルタイムで監視、制御できるプラットフォームとして提供している。そこに拡張モジュールを追加することで、情報セキュリティ診断やソフトウェアの管理、アップデート内容の配信、パッチ適用、ファイルの検査といった操作を遠隔実施できる。

こうしたソフトウェアやファイルもIT資産として管理する考えは、昨今注目が集まる「SBOM」(Software Bill of Materials:ソフトウェア部品表)に通じるものがある。SBOMは、ソフトウェアを構成する外部ライブラリやモジュールなどをリスト化したものだ。構成要素を把握することで、情報セキュリティ対策を進めて有事の対応を早める点はTaniumと同じだ。

TaniumやSBOMを通じてタニウムが目指すのは「サイバーハイジーン」(サイバー衛生管理)の実現だ。人間が手洗いやマスクによって風邪を予防するように、平時からIT環境を健全な状態に保つことで被害を防いだり影響を最小限に留めたりする取り組みを指す。企業内で利用されているアプリケーションを最新版にしてパッチ適用を怠らないなど日頃の管理が大切で、これらはTaniumで手軽に行える。Threat Response機能も防御だけでなく、予防措置に活用できる。

パッチが未適用の端末、脆弱性が残ったままの端末、管理者権限が曖昧な端末、中身の分からないファイル――こうしたセキュリティホールがどのくらいあるか分かれば、有事の際に影響範囲を絞り込める。ほとんどの組織は「時間をかければ影響を調べられる」と言うが、それでは遅いと野崎さんは指摘する。

「脆弱性を悪用した攻撃など、いつ何が起こるか分からないので、すぐ対応できる体制を整える必要があります。平時こそ“見えないものを見える化”しておくべきです。見えないものは守れない、それこそがLog4Shellの教訓です」(坂本さん)

今回のLog4jを無事に乗り切ったからといって、安全になったわけではない。企業を狙う脅威は今後も登場するだろう。有事の度に慌てて対応するのでは、まるで“もぐらたたき”だ。組織内のIT資産をきちんと管理して平時から情報セキュリティ対策を進めることで、いざというときに被害を抑えられる。

Taniumを使えば、できないと思っていたことができるようになり、かゆいところに手が届くと野崎さんは説明する。膨大なIT資産の管理に悩んでいた人や、端末もファイルもソフトウェアも一括で管理したいと思っていた人はタニウムに声をかけてみるといいだろう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:Tanium合同会社

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2022年4月14日

タニウムの野崎喜裕さん(ディレクターテクニカルアカウントマネージメント)

タニウムの野崎喜裕さん(ディレクターテクニカルアカウントマネージメント) タニウムの坂本祐一さん(ディレクターテクニカルアカウントマネージメント)

タニウムの坂本祐一さん(ディレクターテクニカルアカウントマネージメント)