Webセキュリティを手間なく堅牢に――「WAF」導入後の面倒を避けるコツ “誤検知”を減らす選定ポイントは?

不正アクセスやサイバー攻撃といった情報セキュリティ上の脅威は絶えない。こうした中、WebサイトやWebアプリケーションの運用担当者は、ユーザーに安心安全なサービスを提供しながら自社の企業活動を続けるための対応に追われる日々だ。

こうしたWeb担当者の負担を取り除く手段の一つが、Webアプリケーションに特化したファイアウォール「WAF」(Web Application Firewall)だ。通信をリアルタイムで解析して、Webアプリケーションの脆弱性を狙った攻撃を水際で防御できるため、その恩恵を受けようと導入を考える人も多いだろう。

しかし、導入前には分からない重要な落とし穴がある。それが「誤検知」だ。正常な通信をWAFが攻撃と誤認して、通信をブロックしてしまう(「偽陽性」の誤検知)。

攻撃を防御するというWAFの効果を享受するには、正常な通信と攻撃を「分類」する精度が重要だ。精度が低い製品では誤検知が多発し、担当者は何度も想定外の対応に苦慮することになる。

こんな事態に陥らないために、Web担当者や情報セキュリティの担当者はどうすればいいのか。「WAF導入時に検知精度をチェックしよう」と考えても、残念ながらWAFベンダーは基本的な検知性能や誤検知に関する情報を開示していないことが多い。

そこで今回は、WAFを導入してサイバー攻撃の脅威から企業のビジネスを守りつつ、誤検知を回避して自身や関連部門の業務負荷を減らすために検討すべきポイントを考えていく。WAFの仕組みとその進化にフォーカスすると、Web担当者の“勝ち筋”が見えてきた。

WAF導入後に「しまった……」では手遅れ 運用の手間を左右する誤検知問題

WAFの必要性が広く認知された結果、さまざまなベンダーがWAFを提供するようになった。それらは、価格や管理画面の機能、防御できる攻撃の種類といった指標で評価できる。

しかし、WAFの本質的な役割はあくまで正常な通信と攻撃を「分類」することだ。そのため、WAFの選定時にはその精度に注目する必要がある。防御したいシステムやサービスを邪魔せず、いかに本物の攻撃だけを阻止できるかがWAF導入の成果を左右する。つまり、誤検知をいかに抑制するか、どれだけ誤検知が少ないWAFを選べるかが重要だ。

もし、誤検知が多いWAFを導入してしまったら――

誤検知が起きて正常な通信がブロックされると、そのWebサイトを通して提供していたビジネスに支障が出る。誤検知が判明するのは、大抵はWebサイトの利用者から連絡が入ってからだ。その後、Webサイトの管理者は、まず状況を確認して影響を調査し、関連部署や関連事業者、迷惑をかけた利用者への連絡といった対応が急務だ。一通り対応したら、誤検知の再発を防ぐための対策を検討/実施し、ベンダーに連絡しながら結果の確認や報告まで行う。つまり誤検知のたびに運用面の人的コストが膨らんでいく。

こうした誤検知は、運用開始前にWebサイトに合わせてWAFをきめ細かく調整すればある程度は抑えられる。とはいえ対象のWebサイトにWAFを導入するときや、Webアプリケーションの機能追加やアップデートのたびに手間と時間をかけて調整する必要があり、運用面の負担は想定外に大きくなりがちだ。結果としてWAFの準備がサービスのリリースに間に合わなかったり、導入後の管理体制が破綻したりする恐れもある。

そして、最も気を付けなければいけないのは、誤検知を回避するためにWAFの防御を緩めてしまい、本来止めようとしていた本物の攻撃を通してしまうという本末転倒な事態だ。特に、WAFを入れるWebサイト数に制限がないプランを提供しているサービスの中には、誤検知が起きてもWebサイトごとに個別調整できず、WAFを入れている全サイト一律での対応になるものもある。1つのWebサイトで起きた誤検知を避けるためにWAFの一部機能を緩めると、全てのWebサイトのセキュリティレベルが一度に低下しかねない。

このように「WAFの誤検知はその都度調整すれば大きな影響はない」と楽観視するのは危険だ。さらに、こうした誤検知にまつわる負担は、残念ながらWAFベンダーが提供する製品紹介だけでは正確に判断しづらい。WAFの導入担当者がベンダーとコミュニケーションを取りながら、「特別なチューニング無しでいかに最初から誤検知を最低限に抑えられるか」という視点でWAFの基本性能をチェックする必要がある。

WAFの進化史、それは誤検知との闘いの歴史

ここまでWAFの誤検知について考えてきた。一度視点を変え、WAFの進化史をたどってみたい。WAFの歴史をひもとくと、いかに誤検知を減らすか試行錯誤してきた工夫の跡を読み取れる。WAFは、Webセキュリティ専門家の知見をシステム上に再現することで正常通信か攻撃かの判断を自動化し、その精度や効率性を高めるために改良を続けてきた。

特定のパターンと合致する通信を攻撃と判定 「シグネチャ依存型WAF」の限界

初期のWAFで主に採用された判定手法が「シグネチャ」を使う方法だ。攻撃の特徴を解析して識別用の文字列やパターンを定義し、その条件に一致する通信を攻撃と判定する。

主にシグネチャだけで判定する「シグネチャ依存型WAF」には分類の性能に限界があった。少しでも攻撃手法が変化すると、攻撃を見逃してしまう。通信内容の一部にたまたまシグネチャに合致する要素が含まれていると、人が見れば正常な通信と分かってもWAFは攻撃と判定してしまう。そもそも攻撃の仕組みによっては、シグネチャで阻止できないこともある。

シグネチャ依存型WAFで誤検知が起きた場合、一般的に正常な通信を止めたシグネチャを無効にして対処する。つまり誤検知の調整といいつつ、実態は攻撃の阻止能力が減退してしまう。結果的にそのシグネチャで本来守るはずだった攻撃を防げず、WAFを導入しているにもかかわらず攻撃におびえる本末転倒な状態に陥りかねない。しかもWAFの管理者は「自分の責任でそのシグネチャをOFFにして大丈夫なのか?」というプレッシャーにさらされる。

シグネチャ依存からの脱却、カギはAI ただしAI活用だけでの導入判断は早計

シグネチャ依存型の検知方法は、いまだに数多くの商用WAFが採用している。一方でより高度な検知ロジックを追求し、常に進化を続けているWAFもある。そうしたWAFは個々の通信内容に加えてWebサイトごとの正常な通信傾向を加味するなど、リクエスト以外の特徴も柔軟に組み合わせて多面的かつ総合的に判定している。

そして新たな判定方法を実現する手法として、データサイエンスを活用した「AI型」の検知方法に注目が集まっている。着目すべきは、各社がWAFの検知精度を上げるためにAIをどう活用しているかだ。「AIを使っている」というキャッチフレーズだけで判断するのは早計なのだ。

AIを使ったWAFの例 データ解析手法や機械学習活用の効果は?

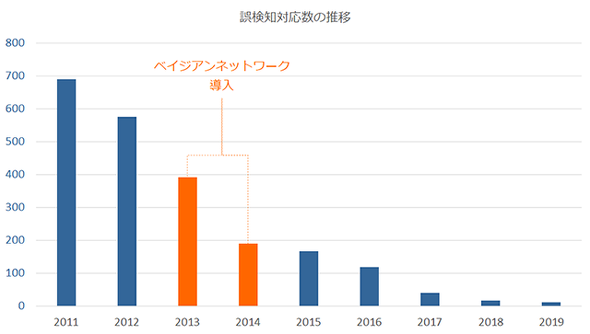

ここではAIを活用したWAFの例として、セキュアスカイ・テクノロジーが2009年にリリースしたクラウド型WAF「Scutum」(スキュータム)を取り上げる。Scutumでは、13〜14年にかけ、データ解析手法「確率的グラフィカルモデル」の一種で複数の因果関係を推論できる「ベイジアンネットワーク」を基にしたAI技術を使い、それまで採用していたシグネチャ型の検知エンジンを根本的に見直した。16年には人工知能学会から招待を受けたScutumの開発者が、確率的グラフィカルモデルの活用事例として講演するなど取り組みが評価されている。

Scutumはもともと、専門知識のない担当者でも手放しで利用できる実用的で検知精度の高いWAFを目指してスタート。AIを使った改良では、個々の攻撃の特徴をベイジアンネットワークのノードとして階層的に組み込んで、多面的かつ統計的に通信を判定することで誤検知の対応数を減らした。ベイジアンネットワークの導入により、シグネチャの組み合わせだけでは検知できなかった攻撃バリエーションも検知可能になり、汎用的な防御を実現。その結果、新たな脆弱性や攻撃パターンが公表された時点で、Scutumでは汎用的に対応できており、いわゆる「ゼロデイ防御」が実現できたケースも多い。

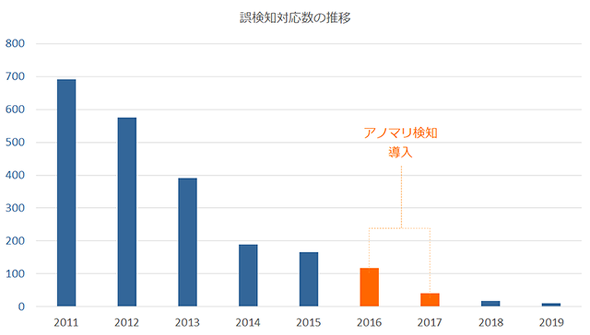

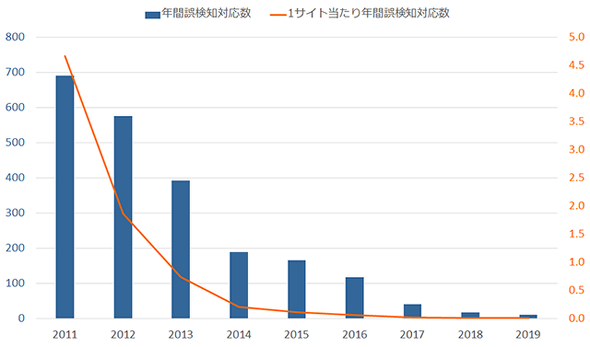

17年には機械学習を使ったアノマリ(異常)検知機能を導入。Webサイトごとの正常な通信傾向やWebブラウザごとの特徴を自動的に抽出し、通信の異常度を判定することで、さらなる誤検知の抑制につなげた。Scutumのサービス全体を見ると、誤検知の年間対応数は11〜19年にかけて約50分の1以下に、1つのWebサイト当たりの年間誤検知対応数も4.6件から0.0026件になり、それぞれ大幅に減少した。

その後、21年8月にはアノマリ検知機能に独自開発の手法「Thinning」を追加するなど、検知精度を向上させる取り組みは現在も続いている。シグネチャだけに頼らない仕組みを作り上げたことで、誤検知への対応時に他の機能や性能に影響が出ないよう調整できる強みがある。こうした取り組みの技術的背景や効果については、ScutumのWebサイトや技術ブログで詳しく解説している。

担当者に伝えたい、「安心して任せられるWAF」選びのポイント

WAFの開発を真摯に続けてきたベンダーであれば、誤検知との闘いに取り組んできた歴史があり、その積み重ねが「楽に運用できるWAF」を生み出す。ここまでの内容をまとめると、WAFの選定時は次のポイントを確認するのがベストだ。

- 誤検知を減らすために、どのような技術を使い、どのような検知ロジックを実現しているか

- 個々のリクエスト内に含まれる文字列以外に、どのような情報を検知に使っているか

- WAFベンダーの取り組みで、これまで誤検知がどう改善されてきたか

- 誤検知が起きたとき、原因のシグネチャを止める以外の方法で調整できるか

WebサイトやWebアプリケーションの運営を続ける限り、WAFは継続的に利用することが前提で、一度導入すると長く付き合うことになる。導入後も誤検知に悩まされず、手間なく安心できる状態を保つためには、価格や導入要件の確認だけでなく誤検知にも目を向ける必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社セキュアスカイ・テクノロジー

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2022年6月17日