「ゼロトラスト=ファイアウォール不要」は暴論 働き方もクラウドも“ハイブリッド”な時代に適したセキュリティ対策

社内のオンプレミス環境とクラウド環境の業務システムを使い分けるハイブリッドクラウド時代の到来により、企業のセキュリティ対策は大きく変わろうとしている。

“ゼロトラスト”といった新たなセキュリティモデルも注目される中、企業にとって本当に必要なセキュリティ対策とは何か。シスコシステムズ(以下、シスコ)のセキュリティスペシャリストである小林達哉氏(セキュリティ事業 テクニカルソリューションズアーキテクト)に話を聞いた。

既存のセキュリティ対策では不十分──セキュリティ担当者の新たな悩みも浮上

働き方改革の推進やコロナ禍の影響によってリモートワークやハイブリッドワークが普及している。業務システムのクラウド利用が当たり前となった今、企業は自社のセキュリティ対策を大きく見直す必要に迫られている。

実際にファイアウォールやIPS(侵入防御システム)、アンチマルウェアといった機能を備えたセキュリティゲートウェイを設置していても、それらをかいくぐって社内ネットワークに侵入してくる“脅威”によってインシデントが頻発──企業の事業継続が難しくなるほどの深刻な被害の報告も後を絶たない状況だ。すでに企業のセキュリティ担当者の間では、既存の対策だけでは不十分だという認識が広がりつつある。

これまでのセキュリティ対策は、社内ネットワークの出入口で防御するものが一般的だった。複数拠点を持つ企業はわざわざ本社を経由するようにネットワークを設計し、社内ネットワークとインターネットとの境界に“門番”を置いてしっかり守ればいいという考え方だ。

しかし、リモートワークやハイブリッドワークの普及によって社員がどこからアクセスしてくるのか分からず、業務システムも社内のオンプレミス環境とクラウドサービスを使い分けるという時代になった。従来の“門番”だけではセキュリティ対策の役目を十分に果たせない。

そうした中、新しいセキュリティ対策への転換を啓蒙する情報が飛び交うようになり、それも企業のセキュリティ担当者を悩ませていると小林氏は解説する。

「リモートワークの場合、従来は社内ネットワークにVPN(仮想プライベートネットワーク)経由で接続するようにしていましたが、コロナ禍によってリモートワークのユーザーが一気に増えると、VPN接続装置のキャパシティーを超えて遅延が発生するという課題に直面しました。この課題を解決するために、全てのアクセスを都度、認証するゼロトラストモデルのセキュリティ対策を導入して『VPNレスにしよう』という機運が高まりました」(小林氏)

しかし、小林氏は続けて強く警鐘を鳴らす。VPNレスで社内のオンプレミス環境にある業務システムにアクセスさせるには、本来であればこれまで以上に堅牢なセキュリティ対策を講じなくてはいけない。それにもかかわらず、既存のセキュリティ対策をそのまま放置し、脆弱性を突かれてサイバー攻撃の被害に遭うケースを非常に多く見かけるという。

「ゼロトラスト=ファイアウォール不要」は暴論 これからの対策は

そのような背景がある中で、これからのハイブリッドワーク時代やハイブリッドクラウド時代に向け、どのようなセキュリティ対策を講じればいいのか。

「いくらリモートワークのユーザーが多くても、社内ネットワークが存在しているのであれば、既存の境界型防御の要であるファイアウォールをおろそかにせず、しっかりと運用管理する必要があります。ゼロトラストモデルに移行すればファイアウォールは不要だというのは暴論です。一方でリモートワークの利用者がクラウド環境の業務システムにアクセスする場合も、クラウドに対応したセキュリティサービスを導入して必ず経由してもらうようにします。クラウド上に構築した公開サーバについても、攻撃や侵入を防ぐための対策を講じることが求められます」(小林氏)

必要な対策は、こうしたユーザーのアクセスだけに限ったものではない。社内ネットワークとデータセンターに存在するサーバ間通信も確実に監視しなければならない。

「最近のランサムウェアでは、外部から侵入(縦方向)した後にサーバ間を横方向に移動しながら攻撃(内部展開)を仕掛けてくる、いわゆるラテラルムーブメント攻撃が目立っています。そのため、サーバ間でやりとりされるワークロードのプロセスや通信を監視し、悪意のある異常な動きを見破る必要があります。こうした仕組みを取り入れることも非常に重要です」(小林氏)

このように、必要なセキュリティ対策が増える中で気になるのがセキュリティ担当者の運用管理における負荷だ。

「これまでファイアウォールだけを運用してきたセキュリティ担当者は、クラウドからサーバセグメント、エンドポイントまで、さまざまなセキュリティ対策を実現するソリューションを運用管理することに負担を感じることでしょう。一番まずいのは、ベンダーに言われるがままにソリューションを導入しただけで満足し、環境に合わせた調整や必要な監視などを行わずに安心できると勘違いすることです。これからのセキュリティ対策はどうしても複数のソリューションを組み合わせる必要があり、それぞれ単体で運用管理することは難しいので、あらゆる機能を一貫したポリシーのもとで集中管理できる仕組みが欠かせません」(小林氏)

悩めるセキュリティ担当者を助ける──シスコの考え方

ここまでに紹介したセキュリティに関するトレンドへの対策として、シスコでは「Cisco Secure」というブランドでさまざまなソリューションを提供している。

同社はクラウド、ワークロード、メール、エンドポイントなどに適材適所のセキュリティソリューションを取りそろえているが、その中でも「Cisco Secure Firewall」は、従来のファイアウォールの見直しに適したソリューションといえるだろう。

Cisco Secure Firewallには、ベーシックなファイアウォールである「Cisco Adaptive Security Appliance」(ASA)と、いわゆる「次世代ファイアウォール」というカテゴリーの「Cisco Secure Firewall Threat Defense」(FTD)という2つのソフトウェアが存在している。後者のFTDは従来のファイアウォールだけでなく、IPS、アンチマルウェア、VPNなどの機能やさまざまな脅威管理に対応している。

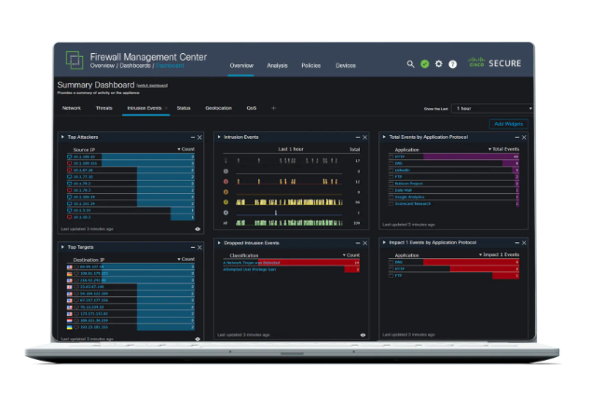

セキュリティ運用管理を一元化する「Firewall Management Center」を通じて、ネットワークレイヤーやアプリケーションレイヤー、暗号化されたトラフィックで検出された脅威を可視化できる。

FTDはベーシックなファイアウォール機能とVPN機能を備えたASAに加えて、オープンソースのIPSエンジン「Snort」をベースにした次世代ファイアウォールとアンチマルウェア機能を一つにまとめたものだ。ハードウェアアプライアンスだけでなく、パブリッククラウドの仮想マシンとしても提供されている。

「FTDはファイアウォール機能だけではありません。特にSnortベースのIPSは単なるオマケではなく、FTDの中核であり、IPSのルールを自動チューニングしたりIPSのイベントを脆弱性情報と関連付けて解析したりといった機能もあります」(小林氏)

この他、Webアプリケーションやクライアント/サーバアプリケーションの利用量、リスク統計からアプリケーションの問題点を可視化、制御する機能などもある。小林氏によると、セキュリティ専業ベンダーの次世代ファイアウォールのハイエンド製品と同等の機能を実現しながら、エントリーレベルの価格で提供しているところもFTDの優位性だ。

次世代ファイアウォールにおける強み、シスコを選ぶ理由

次世代ファイアウォールとしてのあらゆる機能が実装されたFTDを用意するシスコには、他社に比べてどのような強みがあるのか。小林氏はシスコ最大の強みが“ネットワークの会社であること”だとアピールする。

「今やセキュリティ機能とネットワーク機能は切っても切り離せない関係にあります。FTDにはネットワーク機器を通じて蓄積してきた豊富な知見に基づいて、暗号化通信も含むトラフィックを解読、可視化する機能も搭載しています。またスイッチの認証情報をファイアウォールでも活用するといった、セキュリティ専業ベンダーにはない発想の機能を備えているところも、シスコの強みです」(小林氏)

さらに大きな特徴が──ここにきて違和感があるかもしれないが、なんといっても“人の力”である。

「シスコは世界最大規模のセキュリティ研究機関『Cisco Talos』を運営しています。世界中で使われているシスコのネットワーク機器を通じて、適切なポリシーの下、膨大な通信データを収集し、そこから脅威と思われるトラフィックを抽出した脅威インテリジェンスを作成するセキュリティ専門家組織です。この脅威インテリジェンスは、FTDへと即座に反映される仕組みになっています」(小林氏)

日本においては、TALOS Japanとしてブログなどを通じて積極的なセキュリティ情報発信も行っている。これらの仕組みや取り組みによって、未知の脅威に対してもいち早く察知、対応、啓蒙が実現しているといえるだろう。

シスコでは、新しいセキュリティ対策の導入に向けてファイアウォールの運用に悩む企業や組織の相談に幅広く対応していきたいと考えている。今回取り上げたファイアウォールをはじめ、セキュリティ対策に不安を覚えていたり、これを機に全体を見直したいと考えていたりするのであれば、シスコに問い合わせてみてはいかがだろうか。きっと解決の糸口をつかめるはずだ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:シスコシステムズ合同会社

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2023年6月16日

「Firewall Management Center」のイメージ

「Firewall Management Center」のイメージ Cisco Talosの公式Webサイトより

Cisco Talosの公式Webサイトより