ランサムウェア被害の事例に学ぶ「予算に応じたセキュリティ対策」 事業継続のポイントは?

DXが広がったことで、クラウドサービスの利用など身近なものから製造業を中心に進むOTとITの融合、サプライチェーン全体をデジタル化する「スマートマニュファクチャリング」の取り組みなどが進んでいる。企業規模を問わずDXの波に乗らなければならない状況だ。

体力がある大企業は適切に対応できるが、中堅・中小企業は変化についていくのがやっとというケースも多い。その悩みの一つがセキュリティ対策だ。テレワーク環境を整備したものの、VPN機器の脆弱(ぜいじゃく)性対策まで手が回らないなどの課題がある。そうしたセキュリティの“穴”を狙うのがサイバー攻撃者だ。国内でもランサムウェアの被害が後を絶たない。

企業の経営層や事業の責任者は、情報セキュリティ上のリスクが事業継続に関わる重要な問題だと捉え、不測の事態が起きてもビジネスを止めない体制を整える必要がある――こう語るのは、日立ソリューションズのシニアエバンジェリストを務める扇健一氏だ。

扇氏は、セキュリティ製品の開発に携わったり社内のセキュリティ分野をリードする専門家集団(CoE:Center of Excellence)のセンタ長を務めたりと、25年以上にわたってセキュリティ業界で活躍している。扇氏に、人材や予算が足りない中堅・中小企業が強靭(きょうじん)な事業を作るためのヒントを尋ねた。

「10大脅威」の6つがランサムウェア関連 事例に見る手口

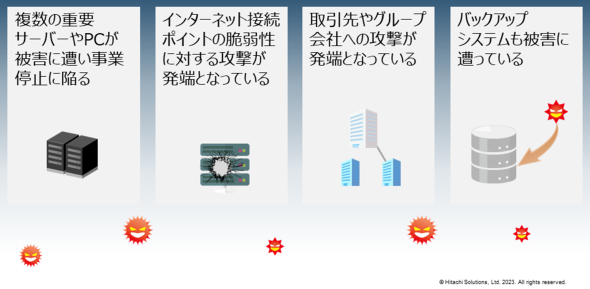

企業にとって、サイバー脅威への対策が深刻かつ喫緊の課題になっている。昨今、頻繁に報道されるようになったのがランサムウェアによる被害だ。ランサムウェアは、感染したコンピュータをロックしたりデータを不正に暗号化したりして、復元と引き換えに身代金を要求するサイバー犯罪を指す。感染すると、重要なシステムが停止して事業がストップしてしまう。さらに、顧客や取引先などサプライチェーンにまで多大な影響を及ぼした事例が国内でも発生している。

情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」によれば、2024年版の組織編は、1位が「ランサムウェアによる被害」だった。扇氏は「ここ数年ずっとランサムウェア関連の脅威がランクインしている」と指摘する。24年版の10大脅威のうち、実に7項目がランサムウェアに関連している。

- 1位:ランサムウェアによる被害

- 2位:サプライチェーンの弱点を悪用した攻撃

- 4位:標的型攻撃による機密情報の窃取

- 5位:修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

- 7位:脆弱性対策情報の公開に伴う悪用増加

- 9位:テレワーク等のニューノーマルな働き方を狙った攻撃

- 10位:犯罪のビジネス化(アンダーグラウンドサービス)

サプライチェーンが狙われたものでは、22年に製造業において複数の国内工場を停止した事例がある。部品仕入れ先の企業の子会社を経由してランサムウェアに感染した。攻撃の傾向としては、従来はバラマキ型が多かったが、現在はセキュリティ対策が弱い相手を狙う標的型が主流になりつつある。

こうした状況で「自社は感染したことがないし、狙われるような重要な情報はないから大丈夫」と楽観するのは危険だ。いまや情報セキュリティは、会社の存続を左右しかねない問題になったと扇氏は指摘する。

ランサムウェアの感染は企業規模を問わず発生している。扇氏が見聞きした事例の中には、ランサムウェアに感染して物流システムが停止し、復旧までの1週間は関連会社から人員をかき集めて人手でオペレーションする事態に陥り、対応や復旧に要した費用が約10億円に上ったケースがあるという。

「平時から被害に遭ったらどうすればいいのかを考えておく必要があります。つまり、サイバー攻撃に備えたBCP(事業継続計画)に取り組むことが大切です」

セキュリティ対策の基本ステップは「識別→防御→検知→対応→復旧」

専門人材や予算がある大企業は、サイバー脅威が事業継続を脅かすリスクだと捉えて対策に取り組んでいる。一方で、中堅・中小企業にはそんな余裕がないのが現実だ。

企業が取るべき対策のプロセスを「識別→防御→検知→対応→復旧」という5段階でまとめた枠組みがある。アメリカ国立標準技術研究所(NIST)の「サイバーセキュリティフレームワーク」(CSF)というもので、日本企業の対策をCSFに照らし合わせると、識別と防御しかできていないと扇氏は指摘する。中堅・中小企業の場合は「Microsoft Defender」のような標準的なウイルス対策ソフト頼みというのが実情だ。

サイバー攻撃を受けた際に検知できなければ、対応が後手に回って被害範囲が拡大してしまう。業務への影響を最小限に抑えつつ、被害から迅速に回復して事業を継続する力を備えることが大切だ。

「自然災害を想定したBCPを整備している企業は多いと思います。同様に、サイバー攻撃への備えが必要です。ランサムウェアの被害に遭えば、自社内で完結しません。関連する企業への連絡や警察への届け出が求められますし、復旧方法も検討しておかなければなりません」

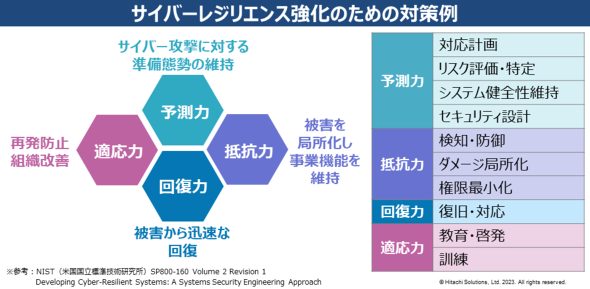

サイバー攻撃に備えつつ、被害に遭った場合も想定して回復する能力を備える取り組みを「サイバーレジリエンス」という。攻撃が巧妙化する現在、サイバーレジリエンスの実践が対策のポイントになると扇氏は説明する。

「回復力」が重要な理由 名古屋港の被害を例に

サイバー攻撃に対するBCPやサイバーレジリエンスを実現するにはNISTが定義する4つの能力である「予測力」「抵抗力」「回復力」「適応力」を高めることが重要だ。CSFのプロセスは復旧/回復までを示しているが、一連の取り組みをスムーズに行うための社内体制の整備やリスク評価、ポリシーの策定などを進めて適応力を磨くことを忘れてはならない。

なぜ復旧/回復にそこまで注力する必要があるのだろうか。「バックアップで対応できる」と考える読者もいるだろう。しかし、過去の事例を見ると回復力の重要性が分かる。

「名古屋港のシステムがランサムウェアに感染したケースでは、復旧に約3日かかりました。時間がかかった理由の一つは、バックアップデータの中からもランサムウェアが見つかり、データの復元を妨げたことです。ただバックアップを取ればいいというわけではなく、復旧を見越して適切に管理することが大切です」

警察庁によると、23年度の上半期にランサムウェアの被害に遭った企業で、バックアップを取得していた企業や団体のうち、バックアップをもとに被害直前の水準に復旧できたのはわずか19%にとどまったという(警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」)。

こうした事態への備えとして、バックアップデータへのアクセスを制限してランサムウェアから守るセキュアなバックアップ製品が存在する。そこまでの投資が難しければ、「3-2-1ルール」に従って3つ以上のバックアップデータを用意し、2つ以上の異なる媒体に保存し、そのうち1つは遠隔地など別の環境に保存することでリスクを低減できる。

脆弱性の悪用を防ぐ 対策の見直しポイントは

ランサムウェアの感染経路を絶つことも大切だ。インターネットに外部公開しているシステムの脆弱性が悪用されるケースが多い。ここでも、自社のシステムだけでなく業務委託先や取引先などサプライチェーンを介して攻撃を受ける場合が多数ある。

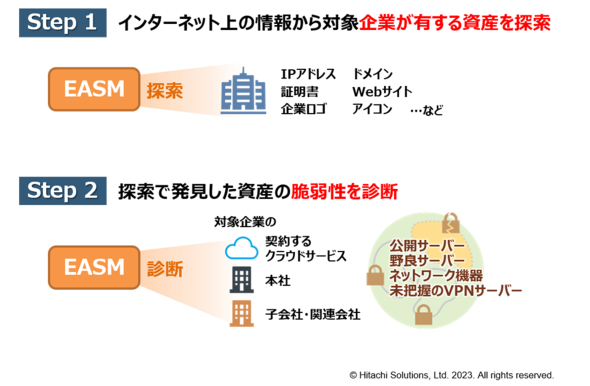

こうした事例の教訓から、扇氏はコストパフォーマンスに優れた脆弱性管理の手段として「ASM」(アタックサーフェスマネジメント)を挙げた。

ASMは、IPアドレスやドメイン情報のように外部に公開している情報を探索して脆弱性を診断し、潜在的なリスクを発見できる。定期的な診断の結果をもとに設定の見直しやセキュリティパッチの適用を徹底することで、見直しや対策のために多くの手間を掛けなくても、そして形骸化しがちな運用ルールに頼らなくてもサイバー攻撃のリスクを下げられる。

対策を見直す際に再確認したいのが、グループ企業や業務委託先、取引先など関係者のセキュリティ評価と役割分担、コミュニケーションだ。これはサイバーレジリエンスの適応力に当てはまる。

「大きく報道された医療機関のインシデント報告で分かったのは、IT担当者が1人しかおらず、しかもシステムベンダー間の役割分担が曖昧だったので初歩的なセキュリティ対策ができていなかったことです。誰がどんなタイミングで対策やインシデント対応するかを決めておけば被害を抑えられるでしょう」(扇氏)

情報システム担当者の人数が限られているのは中堅・中小企業に共通する悩みだろう。被害に遭った際にインシデント対応を外部の専門家に任せる用意をすることも、被害の抑え込みに有効だ。その場合、PCやサーバなどのエンドポイントの監視・分析ができるEDR製品とEDRの運用を任せられるMDRサービスをセットで導入しておくと感染日時・感染範囲を絞り込み、感染前のバックアップデータを特定することで迅速な復旧が可能になり、端末の隔離など一次対応を遠隔で行えるので即応性が上がるなど投資に見合う価値があると扇氏は紹介する。

予算に応じて「できることから一歩ずつ」

セキュリティ対策には大なり小なり投資が欠かせない。行政が用意しているIT支援基金や補助金を活用するのも一手だ。そうはいっても予算は限られているので、効果的に使うために「どこが弱いか、どこからやるか」を見極めることが第一歩であり、専門家によるコンサルティングをうまく活用することも効果的だ。

日立ソリューションズでも「サイバーレジリエンス現状分析サービス」による支援をはじめ、米BlackBerry社の「CylanceOPTICS」や米CrowdStrike社の「CrowdStrike」といったEDR製品やランサムウェアからの保護機能を備えた米Rubrik社のバックアップシステム、世界400社以上の導入実績があるイスラエルのCyCognito社が開発したASMツール「CyCognito」、ネットワークセグメンテーションを実現して抵抗力を高める米Palo Alto Networks社の「PAシリーズ」や米Fortinet社の「FortiGate」などさまざまなソリューションを用意し、トータルサポートする体制を整えている。

それでもなお、直近での投資が難しい企業に対しても扇氏はお金をかけなくでもできる対策があると述べる。

一つが教育や訓練だ。BCPを作成した後に手順を確認する机上演習などを実施すれば、組織体制やプロセスを確認することで適応力を身に付けられる。行政機関や産業界が公開しているガイドラインを参照しながら、チェックリストで必要な施策をチェック可能だ。

経営層への啓発も重要になる。マルウェアに感染して5億円の支出を計上した例もある。最初からセキュリティ対策をしておけばよかったとなる前に、コストではなくリスク対策として、できることから一歩ずつ取り組んでいくのがいいと扇氏は結んだ。

中堅・中小企業のセキュリティ担当者は、まずCSFやガイドラインをもとに自社の状況を確認してみるのがいいだろう。具体的な取り組みを進める際は、専門家に頼ることも有効な選択肢だ。扇氏が所属する日立ソリューションズもノウハウやソリューションを総動員してサポートしてくれる。現状把握の段階から相談してみてはいかがだろうか。

もっと詳しく知りたい方へ

セキュリティ対策について詳しく知れるガイドラインをご紹介します。

IPA「情報セキュリティ10大脅威 2024」

- 本文で紹介した24年版の10大脅威についてはこちらをご覧ください。

- 脅威の詳しい解説と具体的な対策については、23年版の解説資料をご確認ください。

日本自動車工業会・日本自動車部品工業会

「自工会/部工会・サイバーセキュリティガイドライン」

- セキュリティ対策の目的や達成条件を解説しています。国内外のガイドラインをベンチマークとした標準的な内容なので、自動車産業以外にも参考になる内容です。取り組み状況を自己評価するチェックリストも公開されています。

- https://www.jama.or.jp/operation/it/cyb_sec/cyb_sec_guideline.html

厚生労働省

「医療機関等におけるサイバーセキュリティ対策チェックリスト」

- 医療機関などにおける情報システムの導入や運用、セキュリティ対策について解説しています。優先的に取り組むべき事項をまとめたチェックリストも公開されています。

- https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2024年2月29日

日立ソリューションズの扇健一氏(セキュリティソリューション事業部 企画本部 セキュリティマーケティング推進部 シニアエバンジェリスト 兼 Security CoE センタ長)

日立ソリューションズの扇健一氏(セキュリティソリューション事業部 企画本部 セキュリティマーケティング推進部 シニアエバンジェリスト 兼 Security CoE センタ長)