パスワードの使い回し禁止はもう限界?――リスト型攻撃を防ぐには:第2回 セキュリティエバンジェリストに聞く

リスト型攻撃による不正ログインの大きな要因が、パスワードの使い回しだ。1つのリストが流出すると、芋づる式に不正ログインされてしまうからだ。個人向けサービスと企業システムとで同じパスワードを使い回しているユーザーも少なくない。辻伸弘氏に聞く連載第2回。

【連載】セキュリティエバンジェリストに聞く (全3回)

- 第1回:なぜ人は、安易なパスワードを使うのか?

- 第2回:パスワードの使い回し禁止はもう限界?――リスト型攻撃を防ぐには (本記事)

- 最終回:手のひら静脈認証は、セキュリティが「良くなる」と「楽になる」を両立するか?

辻 伸弘(つじ のぶひろ)

ソフトバンク・テクノロジー所属。主に、コンピュータの弱点を洗い出し修正方法を助言するペネトレーションテストに従事する。民間企業、官公庁問わず多くの検査実績を有する。現在ではセキュリティエバンジェリストとして、TVやインターネットを通じた情報発信も積極的に行っている。監訳に『実践Metasploit』(オライリージャパン)など。

2013年以降頻発している「不正ログイン」

連載第1回となる前回は、セキュリティエバンジェリストとして知られる辻伸弘氏により「123456」や「password」といった安易なパスワードが横行している実情を解説してもらった。

パスワードには、もう1つ大きな問題がある。それが「使い回し」だ。2013年以降、多数のWebサービスがパスワードリスト攻撃(リスト型攻撃)による不正ログインの被害を受け、情報処理推進機構(IPA)がプレス向け発表をしたり、JPCERTコーディネーションセンター(JPCERT/CC)が注意喚起を行ったりするまでにいたった。

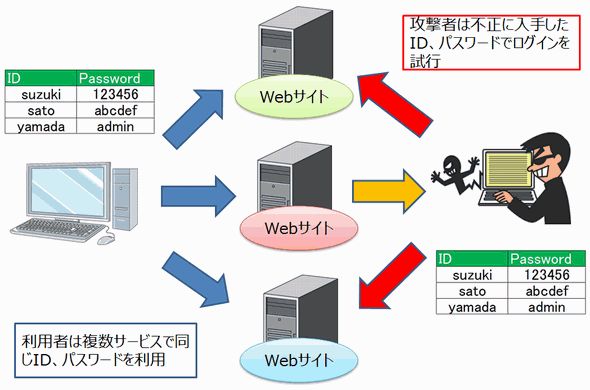

リスト型攻撃とは、すでに流出したID・パスワードのリストを基に、なりすましログインを試みる行為のことだ。もしログインされてしまうと、機密情報が盗み見られるだけでなく、ECサイトなどでは金銭的被害につながることもある。

昨年11月には、「(主に海外からのサイバー攻撃の温床となっていた)不正なプロキシサーバ」が一斉摘発された。プロキシサーバは、利用者のIPアドレスをサーバのIPアドレスに置き換えるため匿名性が高い。

加えて、本来のIPアドレスのログを残さない設定にすれば不正アクセスの発信元を特定するのが困難であり、かつ国内からのアクセスに見せかけることが可能であったが、今回の摘発により、不正アクセスの被害が「一時的ではあるかもしれませんが国内アドレスからのものは減ってはきています」と辻氏は指摘する。

しかし辻氏は「摘発により一時的に被害が減っても油断はできません」と話す。こうした攻撃は常に「いたちごっこ」だからだ。

事実、最近ではTwitter上で、ユーザーになりすましたスパム業者が「レイバン激安」という宣伝ツイートを多数投稿するというケースがあった。

TwitterはIDとパスワードだけの認証に加え、「登録済みの携帯電話に送信された6けたのコード」や「公式アプリでの承認が行われたログインのみ許可する」という二段階認証を提供しているが、何年もツイートされていないアカウントが投稿していたり、連携アプリなどは認証していないのにスパムが投稿されたりしているユーザーも多く、やはり流出したID・パスワードのリストを悪用した攻撃だとみられている。

パスワードの使い回しが不正ログインを招く……

報告されている中には、不正ログインの成功率が約6%に達してしまったケースもある。なぜ、これほどの確立で成功してしまうのだろうか?

大きな原因は「パスワードの使い回し」だ。複数のWebサービスで同じパスワードを利用していると、どこか1カ所でもパスワードが漏えいしてしまえば、それを用いて芋づる式に不正ログインされてしまう。

かつて、1人のユーザーが使うパスワードの数は決して多くはなかった。しかし近年、便利なWebサービスが増え、ユーザーが複数のパスワードの管理を迫られることになり、同じID、同じパスワードを使い回すケースが増えているのだ。

例えば、IPAが2014年8月に発表した報告書では、金銭に関連したWebサービス(インターネットバンキングやネットショッピングなど)で、使いまわしたパスワード用いている割合が25.4%に上っている。このことからも、少なからぬ数のユーザーがパスワードを使い回していることが分かる。

リスト型攻撃に狙われる企業システムも

問題はこうしたリスト型攻撃が、一般向けのWebサービスだけでなく、企業システムに襲いかかる可能性もあることだ。シマンテックの調査によると、企業内で使うシステムと個人で利用しているサービスとで、パスワードを「必ず分ける」と回答した一般従業員は34%に過ぎなかった。

辻氏はさらに、「企業での利用が広がっているB to Bのクラウドアプリケーションが危うい」と指摘する。「クラウドのオフィスアプリケーションを企業で利用する際、ログインパスワードとして脆弱なものを利用しているならば、注意が必要です。オンプレミスのシステムとは異なり、社外からでもアクセスできてしまいますから」(辻氏)。

ユーザーにも管理者にも負担をかけない、新しい認証手段が必要

なぜこうした使い回しが横行するのだろうか? IPAの調査では、使い回しの理由として「パスワードを忘れてしまうから」という回答が6割を超えている。

辻氏はこうした現状を「クリアが不可能なゲーム」だと指摘する。「何とかして10個ぐらいのパスワードを覚えておけ、できれば長くて複雑なものにしろ、けれど紙には書くな、管理用ソフトも使うな……という要求をされても、人間には無理ですよね」と辻氏は話す。

では、このゲームをクリアする方法はあるのだろうか? 「全てのパスワードをなくしてしまうのは無理でも、ユーザーとともに悩み、可能な限り簡単に解決できる手段を提供するのが、セキュリティ専門家のミッションです」と辻氏は話す。「わたしたちには、ITという便利なシステムを、便利なまま、安全に使えるような仕組みを提供する必要があります」(辻氏)。

連載最終回となる次回は、その「切り札」となり得る技術を紹介しよう。

堅牢で認証精度も高い「手のひら静脈認証」

生体認証にはいくつかの方法があるが、従来から身近な材料で偽造したり、写真を用いてすり抜けたりといった問題が指摘されており、その堅牢性が課題とされてきた。

この点、手のひら静脈認証は、体内にある手のひら静脈のパターン情報で認証するため偽造は困難だ。しかも手のひらの静脈は本数が多く、複雑に交差しているため、認証精度も高いのが特徴だ。

手のひら静脈センサーは、ますます小型化、薄型化している。同時に、認証に要する時間短縮も図られており、ノートPCやタブレットなどさまざまな端末に内蔵され、活用が広がっている。

>>最終回 手のひら静脈認証は、セキュリティが「良くなる」と「楽になる」を両立するか?

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:富士通株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2015年4月26日

リスト型攻撃の概要(IPAのサイトより)

リスト型攻撃の概要(IPAのサイトより) ソフトバンク・テクノロジーの辻伸弘氏

ソフトバンク・テクノロジーの辻伸弘氏