企業のIT統制はセキュリティ対策の観点から:内部統制を進めるためのガイドラインがここに

J-SOXを見据えた企業の内部統制におけるキーポイントは、セキュリティを核としたIT統制にあるといえる。こうした仕組み作りを行うべく、クオリティはユーザ視点でベストなセキュリティ統制構築のソリューションを提案している。

企業が行うべき本当のIT統制とは?

内部統制システムの本格稼動がせまる上場企業とその関係企業では、続々とシステムのテスト稼動が始まっている。しかしながら、「何から手をつけて良いのか分からない」などといった理由で、対策の遅れている企業も少なくない。

クオリティでは、内部統制システム構築が義務付けられている企業に対し、その指針となる「セキュリティ統制ガイドライン」をリリースした。

この「セキュリティ統制ガイドライン」は、『システム管理基準追補版(財務報告にかかるIT統制ガイダンス)』(経産省)の内容を基準に、監査法人など第三者による監修のもと、IT管理者や内部統制の担当者にとって「組織体制の整備」「何を考慮してシステム構築するのか」ということなどがわかりやすく書かれている。

この中で、IT統制に不可欠な要素は「監視・監査」「システム」「教育」「文書化」「組織・体制」の5つの要素であるとされており、さらに、IT統制を実現するための7つのキーワードとキーワードを実現するためのソリューションが包括的に示されている。

IT統制を実現する7つのキーワード

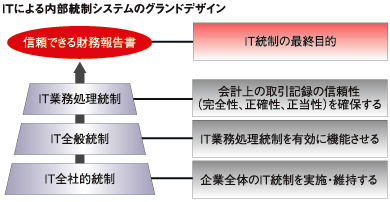

ガイダンスの内容を紐解くと、IT統制の最終目的は「信頼できる財務報告書」づくりということになる。ここにたどり着くために企業は、以下の7つのキーワードを、業務プロセスに適用することが重要となる。

1.情報の完全性、正確性、正当性を確保する

まずは、そこで扱われている情報が正しいものであることを保証しなければならない。エンドユーザが作成したデータは完全なものか、また取引データとマスターデータベースの整合性は取れているかといった、データの正確性が確認できなければ、正しいアウトプットは得られない。

2.機密保護の対策を行う

次に、データとしての機密情報を把握し、それを保護するための管理を徹底する必要がある。機密情報はどこに格納してあるのか、外部記憶媒体へのデータ書き出しに対するセキュリティは保たれているかなど、ありとあらゆる状況においてデータを保護するというスタンスが必要である。

3.運用状況を適切に記録・保管する

IT統制の実施記録や事故・障害への対応など、記録や保管をしておくべき情報を選定し、改ざんや不正削除などを防ぎながら保管しておくことも重要だ。

4.アクセス権限の設定・管理を行う

情報を入手できる権限をきちんと設定しておくことで、不正アクセスや越権アクセスといった事態を防ぐことが出来る。また不正アクセスをモニタリングできる仕組みも必要となる。

5.誤り防止・不正防止の対策を行う

データを不正に扱うことがないよう、誤りや不正行為の防止策を講じておくことも重要となる。データの入出力時にチェックできる体制をとり、その結果を公開することも不正の抑止となる。

6.データのバックアップを行う

大切なデータはバックアップを行っていかなければならない。その実施状況も把握できる仕組みを作っておきたい。

7.モニタリングを行う

不正をけん制するためのモニタリングも必要だ。また結果が必要な部分には目標値を定め、実績値との差異を測定して効果を計ることも重要だろう。

IT統制はすなわちセキュリティ統制

こうした点を考慮しながらIT統制を実施していくことが、「信頼できる財務報告書」づくりへの道のりとなる。そして、上記の7つは企業におけるセキュリティ対策の一環として実施されるべきものばかりだ。企業のIT統制の核心はセキュリティ統制であるといえる。

セキュリティ統制の実現には、「守るべきルール(ポリシ)の策定と教育」→「現状把握」→「ルール違反者の公開(初期監査)」→「ルール違反の起きない仕組みの構築」→「定期監査」のフローを徹底させることが重要だ。

まず、守るべきルールを策定し教育を行ない、現状を把握する。『IT資産管理ツールQAW/QND』でクライアントPCの使用ルールへの適合状況を把握、『IT資産接続監視ツールeX IPD/IT資産可視化ツールeX IFM』でIT資産のネットワーク接続状況が設置ルールと適合しているか把握、『個人情報ファイル探査ツールeX PDS』でルール違反となる個人情報がクライアントPCに保存されていないか把握、『クライアント操作ログ取得ツールeX CLT』でルール違反となる印刷と書き出し、Web閲覧状況を把握。これらのツールを組み合わせルール遵守状況の現状を把握する。

次に、ルール違反者を、『レポーティングツール eX Report』で可視化し、公開する。(初期監査)

初期監査において、対策すべき点が見えたら、違反の起きない仕組みを作る。『システム利用制限ツールQAW』認めていないソフトウェアの起動とインストールを禁止、『外部記憶媒体利用制限ツールeX WP』で認めていないファイルの書き出しを禁止、『ソフトウェア構成維持・管理ツールeX LIC』でクライアントPCをルールどおりの環境に導く、『ファイルアクセスコントロールツールDKS Plus』で認めていないユーザへの文書ファイルの閲覧などを禁止、『検疫ソリューション』で認めていないPCの持ち込みを禁止するなどの対策を打つ。

これらの対策の結果を定期監査し、廻していくことで、セキュリティ統制を、よりレベルの高いものとすることができる。

クオリティではこうしたソリューションと販売パートナーが持つソリューションを組み合わせ、ワンストップのソリューションによるITセキュリティ統制を顧客に提供している。内部統制のポイントをしっかり見極めたクオリティのソリューション提案ならば、難しいといわれているITによる内部統制の仕組みづくりも安心して任せられるのではないだろうか。

ホワイトペーパーダウンロード

『IT統制のためのセキュリティ統制ガイドライン(完全版) 』

セキュリティ統制の実例とそのガイドライン〜情報システムは今何をすべきか〜

企業活動を支える情報システムは、法制度が求める内部統制体制を今年度中に確立しなければならない。クオリティでは、独自のセキュリティガイドラインに沿った「情報システムが今やるべきこと」を実例に沿って紹介。※2007年4月16日に公開した、IT統制のためのセキュリティガイドライン(プレビュー版)の完全版。

TechTargetジャパン ホワイトペーパー ダウンロードセンターにて入手できます。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:クオリティ株式会社

企画:アイティメディア営業本部/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2007年8月9日

経産省作成による「IT統制ガイダンス」をもとにしたIT統制の全体像。ITによる業務処理統制とITによる全般統制を行い、最終的には信頼できる財務報告が行えることを目標とする

経産省作成による「IT統制ガイダンス」をもとにしたIT統制の全体像。ITによる業務処理統制とITによる全般統制を行い、最終的には信頼できる財務報告が行えることを目標とする