セキュリティインシデント対応の決め手は時間と正確さ ログ活用基盤を装備せよ!:CSIRTの“御用達”

サイバー攻撃などのセキュリティの脅威がもたらす被害を低減するには、短い時間で正確に状況を把握することが第一歩だ。その手掛かりになるのが、システムやネットワークなどのログである。しかし、膨大な量と種類のログを手作業で迅速に分析することは不可能に近い。セキュリティインシデントを迅速かつ容易に調査するために企業が駆使すべきログ活用基盤とは、どのようなものか?

調査に必要な時間は“短く” 範囲は“広く”

企業や組織を取り巻くコンピュータセキュリティの脅威を振り返ると、2000年代までは主にワームやウイルスによるシステムへの影響が問題になっていたが、2011年に発覚した大手メーカーなどに対する標的型サイバー攻撃と機密情報の漏えいが大きな転換点になったといえるだろう。

標的型サイバー攻撃の目的は、特定の組織から知的財産などの情報資産を得ることにある。そのため攻撃者は、高度な手口を幾つも組み合わせて狙いを定めた組織のIT環境へ巧妙に侵入し、長い時間をかけてIT環境の全容を把握しながら目的とする情報の探索を繰り返し、徐々に情報を盗み出していく。その巧妙な手口から、こうした標的型サイバー攻撃は「APT」(Advanced Persistent Threat=高度で執拗な脅威)とも呼ばれ、狙われた組織が被害に気付くまで非常に長い時間を要する傾向にある。

APTに加えて2013年頃からは、オンラインサービスを中心とした「不正ログイン攻撃」も大きな問題となり始めた。昨今の不正ログインでは「リスト型攻撃」が使われ、その原因はユーザーによるIDやパスワードの使い回しだとされるが、攻撃を受けた組織としては試行に使われたIDやパスワードが外部で漏えいしたものか、自社から漏えいしたものかを把握しなければならない。

APTや不正ログインに代表される現在のセキュリティの脅威は社会問題にもなり、企業では情報漏えいなどのインシデントが疑われる事態が発覚すると、正確な事実を速やかに公表しなければならない状況だ。情報の提供が遅れれば顧客や取引先をはじめとするステークスホルダーは不安を募らせ、当事者である企業に不信感を抱く。仮に、後で企業側に非が無いことが判明したとしても、それまでに失ったブランドや信頼のダメージは計りしれない。調査にも多額のコストがかかってしまう。

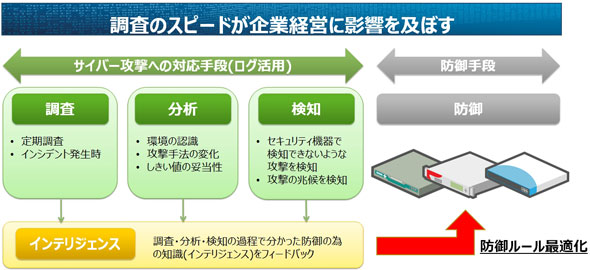

事実を速やか把握するには、まず自社のIT環境でいったい何が起きていたのかを知らなければならならない。そこで注目されているのが、システムやネットワークなどから出力される様々なログの情報だ。異なるログの相関関係を分析して読み解くことで、攻撃がいつ、どこから発生し、どのような経過をたどり、被害がどのような状況であるのかといった事実を“可視化”していく。

ところが、いざログを活用しようにも現在の企業のIT環境はあまりにも複雑な状況だ。無数のシステムから毎日膨大な量のログが出力され、ログの形式もシステムごとに違う。そうした理由から多くの企業がこれまでログを保存していても活用できていないか、消去していた。セキュリティインシデントを調査するためにログを利用しようにも、見るべきシステムやネットワークの範囲は非常に幅広く、そもそもインシデントを分析する環境も人材もない。セキュリティに不慣れなシステム管理者を多数動員した“人海戦術”を展開しようにも限界がある。

近年ではセキュリティインシデントが経営リスクとしても認識され、「コンピュータ・セキュリティ・インシデント・レスポンス・チーム」(CSIRT)と呼ばれる体制を構築する企業が増えている。CSIRTはIT部門や業務部門、経営管理部門など組織横断型の“チーム”によって全社的な危機に対応していくが、やはり鍵となるのは、インシデントの実態を短時間で正確かつ効率的に把握できるかどうかだ。そのCSIRTの活動を強力にサポートする存在として、マクニカネットワークスが提供している「Splunk」への注目が高まっている。

マシンデータ活用プラットフォームが武器に

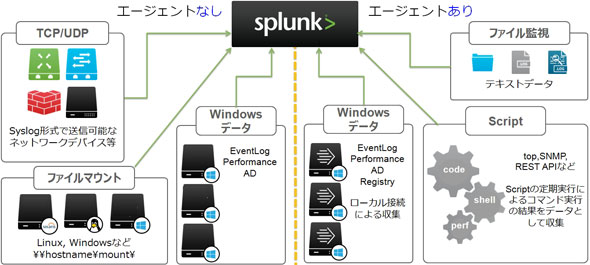

Splunkは、システムやデバイスから出力されるログを収集・分析・レポートするためのデータ活用基盤となる製品だ。タイムスタンプを含むテキスト化されたデータであれば、どのデバイスのログでも扱えるため、システムのトラブルシューティングからセキュリティインシデントの調査、ビッグデータの分析に至るまで様々な用途で利用されている。

「各種ログに基づく調査、分析はセキュリティインシデント対応において極めて重要なタスクの一つです。しかし、調査に必要なログをそもそも保存できていない企業様や、また保存していたとしても各デバイスに保存されている状態の企業様も多くいらっしゃいます。実際にAPTや不正ログインなどのインシデントを検知した後には、被害範囲の調査や侵入経路の特定などのため、メールサーバ、プロキシ、ファイアウォール、各種アプリケーション、クライアント端末など、幅広いシステムのログ情報を分析しなければなりません。インシデント発生前提の体制として、迅速かつ効率的な調査、分析によって事実を把握することができる基盤を整備する動きが、大企業を中心に加速しています」(マクニカネットワークス ネットワーク第2事業部 プロダクト第2営業部 第1課課長の市川博一氏)

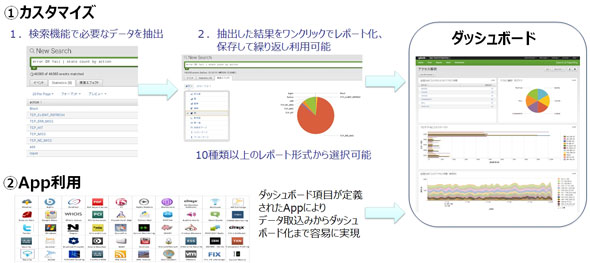

Splunkは、多種多様で膨大な量の生ログを高速に処理するアーキテクチャを持ち、目的に応じた高度な検索スキルを持たなくてもGUIベースでマウスによる直観的な操作が可能である。また、Excelのピボット機能と同一の操作感でデータ可視化による分析をすることも可能であり使い勝手の良さが特徴だ。

基本的な検索は、チュートリアルを参照するだけ使いこなすことができ、目的に応じてより高度な検索や集計、分析を行いたい場合などは、同社が提供する有償のトレーニングを活用してスキルアップしていける。また、分析で利用した検索式を保存しておけば、その検索式をアラートのルールとしてそのまま用いることができ、検知したイベントに対するメールでの通知やスクリプトの実行などのアラートアクションも簡単に設定できるようになっている。

レポーティング機能についても、分析したデータをグラフィカルに表示したり、複数のレポートをドラッグ&ドロップ操作で組み合わせてダッシュボードを作成したりできるほか、ドリルダウンによって掘り下げていくことで、生ログの詳細な情報もその場ですぐに確認することが可能だ。用途に応じた豊富なテンプレートが提供され、670種類以上のアプリケーションとの連携で活用の幅を広げられるようになっている。

特に、セキュリティ対策用途では「Enterprise Security」というオプションを組み合わせることで、インシデントの対応を効率的に行えるという。分析対象となるログの種類や設定、インシデントに応じた分析ロジックや検知ルール、レポーティング機能などが事前に定義されており、SIEMとして利用することが可能である。セキュリティに関する高度な知見を持った人材がいないという企業でもインシデント検知・対応するための基盤構築をサポートしている。

例えば、標的型サイバー攻撃への対応ではサンドボックス型のシステムが検知した不審なファイルの分析結果をSplunkに取り込み、マルウェアなどの感染が疑われる端末が以前にどのシステムやサイトにアクセスして、どのような行動をしたのかを知るための手掛かりとなりそうなプロキシ、メールサーバ、ファイルサーバなどの各種ログ情報も集約する。これによってSplunk上でIPアドレスやMACアドレス、時間帯などのKey情報で検索することで、特定の端末の挙動を一元的に見つけ出すことができる。

Splunkのライセンスは、Splunkサーバに取り込む1日あたりのデータ量に応じたシンプルな体系となっている。まずは小規模な範囲でインシデントの分析や検知の仕組みを構築し、徐々に対象範囲を拡大させていくといった柔軟性も特徴である。

マクニカネットワークスではSplunkの専任エンジニアによるプロフェッショナルサービスを提供しており、検討時における最適なシステム構成の提案や評価支援にはじまり、構築時の支援、運用における分析スキルを向上するためのトレーニングなどを提供している。同時に、日本で唯一Splunk社から認定を受けたトレーニングも実施している。さらに、最新のセキュリティ脅威の動向を日々研究している同社の研究者がインシデントの傾向や効果的な対応策をアドバイスするコンサルティングサービスも行っているとのことだ。

インシデント対応時間を大幅に短縮

上述したようにSplunkは、ユーザーの目的に応じて高速かつ効率的な調査・分析を実現するプラットフォームとして幅広く導入されている。市川氏によれば、セキュリティインシデント対応でSplunkを活用いただいている企業のほぼ全てで、大幅な調査時間の短縮効果がみられた。2014年にSplunkを導入したサイバーエージェントの場合、ログ調査・分析に要する時間だけでも従来の約10時間から30分に激減した。

「10万人規模のある製造業は、社内のCSIRTが人海戦術でインシデントに対応していました。同社ではログによって管理部門が異なり、CSIRTが分析をしようにも、まず必要となるログの提供を管理部門に依頼しなければならず、すぐに入手できない場合や入手しても手作業で加工しなければならない状況でした。現在ではSplunkにログを一元化し、必要なログを瞬時に分析できる体制を構築しています。担当者ごとに権限をきめ細かく設定できますので、担当者以外の人がログを利用することもありません」(市川氏)

Splunkの活用を広げるケースも見られる。例えば、セキュリティインシデントの監視担当チームが利用しつつ、インフラ運用管理チームが同じSplunkのシステムでサーバやネットワークの死活監視も行っているケースがあるという。さらに、セキュリティ監視のためにSplunkでApacheのWebサーバのログを利用している企業がアクセス解析にも応用してWebサイトの改善につなげているケースも現れたという。セキュリティ対策はコストセンターとみられがちだが、Splunkなら収益の基盤にもなり得るようだ。

企業や組織がセキュリティインシデントのリスクを最小化するためには、可能な限り短い時間で正確に事態を把握し、適切なアクションを取ることが近道であり、データを集約・分析・可視化できる基盤は必須といえる。Splunkは世界中の企業で広く導入されており、セキュリティ対策をビジネスの源泉にも変えてしまう使い方もできるユニークな存在として、ぜひ注目したいソリューションである。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マクニカネットワークス株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2015年3月31日

関連セミナー

セキュリティインシデント発生時に「どの対処すべきか?」が分かる! 導入事例、デモンストレーションを交え、対策・対処を解説します。

セキュリティインシデントへの対応は時間が勝負の決め手に

セキュリティインシデントへの対応は時間が勝負の決め手に マクニカネットワークス ネットワーク第2事業部 プロダクト第2営業部 第1課課長の市川博一氏

マクニカネットワークス ネットワーク第2事業部 プロダクト第2営業部 第1課課長の市川博一氏 Splunkでは多種多様なログソースを取り込んで瞬時に分析できる

Splunkでは多種多様なログソースを取り込んで瞬時に分析できる 分析結果からグラフィカルなレポートやダッシュボートも容易に作成できる

分析結果からグラフィカルなレポートやダッシュボートも容易に作成できる セキュリティ対策から収益のためのデータ活用基盤として広げていける

セキュリティ対策から収益のためのデータ活用基盤として広げていける