Emotet、DarkHotel――注意喚起や従来の手法では感染を防ぎきれない。脅威に挑むセキュリティのスペシャリストたち:【特集】Transborder 〜デジタル変革の旗手たち〜

Webやメールを通して組織を狙うサイバー攻撃が巧妙さを増している。一見安全に見えるリンク先にマルウェアを紛れ込ませるといった手口は、ユーザーの“注意”や従来型のメールセキュリティでは防ぎきれないという。そんな脅威と戦うセキュリティ専門家に、新たに注目すべき対策を聞いた。

サイバー攻撃が高度化する中、マルウェアの多くがより検知しにくくなり、検知能力を向上させるためにはセキュリティスペシャリストによる「観察力」が必要になった。日本のセキュリティを向上させるにはどうすればいいのか、マクニカネットワークスで研究を進める2人のキーマンに現状を聞いた。

進化するマルウェアと日々戦う――セキュリティサービス室の「中の人」の仕事

今回インタビューに応じてくれたのは、マクニカネットワークスのセキュリティサービス室に所属する柳下 元氏と山﨑剛弥氏だ。柳下氏は、ソフトウェアエンジニアを経て現在はマルウェアのリバースエンジニアリングや攻撃内容の分析、レポート作成、インシデントレスポンス対応支援などを担当する。専門は標的型攻撃の解析で、システムに潜伏するマルウェアを見つけ出してその分析や検出ルール作成などを行うスレットハンティングが主な業務だ。その結果は、マクニカネットワークスが発行するレポート「標的型攻撃の実態と対策アプローチ」でも広く公開されている。

柳下氏は、最近よく見られる攻撃について「マルウェアをメールの添付ファイルとして配信し、それを開いたユーザーに感染させる手法が多い。例えば、.docxなどの拡張子の添付ファイルに不正なマクロを仕込み、そこからマルウェアをダウンロードさせるケースがある」と話す。

同氏によれば、その手法はさらに巧妙化しているという。その1つが、著名なクラウドストレージへのリンクを使ってマルウェアを配信するものだ。攻撃メールには本文にクラウドストレージが提供する公開リンクが記載されているだけなので、ユーザーから見ると一般的なファイル共有手法と区別が付かない。その上、リンク先のドメインも有名なクラウドストレージのものであるため、見た目では攻撃と判断できないのだ。

それ以外にも、各種アプリのアップデートファイルに不正なコードを混入する”サプライチェーン攻撃”やユーザーが頻繁に訪れるサイトを改ざんし、マルウェアを仕込む“水飲み場型攻撃”と呼ばれる手法、海外組織や地方拠点を結ぶVPNの入り口を狙い、VPN機器の脆弱(ぜいじゃく)性を突いてネットワークに侵入する手法なども増えている。

「VPN製品については、第三者が認証の前段階で攻撃パケットを送り、ユーザーIDとパスワードのファイルを参照したりリモートシェルをとれたりするような脆弱性が2019年になって発表されています。その脆弱性を突いた、いわば“玄関から堂々と入ってくる”攻撃が来ると防御するのは難しい。そうした手法も目立ち始めているが、個人的にはクラウドストレージやメールなどから侵入する攻撃がまだまだ多いと感じている」(柳下氏)

一方の山﨑氏は、サイバー攻撃対策に特化した製品を担当しつつ、セキュリティリスクのアセスメントや実際に被害に遭った企業や組織の対策支援を行ってきた。

特に、山﨑氏はDDoS対策製品やサンドボックス製品を担当していた当時について「多くの企業や組織を回り、攻撃の対策に明け暮れていた」と語る。Anonymous(アノニマス)を名乗る攻撃者が日本政府をはじめとする組織を狙った「OpJapan」、和歌山県太地町で行われる伝統的なイルカ漁への抗議行動として始まった「Operation Killing Bay」などの攻撃が起こり、DDoS対策が大きく注目されていた他、日本年金機構が遠隔操作型のマルウェア「Emdivi」による標的型攻撃に遭うなど、大きな被害が相次いでいたという。

個別の製品担当から離れた今、山﨑氏はセキュリティに関する新たな情報を収集し、顧客の課題を解決する「エバンジェリストとコンサルタントの中間的な役割」として、標的型攻撃やIoT向けセキュリティ、金融業界向けセキュリティなどの対策を担う。その知見を生かし、日経BP社発行『インシデントレスポンス 第3版』の監訳を行うなど活動の幅を広げている。

危険なファイルはどう入り込むのか、そしてそれをどう検知するか

Webやメールなどを使った攻撃は、誰もがその標的になり得る。そんな中「感染の手口が巧妙化したマルウェアをどう検知するか」は常に難しい問題となっている。攻撃の経路や“入口”を1つに絞り切れない点も、対策を困難にする要因の1つだ。

山﨑氏は「これまで危険なファイルを検知するアプローチが採られてきたが、攻撃者の回避テクニックが巧妙になったため、今は“ファイルを見つける”のではなく、端末内でプロセスの親子関係や活動内容、ネットワーク上での振る舞いなどを見る方向に向かっている。そうしなければ検知が難しい状況だ」と話す。

日本国内では2019年末、組織に存在する個人名をかたったなりすましメールに、マルウェア感染を引き起こすファイルを添付してターゲットに送りつける攻撃手法「Emotet」が猛威を振るった。

Emotetの被害が増加する背景として山﨑氏が指摘するのが、攻撃のタイミングの絶妙さだ。「最近では、年末に『賞与支払通知』といったタイトルで攻撃メールが送られている。さらに、日本企業に届くEmotetのメールの着弾タイミングを見ると、ほとんどが平日の9〜12時だ。これらを総合的に見ると、やはり日本企業の従業員が狙い撃ちされていると考えていいのではないか」(山﨑氏)

標的があるから、標的型攻撃が行われる

「Emotetは過去にやりとりした実際のメール文面を基に、巧妙ななりすましメールを作っている」(柳下氏)

山﨑氏も「Emotetの存在自体は数年前から確認できており、その手法自体は新しくない。しかし、感染端末からメールに関する情報を詐取し、それを基になりすましメールを大量に配信するというアプローチは新しい。ユーザーの心理を突いたメールが来れば思わず開いてしまうケースが増え、感染率も高くなるだろう」と話す。

Emotetのような“ばらまき型”の攻撃だけでなく、完全にターゲットを絞った標的型攻撃も巧妙さを増している。その一例が、「DarkHotel」と呼ばれるグループによるものとみられる攻撃だ。2019年には主にメディア企業を狙って、記者の目を引くようなタイトルのメールを送り付ける攻撃が観測された。さらにこの攻撃の一部は、ユーザーIDとパスワードを入力してクラウドストレージ上のファイルをダウンロードすることで実施されていた。攻撃者は標的の認証情報をすでに把握した上で攻撃した可能性があり、極めて標的性が高いことから、メディアが持つ国家間の重要な情報を狙ったのではないかと考えられている。

DarkHotelのような攻撃に使われるのが、クラウドストレージで利用される共有リンクだ。山﨑氏は「メールにファイルそのものを添付するとメールセキュリティ機構で見つけられてしまう可能性があるが、BoxやDropbox、OneDriveのような“信頼されているドメイン”のストレージに悪意あるファイルを載せることで、検知機構を擦り抜けてしまう」と言う。

メールとユーザーの間にマルウェア検知の仕組みを置くこと自体も難しくなっている。クラウドストレージサービスだけでなく、GmailやOutlook.comといったWebメールサービスなど、多くのサービスでHTTPSによる暗号化が行われるようになった。トラフィックの暗号化が進んだことで、その中間で通信内容を検閲して問題を事前に排除することも、従来の手法だけでは難しいのだ。

山﨑氏はこの現状を踏まえた今後の対策として「HTTPSなどの暗号化通信もチェックできる仕組みを用意すべきだ」と話す。

「例えば、暗号化された通信を経路の途中で復号するようなSSL可視化ソリューションや、そもそもクライアントにファイルをそのままダウンロードさせないソリューションが存在する。後者はファイルを“無害化”するようなイメージで、悪意あるマクロやWeb上で動くスクリプトを切り落とす」(山﨑氏)

山﨑氏は今後、IoTを活用する分野や製造業などを対象にセキュリティについての啓発活動を続ける。柳下氏は引き続き、国内企業を狙った攻撃への対策や大規模な国際イベントを控えた2020年に水飲み場型攻撃が再び活発化する可能性を踏まえ、必要な情報共有や新たなソリューション展開を考えているという。

柳下氏は「もはや『怪しいサイトを見に行かない』『不審な送信者のメールは開かない』といった注意喚起的な対策だけで組織のマルウェア感染を防ぐことは難しくなっているのではないか」と話す。

「だからこそ、万が一ユーザーの注意が行き届かなくても安全を確保できることが重要だ。そんな世界を、私たちが作っていかなければならないと考えている」(柳下氏)

アイソレーション技術で実現する「無害化された」Webアクセスの仕組み

柳下氏と山﨑氏がインタビューを通して強調したのは、もはやユーザーや管理者の注意力だけではオンラインの脅威に対処しきれない点だ。EmotetやDarkHotelなどの名前が付いたものを含め、今サイバー世界にある無数の脅威が今後減ることはないだろう。それらの多くはWebもしくはメールを経由してやってくる。ならば、特定の脅威に対する個別の対策よりも、今後は“自分の端末に悪いものが落ちてくるのを防ぐ”根本的なアプローチが重要になる。

そうした根本的なセキュリティ対策の1つとして、今「アイソレーション」(無害化)機能が注目されている。

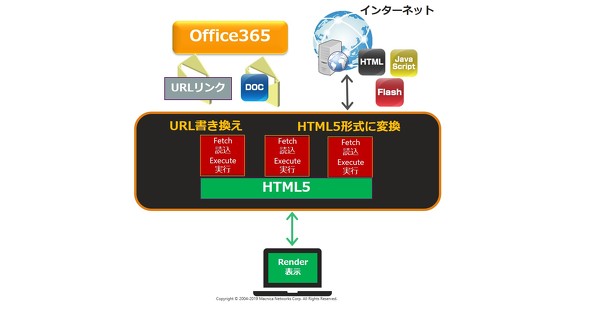

これは、Web上で動くさまざまなスクリプトやプラグインをはじめ、「Microsoft Office 365」のファイルやPDFファイル、メールに記されたURLなどを組織の外にあるクラウドなどの専用プラットフォームで開き、不正なコードなどを無害化した上で利用者のクライアントPCに届けるものだ。

万が一ファイルやリンク先に不正なコードなどが埋め込まれていたとしても、クライアントPCには表示されるのみでほとんどの攻撃の影響を受けない。クライアントPCに特別なエージェントやアプリケーションをインストールする必要はなく、これまで利用していたWebブラウザを変える必要もないため、ユーザーにとっての利便性は変わらない。

この手法は、クライアントPCを直接狙う攻撃のほとんどを無害化できる。例えば、クラウド、コンテナなどを導入した際に見過ごされがちな脆弱性や設定不備などを突き、Webサーバにエクスプロイトのコードを埋め込んで、ユーザーに被害を与える水飲み場攻撃も防げる点が重要だ。

マクニカネットワークスは、アイソレーションを活用したセキュリティソリューションとして、「Menlo Security Web Isolation」や「Menlo Security Advanced Email Threat Isolation」「Symantec Web Isolation」などを提供している。また、アイソレーションのテクノロジーや導入事例を紹介するセミナーも定期的に開催中だ。

無数の脅威がサイバー世界を行き来する今日、あらゆる従業員の端末を脅威から守ることが、ひいては組織や関係者の安全につながる。今まで個別の脅威への対策に注意を払ってきた組織も、これを機により根本的なセキュリティ対策に注目してみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マクニカネットワークス株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2020年2月21日

(左から)マクニカネットワークス 第1技術統括部セキュリティサービス室 主席技師 山﨑剛弥氏、同じくセキュリティサービス室 主席技師 柳下 元氏

(左から)マクニカネットワークス 第1技術統括部セキュリティサービス室 主席技師 山﨑剛弥氏、同じくセキュリティサービス室 主席技師 柳下 元氏 柳下 元氏

柳下 元氏 山﨑剛弥氏

山﨑剛弥氏