テレワークありきのwithコロナ時代、「人の脆弱性」を鍛える方法とは:なぜ人は不正を働いてしまうのか?

COVID-19収束後、日本は在宅勤務が当たり前の時代になるかもしれない。それは同時にセキュリティ対策の在り方も見つめ直しが求められる。あるエバンジェリストは「人は弱い。でも鍛えれば強くなれる」と指摘する。

自社や関連企業の従業員による内部からの情報漏えい事故は依然として大きな脅威だ。独立行政法人情報処理推進機構(IPA)が毎年まとめる「情報セキュリティ10大脅威」の2020年版においても「内部不正による情報漏えい」は2位(組織編)に位置付けられた。

新型コロナウイルス感染症(COVID-19)の流行を受け、日本企業の中で在宅勤務への取り組みが進んだ。新しい生活様式における働き方の在り方として、この流れはCOVID-19収束後にも続くだろう。

「テレワークで働くことが当たり前の世界になりました。デジタルトランスフォーメーション(DX)を基盤にして、どこでも仕事ができる分散型ネットワークの時代に入りました。同時にサイバーセキュリティに対する選び方のポイントも変わったのです」

このように指摘するのは、日本プルーフポイントのシニアエバンジェリストを務める増田幸美(そうたゆきみ)氏だ。

2020年6月22日から28日にかけて開催されたオンラインイベント「@IT Security Live Week」における増田氏の講演「テレワーク・セキュリティの盲点! 『内部不正による損失と対策を理解する』」をレポートしよう。

セキュリティ対策先進国の米国を震撼させた内部不正事件

世界のサイバー攻撃を最も受けている国といえば米国だ。米連邦政府はサイバー攻撃対策だけで約2兆円(約174億ドル、FY2020予算要求)に近いコストをかけている。この背景にあるものとして、増田氏はかつて米国の軍および政府を震撼(しんかん)させた情報漏えい事件を3つ挙げる。

1つ目は2008年に中東に駐留する米軍内で発生したサイバー攻撃で、これに対応する作戦は「Operation Buckshot Yankee」と呼ばれた。スタッフが落ちていたUSBメモリをノートPCに接続したことで、マルウェアが米軍だけでなくホワイトハウスにもつながるネットワークにまで感染した。大量の機密情報が盗み出され、対処には約14カ月を要した。米国防総省はUSBの使用を全面禁止し、後のサイバー軍創設のきっかけになったとも言われる事件だ。

2つ目は2010年にイラクに駐留していた米陸軍の情報分析官ブラッドリー・マニング(現チェルシー・マニング)氏が引き起こした情報漏えい事件だ。システム管理者としての権限を悪用して約25万件の外交公電や約50万件の陸軍報告書、アフガニスタン国内やバグダッドの空爆記録映像などを「Wiki Leaks」に暴露した。米国家安全保障局(NSA)は、対策としてシステム管理者がデータベースから文書をダウンロードする際には2人以上の承認が必要となる「2人ルール」を導入することになる。

3つ目は日本でも有名になったエドワード・スノーデン氏による情報漏えい事件「PERFECT STORM」(2013年)だ。元CIA職員で当時はNSAの民間請負会社の契約社員だったスノーデン氏は、分かっているだけでも約170万件の内部文書を収集してジャーナリストに渡した。彼は米国が敵国だけでなく同盟国に対してもクラッキングを仕掛けた上に、自国民に対しても秘密裡に情報を収集していたことを義憤に駆られて暴露したのだ。

日本国内でも内部不正による情報漏えい事件は発生している。2014年に発覚した通信教育会社の情報漏えい事件は記憶に新しい。実行犯は、同社が顧客情報データベースの運用や保守を委託していた外部業者が雇用した派遣社員だった。ギャンブルなどで約300万円の借金があり、その返済のために約2900万件の顧客情報を売ったという。事件を受けて経営トップらが引責辞任し、お詫びに費やした金額は約136億円にも達した。同社は特別損失として約260億円を計上し、2年連続で赤字に転落した。顧客会員数は現在も事件以前の水準に戻っていない。

内部脅威によるインシデント、1件当たり約8300万円の損害を被る

あらためて内部の脅威とは何か。増田氏は幾つかの例を挙げる。代表的なものは退職者による情報の持ち出しや、委託先を含めたシステム管理者への権限集中と管理不足だ。職場環境に不満を抱えた人物が犯行に走ることもある。正規のIDとパスワードが流出し、これを用いた第三者による「なりすまし」も内部不正に含まれる。意外と多いのが社内ルールや情報セキュリティへの教育が足りていないことによる過失だ。

では内部脅威でどのくらいの損害を受けるのか。IBM Security Ponemon Instituteがまとめた「内部脅威による損失 グローバルレポート 2020」(日本プルーフポイントのWebサイトからダウンロードできる)によれば、1インシデント当たりの平均金額は75万5760ドル(約8311万円)だ。お詫びにかかるコスト、コールセンター設置コスト、売り上げの減少、信頼の失墜などが含まれる。

「1つの企業の中で複数回のインシデントが発生することも考えなければなりません。年間30件以上の内部脅威によるインシデントが発生した企業の割合は約60%にも及びます」(増田氏)

同氏によれば、インシデントを封じ込めるのに必要な日数は平均で77日だ。対応が長引けばコストも増える。もしも早めに内部脅威を検知して対応できれば、ダメージを軽減して被害金額を小さく抑え込めるとも言い換えられる。

どうしたら内部不正を未然に抑え込めるのか? トライアングルで考える

どのようにして内部不正の芽を摘むのか。増田氏は米国の犯罪学者ドナルド・R・クレッシー氏の理論「不正のトライアングル」を使って説明する。不正は「動機」「機会」「正当化するための理由」の3つがそろうことで発生するのだ。

増田氏は「この中で動機を抑えるのは難しい」と言う。金銭に由来するもの、スパイ活動、組織に対する恨み、USBメモリを使うと便利だからという単純なルール違反、スノーデン氏のような正義感による主張、マニング氏のような組織に対する恐怖心。これら全てを解消するのは難易度が高い。

つまり対策は、残る2つの要素のうち、機会か正当化のための理由のどちらかの削減だ。増田氏は、内部にいる人の行動を適切に監視することで『不正をしたら捕まるリスク』を高めることが機会対策として効果的で、コンプライアンス教育の充実によって正当化も抑止できると指摘する。

内部不正の機会を減少させる「ObserveIT」

日本プルーフポイントが提供する内部脅威対策製品「ObserveIT」は、一言で説明すると「99.9%の善良な社員を守るために0.1%を抑止する」ものだ。従業員のPC操作を独自の解析アルゴリズムでスコアリングし、リスクを可視化する。

例えば、ある人物が顧客管理システムから情報をコピー&ペーストしたとしよう。これだけなら日常の営業活動などであり得る話だ。だが大量の顧客情報を一括ダウンロードし、ファイル名を「personal.jpg」に変更し、クラウドストレージにアップロードしてからWebブラウザの履歴を消去したとなれば、内部不正を疑わざるを得ない。個々の行為は怪しくないとしても一連の活動ともなれば話は変わる。

ObserveITは、個々の行為をスコアリングし、内部不正のリスクの高まりをリアルタイムに検知して警告を出す。一連の行動は動画として記録されていて、管理者は違反者が実際に何をしていたのかも確認できる。警告が表示されたシーンや特に怪しい振る舞いをしている注意すべき箇所は自動的にサジェストされるので確認のための工数も削減できる。

これまでの後追い型のセキュリティソリューションと異なるのは、内部犯行をしているまさにその時に、ユーザー側に警告画面を出したり、アプリやログオンセッションを終了させたりすることにより、即時性のある抑止効果をもたせることができるところだ。

セキュリティ意識を高めて正当化を抑止する「PSAT」

「Proofpoint Security Awareness Training(PSAT)」は、セキュリティ知識やコンプライアンス意識を高めるためのSaaSベースのトレーニングツールだ。5分から15分程度で受講できるトレーニングメニューが約100種類提供される。テキスト教材だけでなくマンガや動画を使ったインタラクティブな教材もあり、日本語を始めとして約40言語に対応する。

COVID-19による在宅勤務に広がりを受け、攻撃者もテレワークを狙った攻撃を活性化させている。増田氏はPSATが提供するフィッシングメール攻撃の訓練が効果的だと話す。

例えば「マスクの販売を偽装したメール」など約500種類のリアルな疑似攻撃のテンプレートを提供しており、不正リンクや添付ファイルを誤ってクリックした人に対しては、同社が「ティーチャブルモーメント」と呼ぶ教育画面を表示する。この画面はカスタマイズが可能で、何がだめだったのかを指摘したり、どうやったらこの攻撃を見抜くことができるのかを学べるPSATのトレーニングコンテンツへの誘導に使ったりできる。

withコロナ時代、セキュリティ対策の見直しが必要だ

講演の最後に増田氏は「ニューノーマル(新常態)」に向けて提言する。COVID-19収束後の世界は、企業の収益構造が変わるだろう。これまで以上に勝ち組企業と負け組企業の差が明確になり、変化についていけない企業は淘汰(とうた)される。

「ビジネスの変化も早くなれば、攻撃の変化も早くなります。セキュリティ対策製品も技術革新のスピードに対応できるものを選ぶ必要があります。今後は、セキュリティ製品に対する投資対効果がさらに厳しく求められるでしょう」(増田氏)

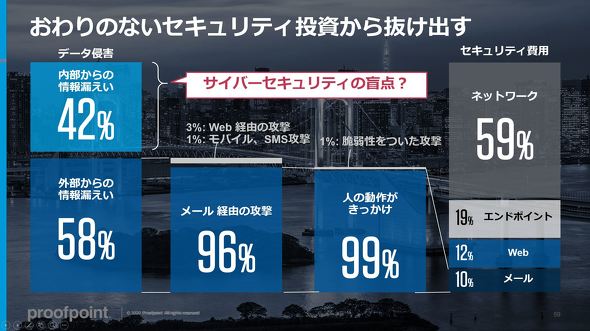

増田氏は「1つのヒント」として幾つかの調査会社のデータを紹介する。データを平均すると情報漏えいにおける内部犯行と外部犯行の割合は42対58だ。そして、外部からの攻撃のうち、約98%で侵入経路にメールが使われ、その約99%が人間の誤操作を狙う。

つまりシステムの脆弱(ぜいじゃく)性ではなく、「人の脆弱性が狙われている」(増田氏)わけだ。メール経由の攻撃が外部からの攻撃でもっとも大きい比率を占めているのに対し、これまでのセキュリティ投資はメール対策に約10%しかかけていない。攻撃の実情と対策に大きな不均衡が生じている。また全体の情報漏えいの42%を占める内部不正に至っては、果たして適切な対策ができていただろうか。

「今後、在宅で仕事をする人を信用するために何がポイントになるのかを考えることが重要です。攻撃者はシステムの脆弱性ではなく人の脆弱性を突いてきます。人は弱い。でも鍛えれば強くなれます。それぞれの人に合わせた適切なコントロールが必要になるでしょう」(増田氏)

Amazonギフト券3000円分が当たる! アンケート実施中

「セキュリティ製品の導入検討」に関するアンケートを実施中です。

アンケートにご回答いただいた方の中から、抽選で10名様にAmazonギフト券3000円分をプレゼントいたします。

※賞品(Amazonギフト券)の発送をもって発表にかえさせていただきます。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本プルーフポイント株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2020年7月15日

日本プルーフポイント 増田幸美氏

日本プルーフポイント 増田幸美氏 (出典:日本プルーフポイント)

(出典:日本プルーフポイント) (出典:日本プルーフポイント)

(出典:日本プルーフポイント)