「セキュリティ・バイ・ビジネスデザイン」とは何か:ニューノーマル対応、DX推進……激変する企業ICTにセキュリティをビルトイン

2020年はCOVID-19により、企業セキュリティは大きな変革が求められる一年だった。緊急のテレワーク移行に加え、急速なDX推進に伴うビジネス開発においても、さまざまなセキュリティリスクが顕在化した。増え続ける一方のサイバー攻撃から組織をどう守るか。専門家に聞いた。

コロナ禍の影響を受け、働き方だけでなくデジタル技術を活用したビジネスの在り方も急速に変化した。では、セキュリティ対策は新しい変化に対応できているだろうか。

セキュリティ専門家として長い経験を持ち、政府のセキュリティ政策へも助言する立場にあるS&J代表取締役の三輪信雄氏と、国内の多くの組織・企業のIT運用やセキュリティ対策を支援してきた富士通サイバーセキュリティ事業本部長の森 玄理氏に話を聞いた。

コロナ禍で崩れ去る従来のセキュリティ対策の在り方、企業の中の守り方

――コロナ禍で企業を取り巻く環境が大きく変わる中、セキュリティ面での課題にも変化は生じているでしょうか。

三輪氏: テレワークが普及したことの影響は大きいでしょう。この状況につけ込んだ脅威についての相談を受けることが増えました。

最近よく聞くのは「サポート詐欺」です。PCに突然「ウイルスに感染しました、ここに電話してください」という警告画面が表示され、慌てて電話をするとリモート操作ソフトをインストールするよう指示されます。職場ならすぐに関係部署に相談できるのですが、在宅勤務だとそれができず、だまされてしまう。

技術的な面で言えば、全ての業務でVPN接続を強制できない組織が増えたことは問題です。自宅Wi-Fiから直接インターネットに出ていく構成が増えたのですが、外部の不正なC2サーバとの通信を検知することも把握することもできません。インシデントレスポンスが非常に困難になるのがテレワークの特徴です。

総務省最高情報セキュリティアドバイザー、神奈川県警サイバー犯罪捜査顧問、情報処理推進機構 情報セキュリティ関連事業審議委員会委員、セキュリティ・キャンプ実施協議会 会長。1995年より日本で情報セキュリティビジネスの先駆けとして事業を開始し、技術者コミュニティーとしてFWDを組織し業界をリードした。また、日本におけるWindows製品向けの初めてのセキュリティパッチ提供や無線LANの危険性、Webアプリケーションの脆弱性など、日本でいち早く注意喚起を行ってきた。政府系委員の経験も豊富で、今後の政策展開についても、政策策定に関わる提言を有識者として積極的に行っている。政府CIO補佐官、総務省CIO補佐官を経て、現在は総務省最高情報セキュリティアドバイザー他、政府系有識者委員多数。

森氏: テレワークの普及で、社給端末はセキュリティが確保された社内ネットワークにつないで使うという前提条件が成り立たなくなり、エンドポイントでのセキュリティ強化の必要性が高まっています。こうした中で難しいのが、生体認証や秘密分散暗号などエンドポイントセキュリティを強化しても、社給端末そのものの使い勝手が悪いとセキュリティ統制が及ばない私物が隠れて使われる可能性も高まってしまうことです。利便性とセキュリティのより高いレベルでの両立が端末選択の重要なテーマになってきています。また、エンドポイントセキュリティの強化として、端末のアクティビティーを分析し、不審な振る舞いからのマルウェア感染の検知から、遠隔隔離などの迅速な対応までを支援するEDRソリューションへの注目も一層高まっています。

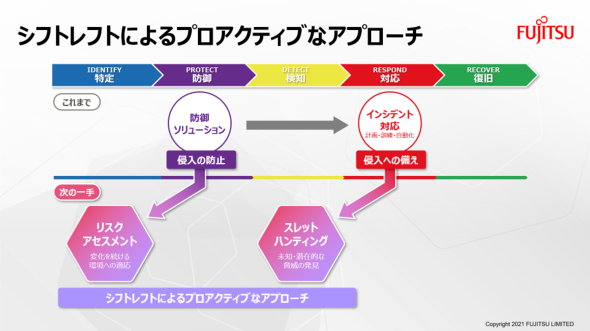

セキュリティ全般の観点からお話すると、富士通ではNIST(米国立標準技術研究所)のサイバーセキュリティフレームワークをベースに、特定、防御、検知、対応、復旧という5つのフェーズ全体に渡って、継続的にセキュリティの改善、強化に取り組む「セキュリティライフサイクルマネジメント」が重要だと考えています。この考え方はコロナ禍でも変わりません。

近年では、攻撃の巧妙化や、クラウド活用、テレワークなどのICT環境の変化により、伝統的な「防御を中心としたセキュリティ対策」「境界線でサイバー攻撃の侵入を防止するセキュリティ対策」の限界が目立ちつつあります。そこで100%の「防御」は不可能で侵入されることを前提に「検知」や「対応」への注力を高め、素早い対処によって影響を最小化するアプローチに注目が集まっています。

しかし、検知した脅威に後追いで対応する対策だけでは、検知や対応を担う運用者に大きな負荷がかかるという課題が残ります。そこで、富士通は「シフトレフト」によるプロアクティブな対応の強化を提唱しています。「シフトレフト」は、本来アプリケーション開発の前工程における品質の作り込みが有効であることを語る際に使われる言葉ですが、セキュリティ対策も同じように、より前の段階から取り込むべきと考えています。例えば、現在のような変化が激しい環境下では、継続的にリスクアセスメントを実施することで、防御の実効性の高さを維持、強化しやすくなり、検知や対応の負荷の軽減にもつながります。

猛威を振るったランサムウェア、問題を困難にするログの取れないテレワーク環境

――組織の中の防御を考えると、2020年はランサムウェアによる被害が目立ちました。

三輪氏: ランサムウェア自体は昔からあるものですが2020年夏頃から被害が急増しました。「暴露型」と「完全破壊型」が目立っています。脅迫の要求額も10億円を超えるようになり、攻撃者にとって、もうかるビジネスになっているのでしょう。

実は報道されているランサムウェア被害事例はほんの一握りです。また、どの情報がどこまで漏れたかをフォレンジックによって正確に知ることは困難なので、被害を特定できないのです。主なシステムは暗号化されていますし、テレワークをしている従業員の端末が踏み台にされていれば、どこにも通信ログが残らないこともあります。逆に、きちんと調査できる体制を整えている企業はセキュリティ対策も取っているので、そうそうランサムウェアの被害に遭うことはありません。

ひとたび被害が発生すると、初期対応や調査、再発防止策の検討と、あっという間に高額な費用が発生することもあります。多大な費用が発生するわりには守りにくく、攻撃者に有利な状況です。

森氏: ランサムウェアはサイバー犯罪ビジネスと化しており、本当に衰えるところを知りません。弊社でも多くのお客さまから、ランサムウェア被害のご相談を受けています。

情報漏えいの範囲の特定には限界がありますが、富士通のインシデントレスポンスサービスではダークウェブ上での漏えい情報の調査をオプションとして提供しています。ダークウェブ上には特定業界への攻撃キャンペーンや特定企業の脆弱性情報、また漏えいしたID/パスワードなどが公開されています。こうした情報の専門的な調査は脅威アセスメントの一環としてご提供することが多いのですが、事故発生後に定期的にダークウェブ上を調査することで、漏えい情報を発見し、掲載取り下げ依頼やパスワードリセットなど、悪用の回避策を速やかに実施できる場合もあります。

セキュリティ事故の被害額の大きな部分を占めるのが業務停止による機会損失です。よって、インシデント対応は時間との闘いでもあり、万が一の発生時に遅滞なく対応を進められるよう、サイバー攻撃演習や訓練の重要性も高まってきています。富士通はインシデント対応体制の整備から、演習・訓練による実践力の強化、また、万が一の際には、緊急対応による調査分析や暫定対処、恒久的な再発防止策のご提案まで、トータルにご支援できる体制を整えています。

ツールありきのゼロトラストは日本の文化に合わない

――「ゼロトラスト」はコロナ禍以降のセキュリティリスク解決の糸口になるでしょうか。

三輪氏: 政府全体の動きとして、ゼロトラストやクラウド移行が大きなトピックとなっています。ただし、企業の情報システム部門のトップに「ゼロトラストを導入する際にどうやってセキュリティ対策を実施すればいいのか」と問いかけたとき、具体的なアイデアを言える人はとても少ないと思います。

そもそも日本はゼロトラストが文化的に合わないところがあります。ネットワークがほぼフラットにできているからです。ゼロトラストモデルを取り入れるには、今取り扱う情報を機密度別に分類し、組織の階級によってアクセスできるデータやアプリケーションを分ける、といったルールの整備が必要です。ここに気付かないままゼロトラストを進める企業もあり、危険性が高まっていると感じています。

森氏: 同感です。日本では、良くも悪くも「組織内は安全」という性善説の下にセキュリティが考慮され、ICT導入が進んできた部分があるように思います。こうしたICT資産がある中で、セキュリティの発想を転換させてスクラッチからゼロトラストの考え方を導入するのは非常に難しいものです。

私が今、懸念するのは、キーワードに踊らされたかのように、目先のソリューション導入自体が目的になり、「ゼロトラスト対応ソリューションを導入したのだから大丈夫だ」と思ってしまうことです。あるべき姿としては、デジタルビジネスの強化や、ビジネスプロセスや働き方の変革など、現在進行中のICT活用の高度化に合わせたセキュリティ対策の検討の中で、ゼロトラストの適用可能領域や有効性を冷静に議論していくことだと考えます。

DX共創とセキュリティの問題――インシデントは一番弱いところで起こる

――ここからは、組織の外側で起こるセキュリティの課題についてお聞かせください。最近はDXの名の下に企業間のデータやシステム連携を前提としたビジネス開発が盛んです。ITのプロが見たらすぐに分かるようなリスクを抱えたままサービスをローンチするケースも散見されます。

森氏: デジタルビジネスの多くでは、企業の枠を超えてシステムやプロセスを接続し、データを共有して新たな価値が生み出されていますが、お客さまである利用者からのセキュリティ面での安心感や信頼は今や不可欠になってきています。

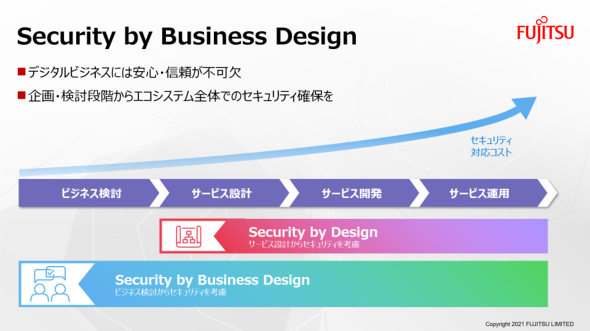

新たなビジネスモデルやエコシステムのセキュリティ確保においても、「シフトレフト」のアプローチが有効です。この考え方を拡張し、システムやサービスの設計よりもさらに前段階のビジネスプロセスやモデルの検討段階からセキュリティを考慮し、ビルトインしていく「セキュリティ・バイ・ビジネスデザイン」が重要だと考えます。もはやセキュリティの検討は情報システム部門やセキュリティ部門だけの問題ではなく、企画戦略部門や経営者をも巻き込んだ議論が求められています。

三輪氏: セキュリティインシデントは、一番弱いところから起きます。組織をまたいでデータを接続したり、ログイン連携で情報を取得したりするときには、ビジネス全体を見渡し、「セキュリティのレベルは本当にこちらと同じかどうか」を判断できる人が必要です。

最近ではFinTechが盛り上がっていますが、大手金融機関がつながる相手の多くはベンチャー企業が多いのです。長年事業を展開してきて高度なセキュリティが保たれている金融機関とは、考え方もオフィスの物理セキュリティも、従業員の教育も、さらに言えば中途採用による人の入れ替わりも違います。

ベンチャーには技術力に自信のある魅力的な人材が集まっていることが多いのですが、その力を過信しているところもあります。そこに落とし穴があるのです。先ほど森さんのお話にあった通りアセスメントを介してセキュリティリスクを持続的に判定するビジネスサイクルが必要です。

セキュリティ専門人材に求められるものは技術の知識だけではない

森氏: 現在、多くの組織で事業革新やDXを進める際にも、セキュリティ対策は後手に回る傾向があるようです。セキュリティ事故が発生してから、富士通のインシデントレスポンスサービスを最後の「駆け込み寺」とばかりに頼ってこられる方もいらっしゃいます。

お客さまのもとに駆け付けて「火を消す」のは大事ですが、より重要なのは普段からの「火の用心」です。難しいのは、実際に事故が起きるまでリスクの大きさを実感できないことです。

三輪氏: 事故が起きたら企業のマインドセットが変わるかというと、そうではない。事故直後は対策にお金をかけても、ほとんどの企業が翌年から慣習に従って予算を削ってしまいます。

日本企業のマインドセットを変える1つのきっかけは、システムインテグレーターの存在ではないでしょうか。セキュリティ的に一番望ましいのは完全にクローズドにしてしまうことですが、それではビジネスは広がりません。事業を進める以上、多かれ少なかれリスクをとる判断が必要です。

アセスメントの本質とは、セキュリティをあまり知らないお客さまに「いい意味で空気を読んだ」判断を促すことだと思います。この判断を示すには、それなりの場数を踏んで実際のインシデント対応を経験した高度な専門人材が必要になります。リスクの可能性を列挙するのではなく、判断する能力が求められます。

米国のように人材の流動性が高いと、業界内を渡り歩いて多数の経験を積んだ人材を雇えますが、日本ではこうした人材を企業の外部に求めるしかない。対応しきれない部分を支援する専門人材サービスがあれば、日本的なスタイルの企業でもDX推進と高度なセキュリティの両方を目指すことができるでしょう。

森氏: ご期待のコメントをありがとうございます。セキュリティで大事なのはやはり適切な「判断」を下す専門人材であり、私たちのお客さまへの価値提供にも欠かせません。

場数が大事だというのもおっしゃる通りです。富士通のセキュリティ人材の強化では、プロフェッショナルサービスを担う専門人材の強化と、システムインテグレーションの経験を持つエンジニアへのセキュリティ教育を同時に進めています。育成に当たっては、基礎知識面での全体的な底上げと、実機を用いたハンズオンやサイバーレンジを活用した演習による実践力強化という2つのアプローチを採っています。

アセスメントについても、頭の固いアセッサーではいけません。常に変化するセキュリティのトレンドや世の中の動向はもちろん、業界動向や成長戦略、またシステムの特性など、お客さまを深く理解したセキュリティ人材こそが、お客さまのセキュリティライフサイクルを持続的にご支援できるものと考えています。

――ありがとうございました。

利便性とセキュリティのより高いレベルでの両立が可能なFUJITSU Notebook LIFEBOOK U9シリーズ

場所や時間にとらわれない働き方にフィットするLIFEBOOK U9シリーズ。テレワーク環境下では、利用するノートPCの軽さと使いやすさはもちろん、セキュリティにもこだわりたい。富士通のFUJITSU Notebook LIFEBOOK U9311/Fは、片手で軽々持てる約738g※の圧倒的な軽さとエンドポイントセキュリティ対策が魅力のモバイルPC。パスワードの使い回しや忘却、なりすましによる情報漏えい対策として、手のひらをかざすだけで個人認証できる富士通独自の手のひら静脈認証が搭載可能(カスタムメイド)。またBIOSへのウイルス感染やマルウェア攻撃に対し、自動で検知し、自己修復する機能が標準で搭載されており、多様化する利用シーンでも安心して利用できるさまざまなセキュリティ対策を備えている。さらに安心の堅牢設計、充実のインタフェース、長時間駆動が可能なバッテリー、こだわり設計キーボードを搭載するなど使いやすさも徹底的にこだわっており、まさにニューノーマル時代のビジネスユースにぴったりなモデルといえる。

※標準モデルの場合。平均値のため、各製品で重量が異なる場合があります。

インテル® Core™ i5 vPro®プロセッサー搭載

LIFEBOOK U9シリーズの詳細については、こちらをご覧ください。

お客さまの最適なセキュリティ運用をご支援する「FUJITSU Security Solution インテリジェンスマネージドセキュリティサービス」

富士通はお客さまのDXを支えるハイブリッドIT環境に対して、最適なセキュリティ運用を実現するサービスを、導入から運用、緊急対応までワンストップで提供しています。

お客さまの業務システムやクラウド、ネットワーク、セキュリティ機器、パソコンなどを対象に、24時間365日のリアルタイム監視サービスをご提供しているセキュリティオペレーションセンター(SOC)では、脅威インテリジェンスと自動化技術を活用しており、インシデント発生からお客さまによる初動対応までの時間を約9割短縮できます。

また、万が一の重大インシデント発生時には、専門技術を有するエキスパートが、調査・分析から暫定対処、恒久対処まで、お客さまをサポートいたします。

富士通はインテリジェンスマネージドセキュリティサービスを軸に、お客さまのセキュリティライフサイクルマネジメントをトータルにご支援しています。詳細については、こちらをご覧ください。

ゼロトラストのネットワークセキュリティ要件にも対応するクラウド型のネットワークセキュリティサービス「FENICS CloudProtect Zero Trust Network powered by Prisma Access from Palo Alto Networks」

富士通はゼロトラストのネットワークセキュリティ部分の実現方法として2019年に定義されたSASE(Secure Access Service Edge)の機能をサービスとして提供しています。

パロアルトネットワークス社の高度なセキュリティプラットフォームをベースに、お客さまの本社/国内拠点/海外拠点、さらにはテレワークやモバイルユーザーまでを一元的に収容し、さまざまなサイバー攻撃から保護します。

既知の脅威への対策に加え、未知の脅威への対策(サンドボックス機能)、暗号化通信の可視化(SSL復号)など、高度なセキュリティ機能を全ての拠点・モバイル端末に対して適用し、アクセス制御が可能になるソリューションで、予防も含めたセキュリティの強化と多様な働き方に対応するシステムインフラを実現します。詳細はこちらをご覧ください。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:富士通株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2021年3月28日

S&J 代表取締役社長 三輪信雄氏

S&J 代表取締役社長 三輪信雄氏

富士通 サイバーセキュリティ事業本部 本部長 森 玄理氏

富士通 サイバーセキュリティ事業本部 本部長 森 玄理氏