サイバー戦争に“普通の企業”が巻き込まれる現実 専門家が語る「フィッシング対策」が重要な理由

2021年1月、悪名高いマルウェア「Emotet」がテイクダウンされたことは大きなニュースになった。かといって安心はできない。昨今頻発するフィッシング攻撃の背景には、それらを入り口とした“サイバー攻撃エコシステム”の進化に加え、攻撃を“業務”として民間に委託する国家の存在があるという。一体何が起こっているのか。

2020年は多くの企業が、コロナ禍に乗じたものも含む、多様なサイバー攻撃の対応に追われた。サイバーセキュリティ企業である日本プルーフポイントのシニア エバンジェリストである増田幸美(そうた ゆきみ)氏によると、背景にはサイバー攻撃のエコシステムの進化に加え、サイバー攻撃の実行を“業務”として民間に委託する国家の存在も見え隠れするという。

同氏は2021年3月2日、アイティメディアが主催したセキュリティ向けオンラインイベント「ITmedia Security Week 2021春」で、講演「民間傭兵によるサイバー攻撃エコシステムの華麗なる進化」に登壇した。本稿は同講演の内容を基に、フィッシング攻撃を入り口としてさまざまな攻撃が展開する“サイバー攻撃エコシステム”の危険性や各国の戦略との関連、対策のヒントなどを紹介する。

侮るなかれ「フィッシング」、さまざまな攻撃展開の入り口に

2020年、日本国内で猛威を振るったマルウェアの一つに「Emotet」がある。攻撃に使われるメールの差出人はターゲットの知り合いを装い、件名や本文は自然な日本語で書かれている。パスワード付きZIPファイルを使うなど日本の商習慣をまねてくるため攻撃であることを見破りにくく、多くの企業に被害を広げた。

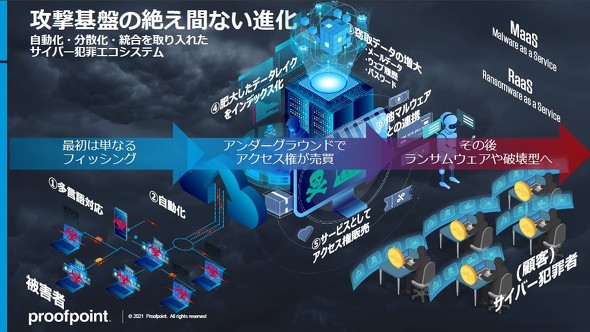

増田氏は「Emotetは単なる入り口にすぎない」と語る。攻撃者はまずEmotetで穴を開け、そこに「TrickBot」や「Qbot」「IcedID」「Gootkit」といったさまざまなマルウェアを投下する。それらのアクセス権はまた別の攻撃者に販売され、最終的にはシステムを破壊するマルウェアやランサムウェア、ユーザーのリソースを勝手に仮想通貨マイニングに流用するコインマイナーなど、全く別の攻撃につながる。

「単なる攻撃メールのばらまきにも見えるEmotetは、こうして複数の攻撃を呼び込む『攻撃のエコシステムの入り口』と言える存在だった」(同氏)

2021年1月にオランダとドイツ、フランス、カナダ、米国、英国、リトアニア、ウクライナの警察による共同作戦「Operation Ladybird」によって、Emotetを制御するサーバの押収と犯人の拘束に成功した。

講演において、増田氏はテイクダウンの模様を記録した動画を紹介した。同社は以前、Emotetの攻撃キャンペーンを何度も検知した経験を持つが「Operation Ladybirdの後は今のところ、Emotetは観測していない」(同氏)という。

だが、安心するのはまだ早い。増田氏は攻撃メールの観測推移を示し「Emotetの場合、多いときはグローバルで1日当たり20万通以上の攻撃メールを観測していた。実は今、日本だけで『Amazon』をかたる攻撃メールを1日当たり100万通以上観測している。全世界で起こっていたEmotetの攻撃キャンペーンよりもはるかに多い」と話した。

中には「何だ、フィッシングか」と思う人がいるかもしれない。しかし「フィッシングは非常に単純でありながら、注意が必要な危険な存在になっている」と増田氏は話す。なぜなら上述のように、フィッシングメールこそ“サイバー攻撃エコシステム”の入り口だからだ。

攻撃グループはまず多言語でフィッシングメールをばらまき、IDやパスワード、メールのアドレス帳といった被害者の情報を収集してデータベース化した上で、他の犯罪者に販売している。これを買い取った犯罪者は、ランサムウェアやクリプトマイナー、あるいは破壊型ウイルスなどさまざまなものを送り込んでくるというわけだ。

日本プルーフポイントはこの構造を考慮し、攻撃者のエコシステムを「Ransomware as a Service」(RaaS)や「Malware as a Service」(MaaS)と呼ぶ。

「フィッシング攻撃やランサムウェアがサイバー攻撃のエコシステムの中に組み込まれ、認証情報が売買される他、MaaS、RaaSといった“攻撃代行サービス”がアンダーグラウンドで展開されている」(増田氏)

攻撃者のエコシステムの存在は、2019年以降、各国でランサムウェア被害が大幅に増加する原因の一つになった。暗号資産「ビットコイン」の登場によって身代金の現金化が容易になった点やビットコインの価格の急上昇、トークンの追跡を困難にする「タンブラー」「ミキサー」といったサービスの登場も、暗号資産を利用したランサムウェア攻撃が続く要因になっている。

傭兵によるサイバー攻撃エコシステムが国家の攻撃の「下請け」に

サイバー攻撃のエコシステムとともに注目すべき要素に、各国の動きがある。

参考になるのが、ハーバード大学の研究チームがまとめた「サイバー実践能力ランキング」だ。これは各国のサイバー攻撃力や防衛力、諜報(ちょうほう)能力、攻撃意思の有無をまとめたランキングで、1位から順に米国、中国、英国、ロシアと続く。日本は9位に入っており、北朝鮮は「能力を判断できなかった」ためランク外となっている。

上位のうち、特に米国、中国、ロシアの戦略について、増田氏は「興味深いことが分かる」と話す。

増田氏によれば、米国は「マルチドメイン戦略」、中国は「超限戦」、ロシアは「ハイブリッド戦」という戦略を掲げている。「これら3つのサイバー先進国の戦略は、名前こそ違うが(物理的な)戦いに至る前に勝敗を決するために、サイバーの力をしっかり使う点で共通している。平時からサイバーの力で自国の立場を有利に導こうとする戦略が見えてくる。その意味で、今まさにわれわれはサイバー戦の真っただ中にいると考えるべきだ」(増田氏)

問題は、国の指揮下にある軍隊に加えて、前述のサイバー攻撃エコシステムが各国の「傭兵(ようへい)」として活躍していることだ。

増田氏は、中国の戦略支援部隊や技術偵察局、国家安全部など、国として活動するサイバー部隊の他に「国の機関の下で、民間のIT企業がサイバー攻撃の下請けをしている」と述べる。その実例が、国家安全部の下請けである民間セキュリティ会社が実施した「APT3」や天津の民間企業が展開する「APT10」といった、高度な標的型攻撃だ。

「物理的な武力衝突は起こしていない国同士が、水面下でサイバー戦を大々的に繰り広げている例がある。しかもその戦いはどんどんグレーゾーンに向かっており、状況の把握が困難になりつつある」(増田氏)

2020年を振り返ると、国家間のサイバー戦においてもさまざまな出来事があった。

まず年初に目立ったのは、トランプ前米大統領と激しい応酬を繰り広げたイランの、米国に対するサイバー攻撃だ。同様に中国も「超限戦」の一環として、「クリスマスの期間中も攻撃を継続し、個人情報や知的財産の窃取をしていた」(増田氏)。一方、北朝鮮は経済制裁の影響をサイバーの力で補おうとしてか、暗号資産の窃取に狙いを定めて活動している。ロシアの攻撃として印象深いのは、米国の国家機関や企業が導入しているシステム管理ソフト「SolarWinds」への不正アクセスだ。同攻撃は「米国史上最悪の攻撃」ともいわれ、米国だけでなく日本の企業も打撃を受けている。一方米国も「大統領の一存で攻撃的なサイバー攻撃を実施できる」という内容の大統領メモ「NSPM-13」を公表した。

こうして状況を俯瞰(ふかん)すると、各国が国家戦略の中にサイバー戦略を取り入れ、平時でもサイバーの世界で戦いを展開する――そんな世界が現実になっていることが分かる。

「人」を新たな境界とする「ピープルセントリック」なセキュリティの構築を

国家と民間が入り乱れてサイバー攻撃を展開するような情勢は、われわれの日常活動にどのような影響を及ぼしているのか。

コロナ禍の影響でテレワークが普及した。サイバー攻撃者はそこを突いたソーシャルエンジニアリング攻撃を展開する他、リモート接続に使われるVPNの脆弱(ぜいじゃく)性を狙った攻撃も多発させている。家庭用のホームルーターにバックドアが仕込まれていた例も報告され、増田氏は「自宅のルーターがどのメーカーのものか確認した方がいい」と注意を呼び掛けた。

フィッシング攻撃も頻発し、盗み取られた認証情報がランサムウェアの拡散や他の攻撃に利用されている。攻撃者同士のハッキングや競争も見られる他、増田氏は「国家がサイバー攻撃エコシステムの後ろ盾となり、民間に業務委託している動きが見受けられる」と話す。

この混迷する状況の中、われわれはどのように対策し、身を守ればいいのか。

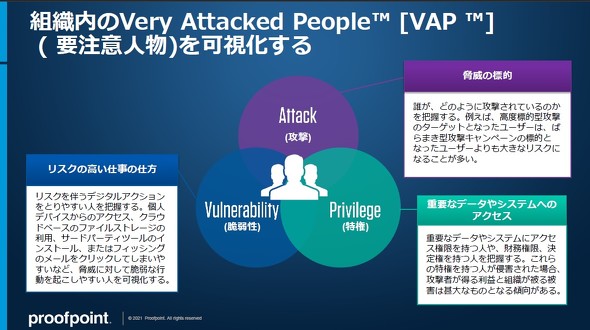

増田氏はまず「現状の把握と可視化」を挙げた。特に、ほとんどの攻撃が「添付ファイルの開封」や「URLのクリック」といった人の操作で始まることから、組織内でサイバー攻撃を受けやすい「要注意人物」(Very Attacked People)を可視化し、セキュリティの仕組みを構築することが重要だという。「人の脆弱性を鍛える教育やトレーニングが、特にテレワークをしている従業員に対して重要だ」(増田氏)

もう一つ、忘れがちだが重要なポイントが「内部脅威」対策だ。「情報漏えいの半分は内部犯行によるものだが、日本ではほとんど対策がされていない」と増田氏は話す。

「内部脅威によって生じる被害額は、平均で年間1社当たり約12億円に上るという調査結果もある。正規のアカウントの振る舞いをしっかり可視化し、今は盲点になっている内部脅威をリアルタイムで抑止する必要がある」(増田氏)

3つ目のポイントは、サイバー攻撃を受けた際に対処するための体制の整備だ。防御を手厚くしても、攻撃を受ける可能性をゼロにするのは不可能だ。早めに対処できれば、その分ダメージは浅くなる。それにはさまざまな機能を連携させ、インシデントレスポンスの自動化、迅速化を進めることが鍵となる。

また、増田氏はネットワークを境界として捉える旧来の考え方から「人」を境界とする「ピープルセントリック」という考え方に立って適切なセキュリティを施していくことが重要だと訴えた。

プルーフポイントはこうした見方に沿って、もともと提供してきたメッセージングセキュリティに加え、脅威の可視化、コントロール機能やセキュリティ意識向上トレーニングを展開している。さらに、Web分離、SaaS(Software as a Service)アカウントの侵害検知、内部脅威対策、ゼロトラストネットワークアクセス、CASB、情報漏えい対策(DLP:Data Loss Prevention)機能を備えたファイル転送サービスに至るまで幅広いポートフォリオを展開し、セキュリティ体制の構築を支援している。

増田氏は今後のヒントとして、ランサムウェア防止や対応のヒントをまとめた「ランサムウェアサバイバルガイド」や取引先や顧客を自組織になりすました詐欺メールから守るためのDMARC技術の実装を支援する「DMARCスタートガイド」といったドキュメントも紹介した。上述した国家や傭兵の動向を踏まえ、ランサムウェアをはじめとしたサイバー攻撃から自組織やパートナー企業を守るための参考にしてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本プルーフポイント株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2021年4月30日

日本プルーフポイントの増田幸美氏(提供:日本プルーフポイント)

日本プルーフポイントの増田幸美氏(提供:日本プルーフポイント)