専門家が警鐘「自社だけ守ればいい」は通用しない:サプライチェーンリスク管理は「経営課題」

サイバーリスク対策は、自社のためだけにするものではない。Webセミナー「サプライチェーン・サイバーリスクDAY」に登壇した4法人が、それぞれの観点から最新の動向と対策のポイントを解説した。

2021年5月26日、SOMPOリスクマネジメントとラック、京セラコミュニケーションシステムの3社は、Webセミナー「サプライチェーン・サイバーリスク DAY 今日から始めるグループ・取引先のサイバーリスク管理」を開催した。

近年、ビジネスのグローバル化に伴ってサプライチェーンは急速に複雑化し、特にセキュリティ対策が不十分な中小企業が狙われやすくなっている。この問題にセキュリティ担当者はどう対応するべきか。セミナーでは、現在の状況や対策を検討する際の留意点、ベストプラクティスなどが多角的に紹介された。

IPAから見た中小企業のリスク 行政も本腰、“お助け隊”で全国の中小企業を支援

冒頭の基調講演には独立行政法人情報処理推進機構(IPA)の横山尚人氏(セキュリティセンター 企画部 中小企業支援グループ グループリーダー/サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3) 事務局)が登壇した。「サプライチェーンにおけるサイバーセキュリティ対策の推進に向けた取り組みや動向」と題し、脅威の状況を説明するとともに、対策の普及促進に向けた行政の取り組みを紹介した。

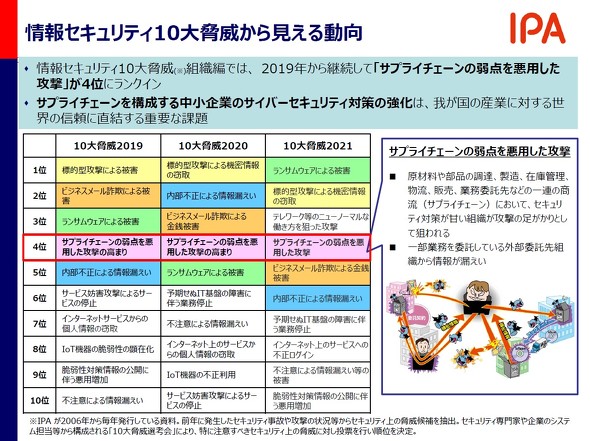

IPAは2006年から、毎年「情報セキュリティ10大脅威」を公開している。専門家が過去一年を振り返って情報セキュリティの事案から「社会的に影響が大きかった」ものを選出して解説するもので、2019年以降は「サプライチェーンの弱点を悪用した攻撃の高まり」が第4位にランクインしている。

サプライチェーン攻撃の手法としては「取引先や関連企業が保有する機密情報を狙うもの」と「ソフトウェア開発元などを攻撃してソフトウェアのアップデートにウイルスなどを仕込み、標的を攻撃するための足掛かりとするもの」が挙げられ、セキュリティ対策に十分なリソースを割けない中小企業が標的となっているケースも確認されている。

それに対して、経済産業省の支援のもと、経済3団体(経団連、経済同友会、日本商工会議所)のリーダーシップにより、2020年11月、産業界全体でサプライチェーンのサイバーセキュリティ対策を推進する「サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)」が設立された。IPAが同省と連携して推進する「サイバーセキュリティお助け隊サービス」制度は、SC3の提言に基づく基準を満たしたサイバーセキュリティサービスを登録する制度で、損害保険企業やセキュリティベンダー、地域の商工会議所などが地域産業の特性を考慮したサービスを構築し、支援を実施している。

横山氏は「サイバーセキュリティお助け隊サービスは、中小企業のサイバーセキュリティに不可欠なサービスを効果的、かつ安価に提供するもの」と説明し、特に中小企業にとって有益な取り組みであることを強調した。

政府主導の「サプライチェーンサイバーリスクポリシー」とは?

SOMPOリスクマネジメントのアサフ・マルコ氏(サイバーセキュリティ事業部 グローバルプロダクトオフィサー)は「サードパーティーに起因するサイバー脅威 〜世界に見るその傾向と対策〜」と題し、グローバルで発生する脅威とその対策について、イスラエル政府の対応を例に解説した。

元駐日イスラエル大使館の上席商務官であり、同国の国防軍に在籍していた経験を持つマルコ氏は「近年のクラウドやSaaS(Software as a Service)の普及は、攻撃者から見ればターゲットが増加したことを意味する」と語る。IBMが公開した2020年度のレポートによれば、53%の企業が過去2年間でサードパーティーに起因するサイバー攻撃を経験しており、データ侵害にかかる平均コストは4億2000万円だという。同氏はこれらの攻撃について、国家規模の組織が関与している可能性を指摘した。

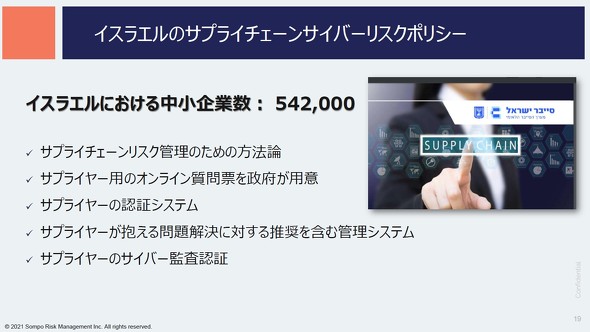

イスラエルはハイテク産業が発達しており、サイバーセキュリティのスタートアップも多い。そのような状況を受け、イスラエル政府は2020年に「サプライチェーンサイバーリスクポリシー」を公表した。同ポリシーは国内の中小企業約54万2000社を対象に、サプライチェーンリスク管理の方法論やサプライヤーの認証システム、サプライヤーのサイバー監査認証などを提供するものだ。マルコ氏はこうしたリスクポリシーを参考にしつつ、リスクとビジネス上の関係性に基づくサードパーティーのマッピングなどを実施し、サプライチェーン全体を保護していく姿勢が重要だと語った。

サプライチェーンに由来する「リスクの種類」とは

サプライチェーンリスクを「見えない脅威」と表現するのは、ラックの仲上竜太氏(サイバーセキュリティサービス統括部 デジタルペンテストサービス部部長 兼 サイバー・グリッド・ジャパン シニア・リサーチャー)だ。同氏は近年発生した攻撃事例を基に、そのリスクの種類や対処法などを紹介した。

仲上氏は「クラウドサービス利用の増加や働き方改革などの社会変化に伴い、サイバー攻撃の“質”も変化している」と指摘する。

攻撃の“質”の変化において顕著なのは、標的型攻撃とランサムウェア攻撃を組み合わせた「二重脅迫型攻撃」の増加だ。ターゲット企業を定めて攻撃を実行し、機密情報を“人質”として企業に金銭を要求する標的型攻撃は、グローバルで急増している。

侵入の手口も巧妙化が進んでいる。仲上氏によれば特にコロナ禍対策としてテレワークが普及し、VPN(Virtual Private Network)の導入が増加した2020年以降は、ネットワーク機器などの脆弱(ぜいじゃく)性を悪用した侵入や、巧妙に作成された偽装メールによる侵入、リモートデスクトップツールを踏み台とした侵入などの報告が増えているという。

サプライチェーンを狙った不正アクセスは、対策が手薄な部分を狙って実行される。堅固なセキュリティ対策を講じる“本丸”の大手企業を直接狙わず、そこと取引する小規模な企業のPCやサーバを乗っ取って“踏み台”にする手法だ。サーバ運用委託サービスやシステム管理ツールを悪用した攻撃も発生しているという。

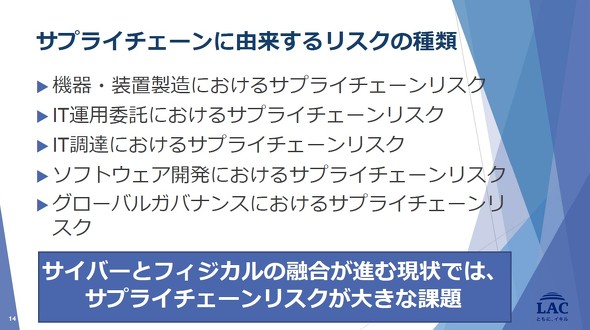

仲上氏はサプライチェーンのリスクが発生する分野として「機器・装置製造」「IT運用委託」「IT調達」「ソフトウェア開発」「グローバルガバナンス」の5つを挙げた。

同氏によれば、それらの中でも今後警戒すべき分野が「機器・装置製造」だ。物理的な機器の製造はグローバルで分業化が進んでおり、その工程で不正なチップや回路が埋め込まれるリスクがあるという。「サプライチェーン上で組み込まれたハードウェアトロイ(マルウエア)は検出が困難だ」(同氏)。

また、従業員の人的ミスや内部不正も大きなリスクになり得る。ITの調達時に不正なプログラムや機能が埋め込まれたソフトウェアやハードウェア、品質の低い製品などを購入してしまうケースもある。

これらのリスクを防ぐため、企業はどのような対策を講じるべきなのか。

仲上氏は、サプライチェーンに属する全ての企業が一定の基準(ガイドライン)を順守する必要があると述べる。

「自社と同等または定められた基準でセキュリティ対策を要求すること、契約書で(セキュリティ対策の内容を)明確にすること、状況を把握し実効性を高めることが必要だ」(仲上氏)

そのガイドラインの一例が、経済産業省が公開する「サイバーセキュリティ経営ガイドライン」や「サイバー・フィジカル・セキュリティ対策フレームワーク」などだ。仲上氏は、これらを紹介して「各企業が共通のガイドラインを準拠し、それに沿った運用が重要だ」と指摘した。

3つの事例から見る課題と解決策 リスク対応の近道は「自動化」と「省力化」

最後に登壇した京セラコミュニケーションシステムの小関直樹氏(セキュリティ事業部アセスメント部 シニアコンサルタント)は「実例に見るサプライチェーンリスク対応のポイント」と題し、サプライチェーンリスク管理で直面する課題とその対応について、3つの事例を基に解説した。

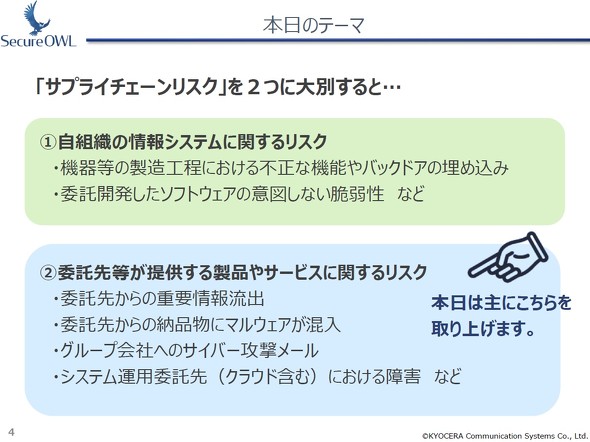

小関氏は、サプライチェーンリスクを2種類に分けて説明する。1つは自社(組織)の情報システムに関するリスクだ。納入予定機器の製造工程で不正な機能やバックドアが埋め込まれていたり、委託開発したソフトウェアに意図しない脆弱性が存在したりすれば情報が根こそぎ盗取される恐れがある。

もう1つは業務委託先などが提供する製品やサービスに関連して発生するリスクだ。具体的には委託先の従業員がミスや悪意によって重要情報を流出させたり、委託先からの納品物にマルウエアが混在したりする。さらにクラウドサービスをはじめとするシステム運用委託先のインシデントも大きなリスクとなる。小関氏は「多くの企業では後者のリスクを身近に感じているのではないか」と推測し、3つの事例を紹介した。

事例1:グループ規模が大きすぎて実態がつかめない

2021年3月に「Microsoft Exchange Server」の重大な脆弱性が公開された。これを悪用されれば、メール情報の盗取やサーバ上で任意のコードが実行される恐れがあった。この情報を受け、あるグローバル企業が自社の脆弱性の対応状況を確認したところ、欧州のグループ企業がすでにゼロデイ攻撃を受けていたことが判明した。

小関氏はこの事例を振り返って「対応段階でさまざまな課題に直面した」と語る。例えば、グループ企業が数十社に上る巨大組織では「誰が担当窓口か」「いつごろ(リスクの有無に関する)回答を受けられるか」を把握するだけでも時間がかかる。この企業の場合、全ての修正を手作業で実施したため、全グループ企業からの回答をそろえるまで2週間を要したという。

小関氏は「グループ企業であっても緊急対応にすぐに応じられるとは限らない。担当窓口を把握して定期的に情報を更新し、日頃から連絡をとることが大切だ」と指摘する。また、運用管理工数の軽減と迅速なリスク管理を実現するには、グループ企業を含めてITシステムの構成を一元管理しておくことも有効だと説明した。

事例2:委託先がセキュリティ対策を共有しない

2つ目は、委託先に対するセキュリティ監査で発生したリスクだ。ある企業は数十社の企業にさまざまな業務を委託しており、委託先との契約内容に「セキュリティポリシー順守の義務」を盛り込んでいた。同社は一年に一回、書面と対面でセキュリティ監査を実施していたが、委託先が対面ヒアリングに協力的でなかったり、セキュリティ対策は「社外秘」であるとして情報の共有を受けられなかったりしたという。

こうしたケースについて小関氏は「監査は委託先との共同作業であることを念頭に、(監査が)相互の利益になるという認識共有をすること。また不明瞭な部分をそのままにせず、何が問題なのかを明示して改善を求めることが大切だ」と指摘した。

事例3:委託先が使うクラウドサービスで情報漏えい

3つ目は、委託先が利用していた外部サービスの利用確認だ。2021年3月、あるクラウドサービスで情報漏えいが発生した。それを受けてある企業が委託先に対して当該クラウドサービスの利用有無を確認したところ、当初は「利用なし」との回答を得た。しかし後日、委託先が再委託した企業で当該クラウドサービスを利用していた事実が発覚した。

小関氏は「一次受け委託先の情報は把握していても、その先は分からないケースが多い」と述べ、サプライチェーン全体で対策の足並みをそろえることが重要だと指摘する。特にクラウドサービスは利用開始時点で報告を受け、報告のないサービスの利用を禁止するといった措置も必要だという。

最後に小関氏は、「サプライチェーンリスク管理の目的は、損失と損害の回避だ。理想論的なノウハウは複数あるが、それら全部に対応しようとすると制約が多くなり、コストも膨らんでしまう。人材も予算も限られる中でリソースをどこに集中させるかを考える必要がある」とした上で、管理の自動化と省力化を図る必要があると訴えた。

ビジネスのグローバル化に伴い、サプライチェーンは国内のグループ会社から海外の現地法人まで幅広い地域にまたがるようになっている。企業規模とは無関係に、しっかりとガバナンスを効かせつつ効率的にセキュリティを管理する考え方が、今後ますます重要になってくるだろう。

SOMPOリスクマネジメントとラック、京セラコミュニケーションシステムの3社は、今後もサイバーリスクに関する啓発や対応ソリューションの紹介といったセミナーの開催を継続し、サプライチェーンのセキュリティを支援する考えだ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SOMPOリスクマネジメント株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2021年7月13日

IPAの横山尚人氏

IPAの横山尚人氏

SOMPOリスクマネジメントのアサフ・マルコ氏

SOMPOリスクマネジメントのアサフ・マルコ氏

ラックの仲上竜太氏

ラックの仲上竜太氏

京セラコミュニケーションシステムの小関直樹氏

京セラコミュニケーションシステムの小関直樹氏