ゼロトラスト前提の今「特権ID管理」を見直すべき理由:SaaS利用や情シスのテレワークにも対応

SaaSの普及やランサムウェアをはじめとした脅威の高度化、複雑化など、特権ID管理を取り巻く環境は大きく変化している。クラウド移行やテレワークにも柔軟に対応する、次世代の特権ID管理に必要なポイントとは。

Windows系OSにおける「Administrator」やUNIX系OSにおける「root」といった特権IDは、システムの設定変更やバックアップ、重要なファイルの削除などの特殊な操作ができるアカウントだ。システム運用には必要不可欠だが、万が一悪用されればデータベースの情報を丸ごと抜き取られたり、データの削除によってシステムの動作が阻害されて業務停止に陥ったりするというリスクがある。

セキュリティの観点から、特権IDには慎重な管理が欠かせない。誰がどのような特権IDを利用できるかをコントロールし、適切な期間だけしか貸し出さないように制御するだけでなく、乱用を防ぐためにログを取得して監視する必要がある。これまでは法規制やガイドラインの順守を目的として特権ID管理ソリューションの導入が進んできた。しかし最近では、コロナ禍で進んだテレワークを含め、デジタルトランスフォーメーション(DX)に伴うシステムを取り巻く環境の急速な変化により、法規制などの要請に関わらず特権ID管理の在り方を見直し、コントロールしていく必要性が高まっている。

DX推進によってIT環境が急速に変化し、ランサムウェアをはじめとした外部脅威の高度化、複雑化が進む昨今、どのような特権ID管理が企業にとって適切なのか。

クラウド普及やDXに伴ってカオス化した特権ID管理

特権ID管理の必要性が特に指摘されるようになった背景には、2000年代に入ってから起こった変化がある。

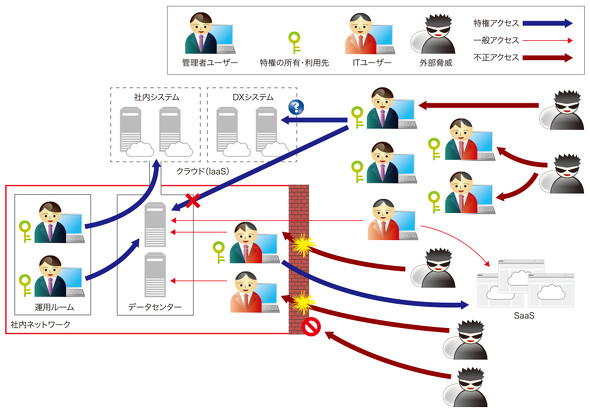

以前は多くのシステムがオンプレミスに存在し、ユーザーも社内から重要なアプリケーションにアクセスしていた。特権IDについても、本番システムにアクセスするための運用ルームを設け「ここ以外では使わないように」と物理的な区画制御も含めた仕組みを設けていた。

2010年前後から企業のクラウド利用が本格化し、システムをオンプレミスからクラウドや仮想デスクトップ環境に移行する企業が増加した。ただしこのパターンでは、社内システムの延長としてクラウドを利用するため、自社ネットワークと専用線やVPNで接続するケースが多く、特権ID管理に関して大きな変化は生じなかった。

「特権ID管理を巡るIT環境が大きく変化した要因は、2020年以降一気に進んだDXに伴うSaaS(Software as a Service)利用の急増です」と話すのは、システム運用のリスク管理ソリューションを手掛けるエンカレッジ・テクノロジの日置喜晴氏(取締役 マーケティング部長)だ。

「事業部門が利用したいシステムを先行して使い始めるケース、いわゆるシャドーITによるリスクが顕在化しています。情報システム部門ではなく事業部門のITユーザーがSaaSの管理者権限を兼務してしまう場合があり、権限の不適切な利用や設定ミス、乱用といったリスクがコントロールされることなくSaaSが使われてしまっているのです」(日置氏)

DXが進むにつれ、クラウドに構築したシステムからインターネットを介して顧客に直接サービスを提供する企業も増えてきた。このような新規システムの管理にもシステム部門は対応を追われている。さまざまなシステムが社内外に散在する今、システムの運用には、オンプレミスで社内のみの利用が前提だった時代の考え方は通用しない。システムの種類も在り方も多様化している状況は「特権ID管理を難しくしている要因の一つです」と日置氏は話す。

テレワークが普及する中、システム管理者の特権アクセスをどのように管理、制御するかも課題だ。オンプレミス時代の慣習を引きずり、情報システム担当者によるリモート特権アクセスを禁止したままの企業もあるが、クラウドやSaaSに対する特権アクセスを従来型の仕組みやポリシーで管理することは難しく、ITユーザーがテレワーク環境下で特権アクセスできる環境下であることも事実だ。社内ネットワークの中で特権アクセスが完結せず、社内外の多様な特権アクセス経路が生じたことで正規のアクセスと不正なアクセスを見分けにくい状況が生まれた今、特権ID管理の在り方も変化を余儀なくされている。

サイバー攻撃をはじめとした外部脅威の高度化や複雑化にも注意すべきだ。今やさまざまな場所、経路で特権IDが利用される現在の状況は、高度化/複雑化するサイバー攻撃の格好の的だ。管理者がフィッシングメールで認証情報を盗み取られた場合、なりすましで特権IDを不正利用され、情報漏えいやシステム破壊といった深刻な事態を引き起こしかねない。

カオスな運用から抜け出すために 特権ID管理で重視すべきニューノーマルならではの要件とは

上記の課題を解決するため、現在特権ID管理に求められる要件を日置氏は4つ挙げる。

1つ目は、特権IDでアクセスする経路の絞り込みだ。複数のシステムへのアクセス経路を集約する仕組みはオンプレミス時代にもあったが、対象範囲を広げ、管理者の居場所を選ばない特権ID専用のアクセス経路を定め、それ以外の経路からのアクセスを不正アクセスと見なしてブロックし、早期に発見できる環境を整えることが重要だ。

2つ目は、特権IDの一元管理だ。SaaSを利用するITユーザーが管理者権限を持つ場合も含め、管理を個人に委ねるのではなくシステムで実施し、適切な場面で一時的に貸し出す仕組みを構築する必要がある。

3つ目は、多要素認証の導入だ。特権IDの認証に多要素認証を組み込み、これまで以上に厳格に本人を識別する仕組みが求められる。これによって、アカウント情報を外部の攻撃者に盗み取られたり第三者に漏らしてしまったりといったリスクを抑えられる。

4つ目は、ログの把握だ。衆人環視が効果を成さないリモートアクセスや、外部脅威のリスクに対処する場合、アクセスログや操作ログの取得は当然ながら、異常を素早く検知し、追跡できる仕組みが求められる。

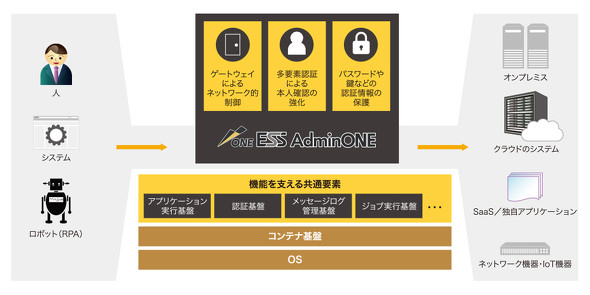

DX時代の特権ID管理インフラに求められる要素を網羅した「ESS AdminONE」

エンカレッジ・テクノロジの「ESS AdminONE」は、上記の4つの特権ID管理の要件を包括的に満たす製品だ。特権IDの認証情報を集中管理し、パスワードやIDといった資格情報が外に漏れないように保護した上で、必要な人に、必要な期間だけ、必要なシステムに対するアクセス権を貸し出す。ログを検査する機能も備え、仕組みから外れたアクセスを検知できる。

同製品のDX時代ならではの特長は、多様なシステムの特権IDを一元管理できる点だ。サーバやデータベース、ミドルウェアやネットワーク機器はもちろん、IaaS(Infrastructure as a Service)やSaaS、IoT機器、カスタムアプリケーションの特権IDを一元的に管理できる。REST APIの一部を公開することで、RPAや他のITサービス管理ツールとの連携も広げ、人によるシステム運用だけでなくツールによるシステム運用の自動化、効率化にも対応する。

特権IDの認証情報を把握し、許可されたユーザーに代行して認証を実施するパスワードレスアクセス機能もESS AdminONEならではの特長だ。パスワードをユーザーに開示せず、管理されたインフラストラクチャー内でのみ使用できる仕組みを提供することで、アクセス経路の絞り込みと制御、パスワード流出対策を同時に実現できるメリットがある。パスワードはアクセス要求があった際に都度ランダム化できる他、定期的なパスワード変更の自動化にも対応しているため、人による管理を介さず認証情報の鮮度を保つことができる。

ワンタイムパスワード(OTP)による多要素認証に対応し、なりすましやサイバー攻撃による不正アクセスを防止する。

2021年11月にリリースしたバージョン1.1は、2つの軸でESS AdminONEの強みをさらに伸ばす機能が追加された。

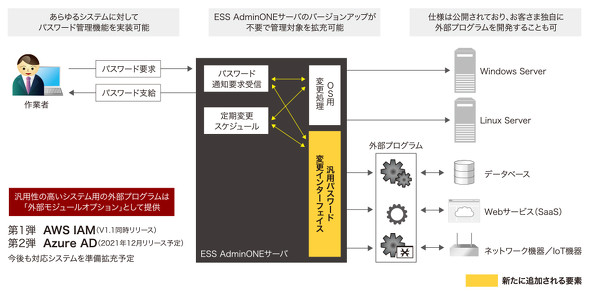

1つ目の軸は、さまざまなシステムの特権IDのパスワードをより汎用(はんよう)的に管理できるようになった点だ。今回「汎用パスワード変更インターフェイス」を実装したことで、WindowsおよびLinux Server以外の特権IDについてもパスワード変更ができるようになった。データベースやネットワーク機器、IoT機器、さらにはSaaSのパスワード管理が可能だ。本実装により、今後ESS AdminONEをアップデートし直す手間や時間を短縮しながら、より幅広いシステムのパスワード変更にスピーディーに対応できる。仕様は公開されているため、独自に開発して固有システムのパスワード変更に対応することも可能だ。同社では早速、外部モジュールとして「Amazon Web Services」(AWS)の特権IDであるIAMアカウントもサポートする他、今後「Azure AD」もサポートする予定だ。

パスワードレスアクセス機能も強化されており、SaaSやIaaS管理コンソールなどWebブラウザを使ってアクセスするシステムのパスワードレスアクセスにも対応する。汎用パスワード変更インターフェイスと組み合わせて利用することで、幅広いシステムのより安全な管理が可能になる。

2つ目の軸は特権IDのリスクを確実かつ早期に発見する点だ。以前のバージョンは、不審なアクセスがないかどうかチェックできるのはWindowsとLinuxを使う場合に限られていた上、チェックの頻度も1日に1回だった。

バージョン1.1では「汎用ログイン履歴収集インターフェイス」が追加されて広範なシステムに対応し、アクセスログの収集や突合の頻度も最短で1時間に1回とした。ログ突合機能も強化し、ログイン成功時の記録だけでなくログイン失敗の記録も収集可能になったことで、不審なアクセスの兆候を早期に検出できるようになった。

ユーザーに寄り添い、特権IDにまつわる課題解決をトータルで支援

ESS AdminONEは、2021年3月の販売開始から半年余りで既に30件のプロジェクトで採用されており、基幹システムのセキュリティ強化を目的とした企業や、新たにクラウドでWebサービスを展開する企業でも活用されている。

エンカレッジ・テクノロジは、変化するIT環境に対応した特権ID管理のあるべき姿を製品で実現するとともに、導入や運用などの場面で人的サービスを提供し、ユーザーの課題に寄り添う。

「ツールを入れただけでは問題はすぐに改善できません。当社はソフトウェアを提供するだけでなく、それを使って課題を解決するのに必要な設計や構築、導入後の改善までトータルに支援します」(日置氏)

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:エンカレッジ・テクノロジ株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2021年12月17日

エンカレッジ・テクノロジの日置喜晴氏

エンカレッジ・テクノロジの日置喜晴氏