設定はクラウド事業者任せで大丈夫? 誤解が生み出すセキュリティリスクの実態:クラウドファースト時代の新たな課題

クラウドサービスの機能追加や設定ミスで、管理者が想定し得ないセキュリティリスクが増大している。人手不足の情シスが、全ての項目を定期的に確認するのは非現実的だ。2人の専門家に適切な管理手法を聞いた。

「Microsoft 365」のようなSaaS、「Microsoft Azure」(Azure)や「Amazon Web Services」(AWS)、「Google Cloud Platform」(GCP)といったIaaSを採用する企業が増えた。情報系システムのみならず、生産管理や顧客管理、人事管理システムなどのクラウド移行が進む。

このトレンドは過渡期にある。既存資産を生かしつつクラウド移行を模索する企業だけでなく、サービスを提供するクラウド事業者も世の中のニーズに合わせて変化を続けている。それは同時にクラウドファースト時代ならではの新たな課題を浮き上がらせる。

多過ぎる設定項目が意図しないセキュリティ事故を誘発

グローバルセキュリティエキスパート(GSX)の西野哲生氏(ITソリューション事業本部 副本部長 ソリューション開発事業部事業部長)は、新たな課題を次のように指摘する。「働き方の変化に合わせてサービスが増え、その仕様もどんどん変わっていく事態が日常的に起こっています。問題はこの流れにユーザーが追い付けていないことです」

オンプレミスのシステムでは、「どのように設定し、運用すべきか」というベストプラクティスが数十年にわたって蓄積されてきた。IT管理者はそれに従うことで安定的な運用を実現できた。これに対し、変化が速いクラウドのシステムは定番さえ定まらない状況だ。

「クラウドサービスには多数の設定項目が用意されていますが、いわば『どのスイッチを押したらどこにどのように影響するかが分かりにくい』状態です。見たことのないスイッチが突然できていることも珍しくありません」(西野氏)

クラウドサービス事業者は、より良いサービスを提供して差別化を図るためにサードパーティー製アプリケーションやサービスとの連携を広げる。利用開始当初はユーザーのセキュリティポリシーに沿うように手堅く作られていたのに、いつの間にか連携先が増え、しかも標準でオンになっていることも珍しくない。

「『Microsoft Teams』のチームはパブリックで作成されるので、ユーザーがプライベートに変更しなければなりません。経営メンバーのチームがパブリックのままだと、経営に関するさまざまな数字や情報が一般社員でも見えてしまいます」(西野氏)

関係者以外に公開すべきではないデータを誰でも閲覧できる状態で保存したことで情報漏えい事故につながったケースは何度も繰り返されてきた。システム導入時に作成したテスト用アカウントや共有グループが放置され、不正侵入の糸口になることもある。

「クラウドの利便性が大きく評価され、移行が進むのは変えようのない事実です。しかしオンプレミスの知見が通用せず、クラウド利用ルールやセキュリティポリシーをどのように整備し、適切に設定するかに頭を悩ますIT管理者も多いと思います」(西野氏)

セキュリティ設定の非現実的な点検作業は自動化を検討したい

サービスの変化をキャッチアップして適切な設定を理解し、システムのあるべき姿を維持できるだけの知識を持つエンジニアが、社内にもクラウド導入を支援するシステムインテグレーターにも少ないことが問題を複雑にする。

近年、事業部主導でクラウドサービスを使い始めることが増えた。西野氏は、ユーザーが理由もなく「クラウド事業者に任せておけば大丈夫だろう」と思い込み、設定を細かく変更する必要性に思い至らないこともセキュリティリスクを助長していると指摘する。

IaaSのセキュリティ対策に詳しいブロードバンドセキュリティ(BBSec)の齊藤義人氏(セキュリティサービス本部 本部長)は、クラウドサービスの設定ミスとWebアプリケーションの脆弱(ぜいじゃく)性が重なることでもっと大きなセキュリティインシデントを引き起こす恐れがあると言う。

「Webシステムの脆弱性を突いた攻撃を受けた際にパブリッククラウドの設定が不適切だと、不正に閲覧されるデータの範囲が拡大する恐れがあります。開発時に作った管理者アカウントが流用されたり攻撃用アカウントを新規作成されたりしても、誰も気付けないこともあり得ます」(齊藤氏)

セキュリティ確保のために適切な設定が必要だという意識が醸成されつつあるが、多岐にわたるクラウド設定に関するノウハウを持った人材は少ない。ユーザーごとのルールに合わせたポリシー登録となるとハードルはさらに高くなり、「一体何をどう設定すればいいか分からない」という状態だ。

それでなくても「ワンオペ情シス」には多くの負荷が掛かっている。「Microsoft 365だけでなくAzureやAWSといったIaaSも設定範囲があまりにも広く、内部の人材だけで面倒を見るのは非現実的です。ベンダーに運用を委託できるのも予算のある大手企業に限られるでしょう。少ない人員でカバーするには、自動化するか誰かに確認を依頼するしかありません」(齊藤氏)

設定ミスを自動的に検査するCSPMが注目される理由

「クラウドに関する設定が現在どうなっているのかを見える化できれば、リスクにすぐに気付くことができます」と語るのは、GSXの武藤耕也氏(CCO 兼 コーポレートエバンジェリスト)だ。

「クラウドサービスは機能向上に伴う変化が早く、設定内容もどんどん複雑化しています。IT管理者が状況を確認しようとしても全体像の把握が難しい。管理運用を無理なく続けるために、現状を自動的に可視化するシステムが求められるようになりました」(武藤氏)

設定項目を確認し、あるべき姿から乖離(かいり)しているかどうかを人の目で確認する作業は、手間や時間、ナレッジ面で限界がある。そこを肩代わりするのが、クラウドサービスのセキュリティ設定を自動的にチェックし、設定ミスやガイドラインに反する状況がないかどうかを指摘する「クラウドセキュリティポスチャー管理」(CSPM)だ。

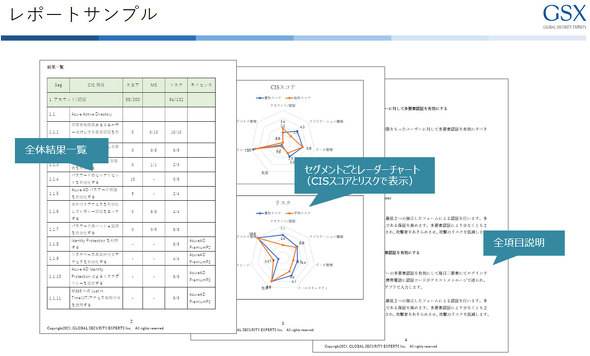

GSXの「クラウドセキュリティ診断サービス」は、「Azure Active Directory」「SharePoint」「Exchange」などMicrosoft 365関連サービスの設定を独自開発したツールを用いて収集し、不適切な項目を指摘する。約80項目の検査は、米国の非営利団体CIS(Center for Internet Security)が公開したセキュリティガイドライン「CIS Controls」に基づく。

クラウドセキュリティ診断サービスは、「適切な設定になっているかどうか」だけでなく設定ミスで生じるリスクも可視化する。自社が抱えるリスクを定量化することで対策の優先順位付けが容易になる。同サービスのユーザー平均と比較することで、経営層の「わが社は世間一般の基準を満たしているか」という質問にも答えやすくなる。

「同じアカウント漏えいでも、それが一般ユーザーアカウントか管理者アカウントかでリスクはまるで異なります。当社が提供してきたセキュリティサービスの経験を踏まえ、独自の考えに基づいて重み付けをし、内包リスクの高さも含めて評価します」(西野氏)

専用の診断ツールで漏れなく継続的にチェックすることで、クラウドサービスの機能追加で予期せぬ設定が加わったり設定ミスが原因でセキュリティ事故が起きたりしても、すぐに異常に気付いて被害を極小化できるだろう。

BBSecのノウハウを生かしてマルチクラウドにまたがる設定確認

GSXが得意とするのは主にMicrosoft 365を中心としたSaaSだが、マルチクラウド環境のセキュリティ対策を得意とするBBSecと協業することで、クラウドセキュリティ診断サービスは幅広い範囲を一気通貫でカバーする。

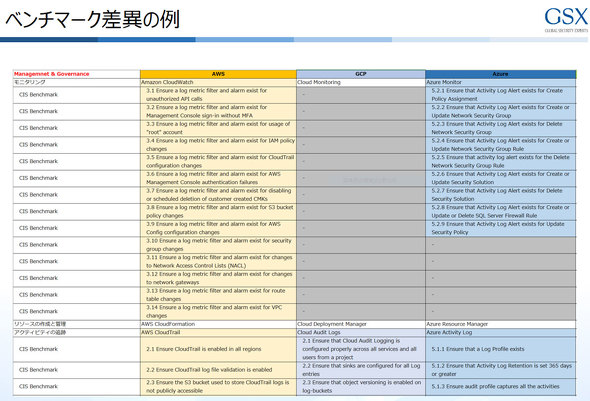

BBSecのサービスが加わることでAzure、AWS、GCPなどのマルチクラウド環境の設定に対してCIS Controls基準に沿った調査ができる。アカウントや権限管理、データ暗号化の有無、監査やロギングなどの設定が適切かどうかを確認し、優先順位を付けて報告する。

齊藤氏は、CIS Controls基準はクラウドサービスによってベンチマーク指標が異なる点を指摘する。ストレージやデータベースを対象にするチェック項目が少なく、マルチクラウド環境を横並びでチェックするとギャップが生じる。これらの差異を理解した上でBBSec独自の評価項目を加えてチェックする。

クラウドインフラで稼働するアプリケーションを診断対象に含められる点も特徴の一つだ。「インフラだけを固めても全体が守れるわけではありません。クラウド特有、サーバレス環境特有のセキュリティリスクに加え、どのようなアプリケーションをどのような言語で開発して展開しているかを踏まえて、セキュリティを守るために何をすべきかをアドバイスします」(齊藤氏)

武藤氏は「いまだに『大手事業者のクラウドサービスだからセキュリティは大丈夫』という誤解が根強く残っています。IaaSでもSaaSでもクラウドを利用する企業が管理しなければならない部分に不備があれば、当然それは利用企業の責任です。IaaSを利用してアプリケーションを展開し、自社のサービスを提供しているのであればなおさらです」と指摘する。

インフラからアプリケーションまで全体を診断することで、複雑化したクラウド設定に残されたセキュリティの穴を発見して対処できるようになる。「何より安心して運用を続けられるでしょう」(武藤氏)

不安を抱きながらのクラウド運用から脱却

クラウドサービスの広がりは特定の業種に限らない。クラウドセキュリティ診断サービスに対するニーズも幅広い領域で高まっている。

検査を受けた結果、想定外の共有が存在していたことを認識し、漠然と抱いていた不安を明確な課題と捉えて設定を見直し始めた企業も多いと西野氏は話す。PDCAによる改善のスパイラルを回すことを前提に、診断結果を基に対策を実施して確認のための再診断を計画する企業も増えてきた。

診断ツールには手動操作が必要な部分も残っているが、自動化を進めて日常的な設定チェックの実現を目指している。「情シスだけでなく、エンドユーザーによる設定ミスも見えるようになるでしょう。テナント形式で運用するグループ企業や海外拠点のマネジメント、ポリシー管理の自動化も視野に入れています」(西野氏)

クラウドサービスが拡大の一途をたどることは間違いない。「クラウドサービスだから大丈夫」ではなく、「自らの責任でセキュアな設定維持が当たり前だ」という機運を醸成することが重要だ。「設定は大丈夫だろうか」と不安を抱きながらクラウドサービスを利用しなくても済むようにGSXとBBSecが一体となって支援する。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:グローバルセキュリティエキスパート株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年3月8日

GSXの西野哲生氏

GSXの西野哲生氏 BBSecの齊藤義人氏

BBSecの齊藤義人氏 GSXの武藤耕也氏

GSXの武藤耕也氏 クラウドセキュリティ診断サービスのレポートサンプル(出典:GSX提供資料)

クラウドセキュリティ診断サービスのレポートサンプル(出典:GSX提供資料) IaaSごとにベンチマーク差異が生じる(出典:GSX提供資料)

IaaSごとにベンチマーク差異が生じる(出典:GSX提供資料)