DX対応、サイバー攻撃激化、セキュリティ人材不足の課題を解決するインフラとは:対策は「点」から「面」に

セキュリティ保護の必要なネットワークエッジが急拡大し、分散型アーキテクチャによる柔軟なセキュリティを実現する構想が注目を集めている。ビジネスの本来の目的達成を迅速に実現するためには古い常識からの転換が必要だ。

企業のサイバーセキュリティ対策は境界型防御の考え方に基づいて設計、運用されてきた。だがコロナ禍をきっかけに一気に広がったハイブリッドワークで、新しいアプローチの必要性を認識する企業が増えたようだ。

フォーティネットジャパンの西澤伸樹氏(副社長兼マーケティング本部長)は「モバイルインターネットの広がり、パブリッククラウドやSaaSの普及で、自社が保有するものだけを管理し、保護するやり方では現実にそぐわない時代になってきました」と指摘する。

パブリッククラウドやSaaSなど他社保有のリソースの活用が加速している。ワークフロムエニウェアと呼ばれる、場所に縛られない柔軟な働き方が可能になったのはクラウドあってこそだ。

「DXで他社と手を組み、システムをつないでいくときに、責任分界点と資産をどう守るかを考えなければいけません。自社保有システムだけを管理するのではなく他社のリソースを含めた包括的なセキュリティ対策が求められています」(西澤氏)

「フォーティネット セキュリティ ファブリック」とは何か

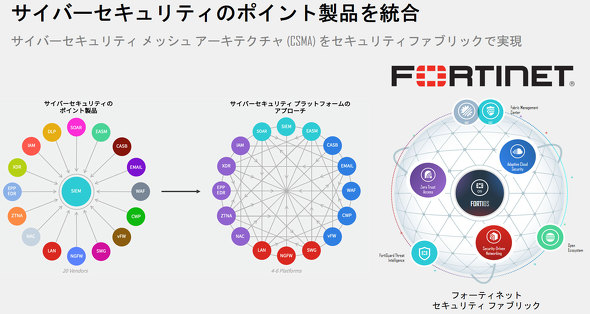

新しいセキュリティ対策としてフォーティネットが提唱するコンセプトが「フォーティネット セキュリティ ファブリック」だ。ファブリックとは生地や織物を指す。さまざまな場所に分散する企業の資産を一枚の布で覆い、全体を保護するというイメージを持つと分かりやすい。

従来のセキュリティ対策は、外部から侵入を試みる不正な通信にはファイアウォールやIDS、IPSで、悪意あるリンクなどを含んだメールにはメールセキュリティ製品で対応し、マルウェアはエンドポイントセキュリティ製品で検知する多層防御が主だった。各製品が「点」で守る方式で、連携には何らかの形で人手が必要だった。

「EDR製品でPCごとにマルウェアを検知し、他のシステムへの拡散を防ぐために判明した通信先のC2サーバのIPアドレスをファイアウォールに展開しようとしても、これまでは別途そのアドレスを手動でコンソールから入力して設定するといった非常に原始的な作業を強いられていました」(西澤氏)

フォーティネット セキュリティ ファブリックは、次世代ファイアウォール「FortiGate」、エンドポイントセキュリティを実現する「FortiClient」や「FortiEDR」、メールセキュリティ製品「FortiMail」、Webアプリケーションファイアウォール製品「FortiWeb」、標的型攻撃対策製品「FortiSandbox」といった複数製品を連携させて情報を共有し、「面」でシステムを保護する。

フォーティネット セキュリティ ファブリックの中心には「FortiGuard Labs」の脅威インテリジェンスがあり、例えばFortiEDRで検知したマルウェアのIPアドレス情報は自動的にFortiGateや他の製品の設定に反映されるわけだ。

フォーティネットジャパンの山田 麻紀子氏(マーケティング本部 プロダクトマーケティング シニアマネージャー)は次のように説明する。「単一の機能で脅威を検知するのではなく製品連携によって、顧客自身が一つ一つ疑わしい事象を解析することなく自動的に資産やユーザーデータを保護します」

サイバーセキュリティ・メッシュ・アーキテクチャを実現するフォーティネット セキュリティ ファブリック

フォーティネットが同構想を発表したのは、クラウドサービスが本格的に普及し始める10年ほど前だ。ここにきて他社もフォーティネット セキュリティ ファブリック的なアプローチを提唱し始めた。

Gartnerは2021年、「セキュリティとリスクのトップ・トレンド」(注1)の一つとして「サイバーセキュリティ・メッシュ」に言及した。同社は「2024年までに、サイバーセキュリティ・メッシュ・アーキテクチャを導入する組織は、セキュリティ・インシデントによる財務への影響を平均で90%低減させる」(注2)としている。

サイバーセキュリティ・メッシュ・アーキテクチャについて、Gartnerのレポートをダウンロードする(フォーティネットジャパンのサイトへ移動)

3本の柱でクラウド時代の新たな要件に対応

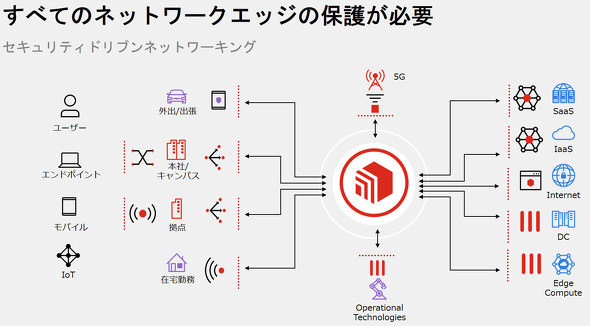

フォーティネット セキュリティ ファブリックは3本の大きな柱で構成される。「セキュリティドリブンネットワーキング」「ゼロトラストアクセス」「アダプティブクラウドセキュリティ」だ。

山田氏は「クラウド利用が広がり、IoT端末のようにネットワークインタフェースを持つ機器が増えました。ネットワークにつながる全ての端末が脅威の侵入経路になる可能性が高まる中で、これまでのようにネットワークとセキュリティを切り離して考えてもいいのかと当社は考えています」と指摘する。

1本目の柱であるセキュリティドリブンネットワーキングは、全てのネットワークエッジの保護を実現する。さまざまな端末が境界を越えてやりとりをする中で、どのアプリケーションがどの程度帯域を消費しているか、使われているアプリケーション自体が適切なものかどうかをチェックしながら利用する必要がある。

フォーティネットは、FortiGateにSD-WAN機能を統合してセキュリティを包含したネットワークインフラを実現した。「SaaS利用が増えてインターネット回線が逼迫(ひっぱく)しています。FortiGateは拠点から直接インターネットに出ていく際のアプリケーション制御とセキュリティ機能を1台で実現します。アプリケーションの品質を改善しながら十分な保護が可能です」(山田氏)

FortiGateは、配下のLAN環境に対するネットワークコントローラーとしても機能する。LAN内に設置した「FortiSwitch」や「FortiAP」といったネットワーク製品を集中管理し、複数の拠点にまたがって同一のネットワークやセキュリティポリシーを適用する。この仕組みによって脅威の侵入があれば早期に検知し、その情報を自動的に連携させて「面」での保護が可能だ。

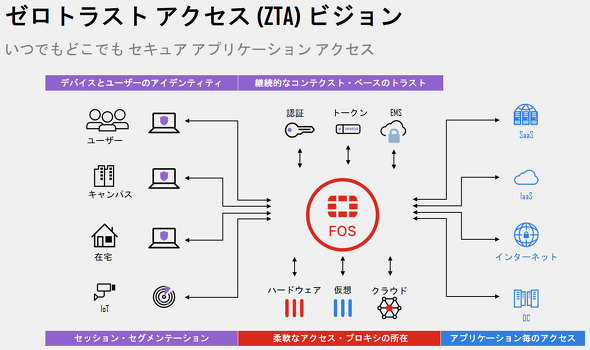

2本目の柱であるゼロトラストアクセスは、IDとパスワードによる認証後に制限なくアクセスを許可するのではなく、IT端末だけでなくOT端末も含めて脆弱(ぜいじゃく)性の有無やセキュリティ対策などの状態をチェックし、必要最低限のアプリケーションへのアクセスを許可する。ここに多要素認証を実現する「FortiToken」や「FortiAuthenticator」を組み合わせることも可能だ。

ネットワークアクセスコントロールもゼロトラストアクセスを構成する要素の一つだ。会社支給PCであれば当然のセキュリティ対策ソフトの導入を、従業員の私物端末に強制することは難しい。性能面の限界でインストールできないIoT端末もある。ネットワークアクセスコントロールによってどのような端末の接続を許可し、禁止するかをネットワーク側で制御できる。

3本目の柱であるアダプティブクラウドセキュリティは、クラウド時代に適した考え方だ。主要クラウドサービスとAPIで接続する「ファブリックコネクタ」を活用することで環境の変化に応じて柔軟かつ動的なアクセス制御を効率的に実現する。

「情報資産のクラウド移行はセキュリティ対策なしに実現できません。移行後の資産を保護するために、クラウドで利用できる仮想アプライアンスとして次世代ファイアウォール『FortiGate-VM』やWebアプリケーションファイアウォール『FortiWeb-VM』を提供しています」(山田氏)

同社はさらに先も見据える。「クラウド時代ではワークフロムエニウェアに加え、アプリケーションフロムエニウェアになるでしょう。自社データセンターにあったものをクラウドに移行し、所在を選択し得るようになります。すると他社リソース上で重要なアプリケーションのユーザーエクスペリエンス(UX)をどう確保するかが課題になります」(西澤氏)

それを担うのが「セキュアSD-WAN for マルチクラウド」だ。特定のクラウド事業者やリージョン、アプリケーションに多くの帯域を渡したいといった要望に制御を利かせられる。大規模クラウド事業者が回線も含めて提供する際のネットワーク制御にも適用でき、優先順位の高いアプリケーションに常により良いUXを届ける仕組みとして機能する。

あえてロックインを選ぶことで、ビジネスの本来の目的達成を迅速に実現

このように面でネットワークとセキュリティを統合するのがフォーティネット セキュリティ ファブリックの特徴だ。複数ベンダーが提供する製品を組み合わせても同じことは実現できるかもしれないが、インテグレーションに相当のノウハウが必要な上に運用も複雑化する恐れがある。

「『成果が出るならば意図的なベンダーロックインを好みます』とおっしゃられる顧客もいます」と西澤氏は言う。重要なビジネス目標を達成できるならば、ピンポイントでバラバラに選んだ製品をつなげるよりもシステム同士の連携が可能なフォーティネット セキュリティ ファブリックの方が適しているという判断だ。

ビジネス競争が加速する中、異なる製品間でのポリシーのすり合わせに時間がかかり、変革スピードが損なわれては意味がない。インテグレーションに時間をかけることなく連携を実現し、しかも単一の拠点だけでなく全社に効率的にセキュリティ対策を広げる手段としてフォーティネット セキュリティ ファブリックは非常に有効だ。

フォーティネット セキュリティ ファブリックの導入事例は広がっている。都道府県の情報セキュリティクラウドや「GIGAスクール構想」におけるネットワーク基盤と並行してのセキュリティ整備にフォーティネット製品が採用された。

セキュアSD-WANを導入したトヨタシステムズのように、フォーティネット セキュリティ ファブリックをベースにした新しいインフラ実現を見据えて採用するケースもある。同社は試験設備や工場などのOTシステムのセキュリティ対策としてもFortiGateを採用した。

「外部システムと連携する中で、エッジの強化やゼロトラスト、クラウド環境の保護など顧客の優先順位は変わるでしょう。今後も顧客自身が取捨選択でき、システム環境が広がってもUXとセキュリティを同時に提供する機能強化を図っていきます」(山田氏)

フォーティネット セキュリティ ファブリックがカバーする領域が広がれば、さらに大規模な環境への対応も求められるだろう。そのときフォーティネットが独自ASICを開発してきた蓄積が役立つ。

「汎用(はんよう)CPUのスケールアウトだけでは届かない課題は、やはり専用プロセッサがないと回りません。インターネットにつながる端末が億単位で増えていることからも、それを支えるハードウェアリソースの価値も高まっていくでしょう」(西澤氏)

フォーティネットは既存ツールとの連携をエコシステムパートナーと協調して実現する。またOTセキュリティにも注力し「稼働を重視する」という工場で培われてきた文化を尊重しながら全方位的なアプローチで支援する予定だ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:フォーティネットジャパン合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年3月28日

フォーティネットジャパン 西澤伸樹氏

フォーティネットジャパン 西澤伸樹氏

フォーティネットジャパン 山田 麻紀子氏

フォーティネットジャパン 山田 麻紀子氏