エンドポイントセキュリティ実現のポイント:“現場頼み”のセキュリティはなぜダメなのか

テレワークが進む中、エンドポイントにおけるセキュリティリスクへの対処が多くの企業の課題になっている。新しいタイプの脅威も登場する中で、ポストコロナ時代における新しいセキュリティ対策を紹介する。

働き方改革の推進や新型コロナウイルス感染症(COVID-19)の拡大を背景に、いつでもどこでも仕事ができる環境の構築が進む中、多くの企業を悩ませるのがエンドポイントにおけるセキュリティリスクの増大だ。情報システム部門の目が届きづらく管理・制御が難しいテレワーク環境は、サイバー攻撃の格好の的となっている。

現在求められている新しいセキュリティ対策に欠かせないのが「ゼロトラスト」の考え方だ。従来型の境界型セキュリティ対策が「社内は安全、社外は危険」という考え方を背景にしていたのに対し、ゼロトラストは「基本的に全て危険なものとして検証する」という考え方で脅威に対処する。

富士通が2022年2月に開催したオンラインセミナー「“現場頼み”のセキュリティを卒業しよう エンドポイントセキュリティの新たな形」において、ゼロトラストの考え方やソリューションなどを3人の登壇者が紹介した。

ゼロトラストを実現する環境とは

「〜市場調査データが示す〜 ゼロトラスト時代におけるエンドポイントセキュリティの現実解」では、ノークリサーチ シニアアナリストの岩上由高氏が中堅・中小企業(年商500億円未満)を対象に同社が実施した調査レポートを基に、ゼロトラストを踏まえたエンドポイントセキュリティ対策を実現する上でどのようなアプローチが最善なのかを読み解いた。

岩上氏はメールなどの一般的な業務アプリケーションやPC標準搭載のツールなどを悪用するサイバー攻撃が増加していることを指摘する。「ファイアウォール内外に安全な場所などないということを前提に対策を講じるゼロトラストの考え方が、今後ますます重要になる」(岩上氏)

ノークリサーチの調査によると、ゼロトラストの考え方は既に広まりつつある。「社内ネットワークも安全ではないという前提に立つ」と回答した企業の割合は「ネットワークの管理/運用を全社で統一していく」という回答の割合とほぼ変わらず、岩上氏は「ゼロトラストの考え方はネットワーク管理の在り方とほぼ同程度に浸透している」と分析する。

ゼロトラストを踏まえたエンドポイントセキュリティ対策を実現するには、どんな方法が考えられるのか。同社の調査によると、クラウドベースの仮想デスクトップサービスであるDaaS(Desktop as a Service)活用に対しては「業務システムが限定される」「ネットワーク切断・遅延すると業務ができない」という回答が目立ち、スマートデバイスやタブレットへの切り替えに対しては「機能が制限される」ことを懸念する声が上がった。「どの方法にも一長一短がある。既存の環境をゼロトラストに対応させるのが現実解だろう」と岩上氏は指摘する。

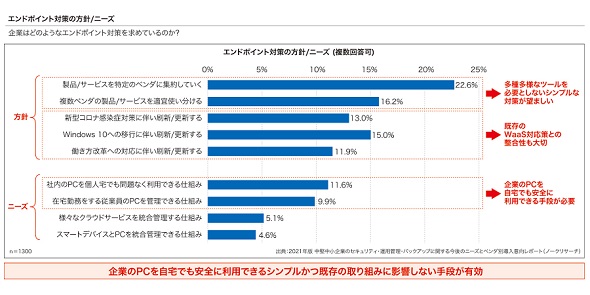

では、企業が求めるエンドポイントセキュリティ対策の在り方とは具体的に何か(図1)。

「製品/サービスを特定ベンダーに集約していくというシンプルな運用管理が望ましい。短期サイクルで更新されるOSをサポートするWaaS(Windows as a Service)への対応や場所を問わず安全に利用できるセキュリティ対策にニーズがあると読み取れる」(岩上氏)

ゼロトラストを踏まえたエンドポイントセキュリティ対策を実現する上でのポイントを、岩上氏は3点にまとめた。

- オフィスや自宅といった場所を問わず同等の対策を実施する

- システムやPCを一新する必要がなく、現在の環境に適用してアップデートできるシンプルな運用管理方法を選定する

- サイバー攻撃を完全に遮断することは不可能だ。安全な場所がないことを前提として対策を考える

ユーザー側で実装する「ゼロトラストソリューション」 3つのポイント

次の講演「ハイブリッドワーク時代に備えるべきエンドポイントセキュリティ『3つのポイント』」で、富士通の丸子正道氏(CCD事業統括部 プロモーション推進部 部長)は「社内外で安全に業務できる環境づくりを始められるかどうかでポストコロナ時代の成否が分かれる」と断言した。

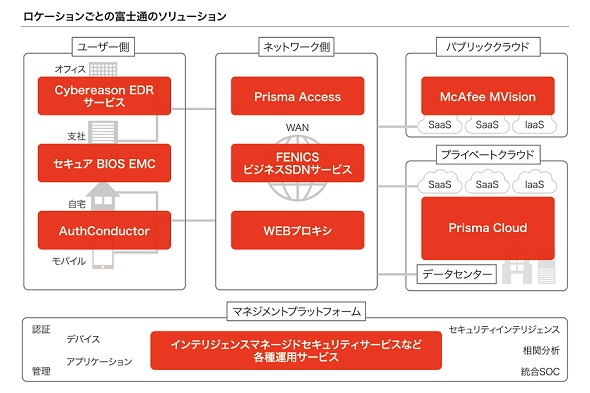

ゼロトラストを実現するには、オフィスや自宅、スマートフォンなどの「ユーザー」、業務アプリケーションやサービスなどを提供する「パブリッククラウド」や「プライベートクラウド」、ユーザーとクラウドをつなぐWANやVPNといった「ネットワーク」、安全なアクセスを保証する「マネジメントプラットフォーム」の5つ全てに総合的なリスク対策を整備することが重要だ。

富士通はロケーションごとにさまざまなソリューションを提供する(図2)が、今回丸子氏が紹介するのはユーザー側に実装する「ゼロトラストソリューション」で、「エンドポイントの強化」「攻撃の追跡」「多要素認証」の3つで構成される。

エンドポイントの強化と攻撃の追跡について、丸子氏は「場所やデバイスを問わずアクセス環境をセキュアに保つには、攻撃の痕跡を早期発見して対処し、同時にデバイス自体のセキュリティ強度を上げる必要がある」と指摘する。その対策としてCybereason EDRサービスと富士通のMSS(運用サービス) を組み合わせたソリューションと、富士通が独自開発したEMC(Endpoint Management Chip)を提案した。

前者のソリューションは、Cybereason EDRサービスによって端末の動作ログを収集し、攻撃者心理を取り入れた攻撃検知AIが既知・未知を問わず怪しい振る舞いを検知する。攻撃の一連の流れを可視化し、MSSがセキュリティシステムを運用する。

後者のEMCはPC起動時にBIOSの状態をチェックし、異常を検知すると修復するBIOSリカバリー機能を搭載するチップだ。BIOS攻撃を受けて起動しないPCは、これまで企業の情報システム部門が引き取って修復してからユーザーに返送していたが、同チップを搭載する富士通製のPC(LIFEBOOK)やタブレット(ARROWS Tab)に関してはその手間を省くことが可能だ。

3つ目の多要素認証について、丸子氏は生体認証やカード認証などさまざまな認証方法をニーズに合わせて組み合わせる「AuthConductor Client Basic」を提案する。同氏が業務で利用している「LIFEBOOK U9シリーズ」で手のひら静脈認証によるロック解除のデモンストレーションをし、「ゼロトラスト製品選定時の検討項目に加えてもらえたら幸いだ」と話した。

事前・事後対策をつなぐAppGuardで完成するエンドポイントセキュリティ対策

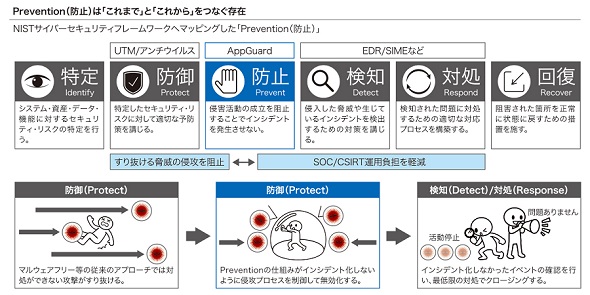

最後の講演「マルウェアを“検知”するのではなく、“危ない動きを止める”」で、大興電子通信の内村圭祐氏(ソリューション推進室 セキュリティ推進課 課長)はゼロトラスト型エンドポイントセキュリティ「AppGuard」を紹介した。

内村氏は、「最近のマルウェアは本体を持たず、検知をかいくぐるファイルレス攻撃や特定されないように構造を難読化させる方式などが大半を占める。従来のウイルス対策では対処できない」と指摘する。「最新の脅威に対抗するには、ゼロトラストの考え方で感染を防ぐ事前対策と、感染後の速やかな対応を主とする事後対策を組み立てる必要がある」(内村氏)

内村氏が提案するのは、事前・事後対策をつなぐエンドポイント対策ソフトウェア「AppGuard」だ。AppGuardには不正なソフトウェアに対する起動制御機能や、悪用されやすいアプリケーションの挙動を監視して改ざん行為をブロックする改ざん処理防止機能などが実装されている。メールに添付されるファイルや本文に含まれるURLをクリックしても不正プログラムを実行させないなど、ユーザーの“うっかり”から発生するインシデントを未然に防ぐ。

内村氏は、例え話を用いて事前・事後対策を説明した。「事前対策の代表であるアンチウイルス製品は“お巡りさん方式”だ」。指名手配犯の写真(検体情報)を使って捜査し、怪しい動きや見た目をした人物を職務質問(機械学習や振る舞い検知)して逮捕する。未知のマルウェアは擦り抜ける可能性があり、正しい実行ファイルやプロセスを止めるリスクもある。

事後対策を目的とするEDR製品は「証拠を隔離して犯人を割り出す“鑑識課方式”だ」(内村氏)。犯行現場を鑑識して状況を分析(フォレンジック分析)するが、これも未知のマルウェアが擦り抜ける可能性がある。対応開始は事件発生後となり、対処には専門人材が必要だ。

では、AppGuardはどうか。内村氏は「“要人警護のSP方式”だ」と言う。OSにおけるマルウェアの動作を制御することで、「特定の人物以外、要人(OS)への接近を許さない。犯人像が分からなくても要人を確実に守る」(内村氏)。つまり既知・未知を問わず危害を与える活動を防止するわけだ。

「AppGuardによる“防止”という観点を追加することで事前・事後対策を擦り抜ける脅威を阻止し、事後のSOC/CSIRTの運用負担を軽減できる」と内村氏は話す(図3)。

内村氏はエンドポイントのゼロトラスト対策として、富士通PCにAppGuardを実装して防御し、Windows Defenderでマルウェアを駆除。「Quality Suiteエンドポイントサービス」でDefenderを集中管理する組み合わせを提案する。「ゼロトラストは、複数のセキュリティ対策を組み合わせた総合対策だ。ゼロトラスト実現の手始めとして、今回紹介したエンドポイントセキュリティ対策をぜひ検討してもらいたい」(内村氏)

エンドポイント対策ソフトウェア「AppGuard」の詳細についてはこちら

Copyright © ITmedia, Inc. All Rights Reserved.

提供:富士通株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年4月28日

ノークリサーチ 岩上由高氏

ノークリサーチ 岩上由高氏

富士通の丸子正道氏

富士通の丸子正道氏

大興電子通信の内村圭祐氏

大興電子通信の内村圭祐氏