ランサムウェアに対する日本企業の“脆弱さ” 改善の鍵を握る3つのポイント:セキュリティ意識調査から見えた

ランサムウェア攻撃は今や企業にとって事業継続を脅かす重大リスクとなっている。被害増加の背景には何があるのか。そこから見えたランサムウェア対策のポイントとは。

ランサムウェアが国内外問わず攻勢を強めている。製造業や医療機関、ライフラインなど業種業態を問わず、多くの企業が容赦ない攻撃にさらされている。最近もさまざまな大手日本メーカーおよび関連子会社が不正アクセス被害を報告した。

深刻な経営リスクとなるランサムウェア攻撃への対応は喫緊の課題だ。本稿はクラウドベースのエンドポイントやクラウドワークロード、アイデンティティー、データに対する保護を提供するクラウドストライクによる2021年度版「CrowdStrikeグローバルセキュリティ意識調査」から被害の実情や被害増加の背景、最近のサイバー攻撃傾向を分析するとともにランサムウェア対策のポイントを探る。

止まらないランサムウェア被害 日本企業が抱える欠点とは

CrowdStrikeグローバルセキュリティ意識調査は2021年9〜11月にかけて米国や英国、フランス、ドイツ、スペイン、イタリア、オランダ、サウジアラビア、アラブ首長国連邦、インド、日本、シンガポール、オーストラリアの主要業界に勤務するIT関連部門の意思決定者とITセキュリティ担当者2200人を対象に実施された。

クラウドストライクの古川勝也氏(リージョナル・マーケティング・ディレクター)は、同調査で判明したランサムウェア被害のグローバル動向について以下のように語る。

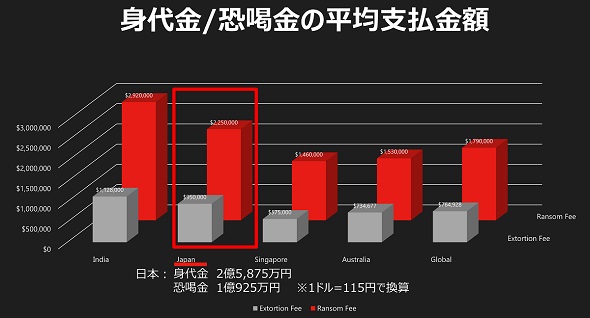

「注視すべきポイントは2つあります。1つ目はランサムウェア攻撃が増加の一途をたどっていること、2つ目は支払額が高騰していることです。この背景には『二重の脅迫』という高度化した手口が存在します。1度目に“暗号化されたデータを復号したければ要求額を支払え”と身代金を要求し、2度目に“データを公開されたくなければ要求額を支払え”と恐喝金を要求するため、被害額が高騰しているのです」

具体的な数字を見てみよう。過去12カ月以内にランサムウェアの被害に遭ったのは国内の調査対象者の61%に上り、2020年の52%から9ポイント増加した。被害金額は、身代金で平均2億5875万円、追加の恐喝金で平均1億925万円に上る。

同調査からランサムウェア対策における日本企業の欠点も明らかになった。「ランサムウェア被害に備えて包括的なセキュリティ戦略を立てた」と回答した割合は、グローバル平均が43%であるのに対して日本企業は30%にとどまり、今回の調査対象エリアで最下位となった。

より迅速なインシデント対応に向けての課題を聞いたところ、日本企業では「セキュリティ担当部門のリソース不足」(51%)、「さまざまなセキュリティソリューションが適正な防護や予防のためにうまく統合されていない」(47%)、「セキュリティソリューションの質が低く、脅威を検知できない」(46%)などが挙がった。

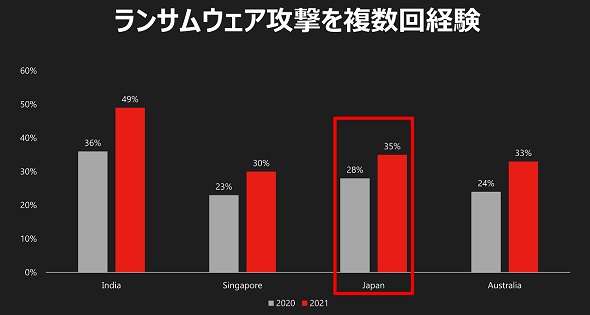

この結果から、人材不足故に複数のセキュリティソリューションを統合した包括的なセキュリティ戦略が立てられず、ランサムウェア対策を講じられない日本企業の課題が見えた。同調査によれば、国内企業の35%が「ランサムウェア攻撃を複数回経験した」と回答している。一度攻撃を受けるとその後も標的となる可能性がある以上、対策の土台となる包括的なセキュリティ戦略を立てることは喫緊の課題だ。

ランサムウェアへの意識が低い日本企業 攻撃増加の背景とは

ランサムウェア攻撃が増加する背景を見ていこう。CrowdStrikeのスコット・ジャーカフ氏(戦略脅威アドバイザリーグループ APJ & EMEA担当 ディレクター)によれば、3つの要素があるという。

1つ目は脅威アクターの増加だ。ランサムウェア攻撃が“労少なくして大金を得られる手法”だとサイバー攻撃者の間で浸透した結果、マーケットが拡大している。

2つ目は「RaaS」(Ransomware as a Service)の拡大だ。ランサムウェアのプラットフォームを提供する事業者が増加し、専門的なIT知識がなくても攻撃に乗り出せるようになった。

3つ目はランサムウェアに対する企業側の意識の低さだ。ジャーカフ氏は「当社の調査で“セキュリティソリューションの質が低い”という回答がありましたが、ほとんどの企業はランサムウェアを『データを暗号化して身代金を取る攻撃』としか認識していません。実際には、サイバー攻撃者は身代金を要求する前に攻撃対象である企業のシステム環境で事前活動を実施しています。大切なのは、攻撃の全容を正しく理解して早期に検知、対応することです」と話す。

ジャーカフ氏によれば、ランサムウェアがデプロイされるまでのシークエンスは以下の通りだ。サイバー攻撃者は第一段階でターゲットとなる企業のメールアドレス情報やメール内容を収集し、第二段階で不正メール攻撃を加えるためのマルウェアを送りつける。マルウェア「Emotet」が代表的で、「TrickBot」のような情報を窃取するマルウェアの侵入を手引きする。TrickBotはネットワーク内を水平展開し、クリティカルなデータを盗み出すとともに、メインプレイヤーである「Conti」や「LockBit 2.0」といったランサムウェアの侵入を許す。ContiやLockBit 2.0がバックアップファイルを削除したり、サービスを停止したり、ファイルを暗号化したり、脅迫状を生成したりする。

つまりContiやLockBit 2.0の侵入で初めて被害に気付くのでは遅過ぎるのだ。こうした全容を踏まえると、Emotetの時点でブロックすることの重要性が分かる。

近年のランサムウェア攻撃に見られる3つの傾向

では、最近のランサムウェア攻撃の動向はどうか。ジャーカフ氏は、“コロナ禍を餌にした攻撃”を挙げる。「コロナ禍以後、人々の不安をいいことに地域の保健所やWHOの名前をかたった偽メールを送りつけ、ファイルを開かせたりリンクをクリックさせたりしてPCにマルウェアを植えつける攻撃が増加しています」

サプライチェーンの弱点を狙う攻撃も増加している。ジャーカフ氏は「攻撃者にとって、この手法は魅力的です。攻撃対象である企業から身代金/恐喝金を得られるだけでなく、その企業の顧客企業にも大きな損失をもたらせるからです。企業は、自社のみならずサプライチェーン全体で防御を考えなければなりません。また、一度成功すると攻撃者はグローバルに攻撃を水平展開するため、海外の被害事例も“明日はわが身”と考えることが重要です」と語る。

ランサムウェア攻撃対策、3つのポイント

それでは、具体的にどのような対策を取るべきか。クラウドストライクの川上貴史氏(セールス・エンジニア)は、3つポイントがあると言う。まずはEDRの導入だ。

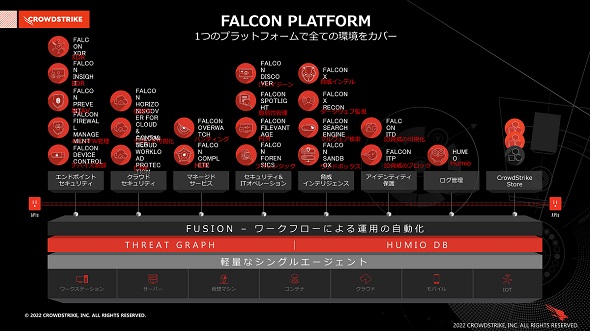

「日本においても、マルウェアの侵入を前提として検知するEDR導入が常とう手段になりつつありますが、よく検討した上で導入すべきです。オンプレミス型ソフトウェアやオンプレミス型ソフトウェアをクラウド化しただけのものは、顧客企業だけの“シングルテナント”で閉じています。新たな脅威への対応を迅速に行うためには、脅威インテリジェンスを持ち、その情報がすぐに反映される仕組みがキーとなります。当社のEDR製品『Falcon Insight』を提供するプラットフォームはクラウドでのマルチテナントで構成されています。未知のマルウェアが検知され、検知ルールが確立されれば即、全世界で脅威インテリジェンスを共有できます」(川上氏)

川上氏は、EDRと次世代アンチウイルスソフト(NGAV)との併用を推奨する。EDRは検知が主目的であり、脅威から十分に保護するには防御を担うアンチウイルスソフトも必要だが、既存のアンチウイルスソフトではマルウェアはほぼ擦り抜けてしまうという。また、NGAVを採用しても、EDRとベンダーが異なると検知ロジックも違うため、過検知・誤検知のチューニング負荷が2倍になる。1つのエージェントで機能をオンにするだけで利用できる「CrowdStrike Falcon」であれば、検知ロジックが統一されているので運用負荷を低減できる。

最後のポイントとして、川上氏は電子メールによらない攻撃への備えを挙げる。コロナ禍におけるテレワークシフトによって、VPNを利用したアクセスが増えているが、攻撃者がVPNの脆弱(ぜいじゃく)性を利用して従業員になりすまし、ネットワークに侵入するというリスクがある。クレデンシャルやアイデンティティーの窃盗である。「当社のアイデンティティー脅威保護ソリューション『Falcon Identity Threat Protection』はアイデンティティーベースの攻撃の正確な検出とリアルタイム防止を実現します」(川上氏)

侵害調査やマネージドサービスなど人的サービスも充実

同社の製品にはランサムウェア専用ポリシーページがあり、改ざんを検知・ブロックできる機能をオンにする簡単な操作で対策することも可能だ。

人的サービスも充実している。「侵害調査サービス」は、サイバー攻撃者によるインシデント対応に強みを持つサービスチームが「Falconプラットフォーム」や脅威インテリジェンス、人による24時間365日の脅威ハンティング「Falcon OverWatch」を活用して、企業のIT環境を包括的に評価する。

同社のマネージドサービス「Falcon Complete」は、エンドポイントセキュリティの実装や管理、インシデント対応を実績のあるセキュリティ専門家が実施する。脅威の隔離だけでなく、最終的なリカバリーまで一貫して担うのが大きな特徴だ。

ジャーカフ氏は最後に、「ランサムウェア攻撃対応のカギは攻撃の全容を理解し、意識を高めることです。そのためにはテクノロジーを駆使してエンドポイントやワークロード、アイデンティティー、データの可視性を高めることが重要ですが、テクノロジーだけに依存することにも注意しなければなりません。最後にものをいうのは繊細な判断力を持つ人の目です。クラウドストライクは『STOP BREACHES』(侵害を阻止する)を合言葉に、その全てを顧客に提供します」とメッセージを送った。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:クラウドストライク株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年5月30日

クラウドストライクの古川勝也氏

クラウドストライクの古川勝也氏

CrowdStrikeのスコット・ジャーカフ氏

CrowdStrikeのスコット・ジャーカフ氏 クラウドストライクの川上貴史氏

クラウドストライクの川上貴史氏