サイバー攻撃を受けてからじゃ遅い 今から企業が取り組むべきこととは?:サイバー攻撃は人ごとじゃない

「アクセスブローカー」と呼ばれるサイバー犯罪者を起点にしたマルウェア攻撃が近年増加している。企業はこれにどう対抗すべきか。本稿は認証情報を標的にしたサイバー攻撃の実態と危険性を明らかにし、アイデンティティー保護に特化したセキュリティ対策を解説する。

「アクセスブローカー」と呼ばれるサイバー犯罪者を起点にしたマルウェア攻撃が近年増加している。企業はこれにどう対抗すべきか。本稿は認証情報を標的にしたサイバー攻撃の実態と危険性を明らかにし、アイデンティティー保護に特化したセキュリティ対策を解説する。

サイバー攻撃者によるエコシステムの実態は?

クラウドストライクのスコット・ジャーカフ氏によると、アクセスブローカーとはさまざまな認証情報を窃取し、これらを販売することで金銭を得るサイバー犯罪者だ。

サイバー犯罪の領域では分業化が進んでいる。「RaaS」(Ransomware as a Service)といったランサムウェアのプラットフォームを提供する事業者をはじめ、企業と身代金交渉を担当する犯罪者など、それぞれの能力や強みを生かしたサイバー犯罪者のエコシステムが形成される。アクセスブローカーもエコシステムの一部を担う。

ジャーカフ氏によると、エコシステムでの役割は大きく3グループに分類される。「SERVICES」(サービス提供)、「DISTRIBUTION」(ディストリビューション)、「MONETIZATION」(収益化)である。1つ目はアクセスブローカーやRaaSなどの“サービス提供者”だ。アクセスブローカーの例を挙げると、彼らは学術機関や政府、IT企業、金融企業など多様な組織で認証情報を窃取し、企業にサイバー攻撃を仕掛ける犯罪者たちにダークウェブを通じてこれを販売する。

2つ目は“ディストリビューション”だ。企業の重要データが保管されたシステムなどにアクセスブローカーから購入した認証情報を使って侵入し、マルウェアを拡散する。

3つ目は“収益化”担当だ。窃取した重要データを用いて金銭を要求するなど、企業との交渉や収益化を担う。

「サイバー犯罪者のエコシステムにおいて、アクセスブローカーは非常に大きな役割を果たします。認証情報は“玄関の鍵”です。これさえ持っていれば石で窓ガラスを割るといった目立つリスクを冒すことなく侵入できます。アクセスブローカーは認証情報を売るだけではなく、侵害行為後に自らもその認証情報を使ってシステムに入り、管理者権限を奪取するケースもあり、非常に悪質なサイバー犯罪者だと言えます」(ジャーカフ氏)

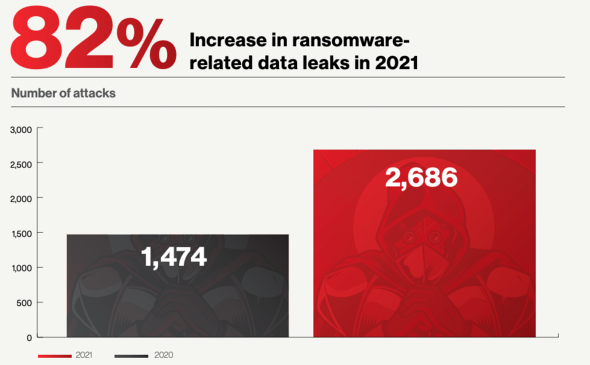

こうしたアクセスブローカーの活発化もあり、ランサムウェア攻撃は増加の一途をたどっている。クラウドストライクの調査によれば、2021年における全世界でのランサムウェア攻撃によるデータ流出の件数は前年比で82%増加した。

Active Directoryの衛生を確保し、アイデンティティーを保護

増加傾向にある認証情報を標的にしたサイバー攻撃への対処は企業における喫緊の課題だ。窃取された認証情報でのアクセスは、正規のアクセスと区別が難しく、一度システムに侵入されるとこれを検知するのは非常に困難だ。

ではこれに対処するにはどうすればいいのか。クラウドストライクは2つのアプローチを挙げる。

1つはコード実行時に防御するアプローチだ。EDRやNGAV(次世代アンチウイルスソフト)を導入することで、認証情報を盗もうとするマルウェアやスクリプト、ハンズオンキーボードなどの不審な振る舞いを検知して対処できる。

上述の通り、EDRやNGAVだけでは正規のアクセスを装った侵入活動は対処しにくい。そこで重要になるのが2つ目のアクセスに対するアイデンティティーベースの防御だ。認証トラフィックをリアルタイムで分析し、ユーザー認証時の挙動から怪しい振る舞いを検知してブロックしたり、認証関連の防御策を組み合わせたりして多要素認証の強制などリスクベース制御を行う。また、アカウントの脆弱性につながる設定不備を見える化し、プロアクティブな改善につなげる。

クラウドストライクの森 美智雄氏は「当社の『CrowdStrike Falcon アイデンティティー保護ソリューション』は、多くの企業で利用されており、アクセスブローカーから侵害される可能性が高い『Microsoft Active Directory』(Active Directory)におけるアイデンティティー/アクセスの『保護』を提供できるソリューションです」と話す。

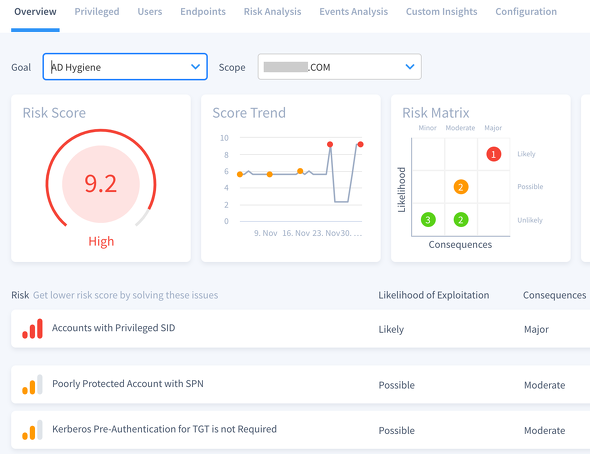

CrowdStrike Falcon アイデンティティー保護ソリューションでは主に3つの機能がある。1つ目はActive Directory上のアカウントの利用状況や設定などを分析し、リスクを可視化する機能だ。漏えいしたパスワードを使用しているユーザーやリスクのある認証プロトコルを利用しているサーバなど、脆弱(ぜいじゃく)なパスワードを可視化し、Active Directoryのサイバー衛生を実行する。

Falconのダッシュボードには、自社で利用しているActive Directoryのリスクスコアが算出され表示される。10段階評価で、数値が高いほどリスクが高いことを示す。リスクレベルは「High」「Medium」「Low」の3段階で、対処する上で優先順位を付けられるようにリスクをマトリクス化したり、リスクに対する推奨アクションを表示したりすることができる。

2つ目はアイデンティティーをベースにしたサイバー攻撃を検知する機能だ。同機能はユーザーの振る舞いをリアルタイムで分析して不審なアクティビティーを検知する。これによって正規アイデンティティーの不正利用によるActive Directoryの正規ドメインコントローラーへのなりすまし、“ゴールデンチケット攻撃”や“権限の昇格”、“総当たり攻撃(ブルートフォースアタック)”などに対処できる。

3つ目は認証条件を設定するポリシー制御機能だ。条件付きアクセスや多要素認証の強制などの制御が可能で「Okta」や「Duo」など複数のMFAに対応している。またオンプレミスのサーバに対しても容易にMFAの仕組みを導入することができる。

CrowdStrike Falcon アイデンティティー保護ソリューションには「Falcon Identity Threat Detection」と「Falcon Identity Threat Protection」の2つのライセンス体系がある。前者はインサイトと分析により、全てのアカウントタイプにActive Directoryセキュリティの可視性を提供する。後者は前者の機能に加えてリアルタイム防御を可能にする。これらはクラウドストライクのFalconプラットフォームに完全に統合されている。NGAVやEDRと同じエージェントで実現可能で、既存の顧客はライセンスを購入すればすぐに利用を開始できる。新規でクラウドストライクを採用する場合も、クラウドネイティブで構築されたクラウドからサービスは提供されるため、利用開始まで手間なく導入にかかる負荷も少ない。

ダークウェブから情報を収集し、自社周辺の脅威を可視化

上記のソリューションで認証情報の保護は万全なのだろうか。ジャーカフ氏は「テクノロジーだけに依存しない企業側の姿勢も重要だ」と話す。

「“製品を導入しているから安心”ではなく、常に“何かが起こっているかもしれない”と危機感を持ち、その状態を可視化しようとする努力が重要です。これに向けて当社は『CrowdStrike Falcon X Recon』(Falcon X Recon)というデジタルリスクモニタリングを提供しています」(ジャーカフ氏)

Falcon X Reconは、ダークウェブやディープウェブをも監視することで自組織に関連した悪意ある活動を検知しアラートを上げるソリューションである。インストールや管理が不要で、ライセンスを購入するだけで直ちに活動の監視を開始できる。認証情報の漏えいも含め、ブランド、機密データの保護を一層強化することに役立つ。

ジャーカフ氏は「日本企業はランサムウェア被害に遭っても詳細を公表しない傾向にあり、実態をつかみにくいことがありますが、実はこうした情報はダークウェブのリークサイトで出回っています。Falcon X Reconはリークサイトから関連情報を収集するため、これを基に企業は対策できるはずです」と語る。

Falcon X Reconでは、例えばRaaSの一つである「Lockbit 2.0」に注目して「japan」と検索すると、このランサムウェア被害に遭った日本企業の実名が侵入された日付入りで表示される。また自社の企業ドメイン名を入力して検索すると、リークサイトで自社の認証情報が販売されているかどうかを把握できる。

漏えいした認証情報はパッケージされ販売されていることもあり、あるSNSアカウントの価格は5〜10ドルだが、組織の管理者権限を持つ認証情報は5000〜1万ドルで取引されることもある。

サイバー攻撃は時間の問題 自分ごとと考えて

CrowdStrike Falcon アイデンティティー保護ソリューションもそうだが、企業が可視性を得ることの最大の利点は、リスクを把握できることである。「休眠アカウントは直ちに削除する」「リークサイトで売られているようなアイデンティティーはユーザーにリセットをかけさせる」といった具体的な対策が打てることだ。

森氏は「まずは攻撃者目線でどこが狙われるかをしっかり考えてください。侵害から保護するために必要な対策を講じ、運用する。そのためには攻撃者がどのような侵害手法を利用するかといった脅威インテリジェンスを有していることも重要です。自社運用が難しいならサービスを利用するのも一法です。クラウドストライクはMDRと合わせてアイデンティティー保護サービスも提供しています。あらゆる意味でも当社は企業の皆さまのお役に立てると思います」と提言する。

ジャーカフ氏は最後に「テクノロジーで全てを防御するのは不可能です。攻撃者も非常に賢いので、テクノロジーはバイパスする方法をすぐに考え出します。可視性を上げることにも力を入れてください。それを自社だけではなくサプライチェーン全体にも広げて、先手を打つことが肝心です。自社には関係ないことだと思わないでください。サイバー犯罪はどの企業にも起こり得ることであり、それがいつかということだけです。エコシステムで仕掛けられるランサムウェア攻撃を自分ごとだと捉えていただきたいと思います」とメッセージを送った。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:クラウドストライク株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年9月12日

クラウドストライク株式会社 脅威インテリジェンス APJ & EMEAディレクター, CISSP スコット・ジャーカフ氏

クラウドストライク株式会社 脅威インテリジェンス APJ & EMEAディレクター, CISSP スコット・ジャーカフ氏

クラウドストライク株式会社 セールスエンジニアリング部 セールス・エンジニア, CISSP 森 美智雄氏

クラウドストライク株式会社 セールスエンジニアリング部 セールス・エンジニア, CISSP 森 美智雄氏