外部公開サーバを把握できていない企業はなぜ危険なのか ランサムウェア攻撃増加との関係は:海外拠点や子会社が危ない

ランサムウェア攻撃は企業にとって危険なサイバー攻撃の一つだ。守りを固めるには自社環境の攻撃されやすい部分を見つけ出す必要がある。ところがこの基本ができていない日本企業が多いのだという。サイバー攻撃者が狙うのは「管理者も把握していない資産」だ。見えない資産を可視化して防御するにはどうすればよいのだろうか。

ランサムウェア攻撃は企業に対するサイバー攻撃として危険なものの一つだ。これは攻撃の数からも分かる。

セキュリティ製品やサービスを手掛けるマクニカが調査したところ、2020年5月〜2022年12月で7100社超の企業が全世界で暴露型ランサムウェア攻撃の被害に遭ったことが判明した。これはあくまでもリークサイトに窃取データが公開されていた企業数を集計したものであり、ランサムウェア攻撃の本当の被害はこの数倍以上になる可能性があるという。

もちろん、日本企業も無傷ではない。ランサムウェア攻撃や標的型攻撃といった企業ネットワークへの侵入をきっかけとする攻撃被害は、国内企業のプレスリリースや攻撃者による犯行声明などの公開情報で確認した範囲だけでも同期間で実に257件発生しているという。非公開の事例が多くあることを考えると、この件数も氷山の一角だ。

サイバー攻撃はすでに一大産業となっており、攻撃の速度や頻度は格段に向上している。ランサムウェアなどの金銭目的の攻撃で新規参入が相次ぎ、攻撃量が爆発的に増加しているとマクニカは分析する。

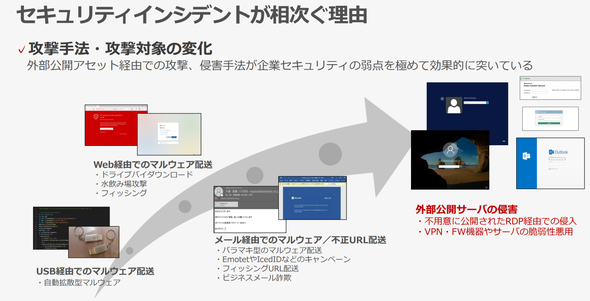

セキュリティインシデントが増加する背景はもう一つあるという。攻撃手法の変化だ。これまでは不正なWebサイトに被害者を誘導してマルウェア感染を試みる手法や、メールの添付ファイルを開かせてマルウェアに感染させるといった手法が主流だった。

現在では意図的または不用意に外部公開された企業サーバの脆弱(ぜいじゃく)性を突いたシステム侵害が目立つ。このようなサーバは企業の管理対象から半ば外れているため、セキュリティの穴になっている。脆弱性が長期間見逃されたままになり、そこを狙われてしまう。

ここ1〜2年でさまざまなセキュリティベンダーやセキュリティ機関が公表した情報を集約すると、ランサムウェアなどの重大インシデントの約6割はサーバなどの外部公開資産がきっかけになっている。

警視庁の発表によれば「ランサムウェアの感染経路(中略)のうち、VPN機器からの侵入が32件で68%、リモートデスクトップからの侵入が7件で15%を占めており、テレワークにも利用される機器等のぜい弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが83%と大半を占めている」(注1)

注1 出典:警視庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

日本企業の課題は資産管理を徹底できない「海外拠点」

外部公開サーバの管理状況には課題がある。

「旧東証一部上場企業から無作為に抽出した日本企業50社に対して、本社や海外拠点、関連企業の外部公開サーバの管理状況について『Shodan Search Engine』(外部公開サーバなどを検索できるサービス)をはじめとした公開情報を収集、分析するOSINT(Open Source Intelligence)手法で2022年1月に調査したところ、本社自体に課題があるケースは約4割で、海外拠点や子会社を含めると9割に到達していました」(マクニカ セキュリティ研究センター センター長補佐 瀬治山 豊氏)

その多くはサポートが切れたOSや数年、ひどい場合には10年以上アップデートされていない古いソフトウェア(Apache HTTP ServerやPHP、OpenSSLなどの古いバージョン)がいまだに稼働しているというものだった。

海外拠点などの課題は、「Exchange Server」の脆弱性が見つかり、パッチが公開された後の状況を見ると分かる。マクニカの調査によればアジア圏では脆弱性が残るサーバが他の地域よりも特に多かった。パッチが公開された約2カ月後の対応状況を調べてみると、全世界では脆弱なサーバが57%残っていたことに対し、アジア圏では74%と高止まりしていた。アジア圏に拠点が多い日本企業にとってはひとごとではない話だ。

本社から国内拠点、グループ会社、海外拠点に至るまで保有資産を十分把握しておらず、管理できていないことがサイバー攻撃を許す要因であることは間違いない。2022年には、子会社が独自に設置したために本社が未把握だったVPN機器に脆弱性があったことから、子会社のネットワークに攻撃者が侵入してランサムウェア感染が発生した国内製造業者の事例があった。この事例では部品供給先の工場で大規模な製造ライン停止が起こった。

「懸念すべきなのは、前述した257件のセキュリティインシデントのうち、約27%が海外拠点に端を発している点です。27%という数字はプレスリリースで公開された事例についてのものであり、実際に当社が対応を支援したインシデントではこれ以上の割合になります」(瀬治山氏)

国内拠点でセキュリティ対策を徹底しても、海外拠点となるとどうしても管理の目が行き届かないことがある。従業員の入れ替わりが激しく、前任者が対策を強化していても後任者には周知徹底が十分でなかったために対策が甘くなったという事例があるとマクニカは指摘する。また、アジア圏の企業は特に資産管理やセキュリティ対策への意識が鈍く、対応も後手に回りがちだという。

外部公開サーバをどうやって調べるのか

では、外部公開サーバ含む資産を把握するには、何をすればよいのだろうか。マクニカは2つの方法を挙げる。

(1)自力でOSINTを試みる

(2)外部サービスを利用する

1つ目はOSINTを活用する方法だ。前述のShodan Search EngineサービスはOSINTツールの一つだ。ただし、OSINTツールを使いこなすにはインターネット技術に関する知識などが必要だ。加えて、セキュリティの観点で調査しなければならないため、サイバー防御の経験も必要だ。

2つ目はセキュリティ調査ツールや調査サービスを提供する企業に支援を求める方法だ。この場合、企業が提供するサービスの見極めが必要だ。専用ツールへのアクセス権やツールの調査結果を提供するだけのサービスもあり、その場合はツールがカバーできる範囲でしか情報が提供されないからだ。

「当社はこれまで延べ百数十社以上の調査を実施してきました。ところが自社の資産を100%把握していた顧客企業は一社もありませんでした。また、一部の企業は課題を理解しつつも、対策を先送りにしています。たとえ資産を把握できたとしても、具体的なリスクを認識できなければ適切な対策はできません。何を基準に対処すればよいのか分からないことも、対策が進まない理由の一つでしょう」(瀬治山氏)

資産を洗い出して専門家がリスク分析するAttack Surface Managementサービス

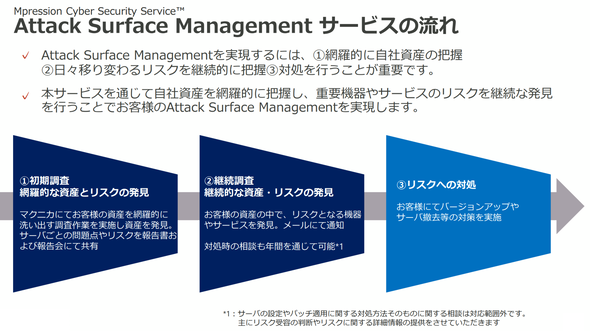

このような課題を解決するのが、マクニカの「Mpression Cyber Security Service」の「Attack Surface Managementサービス」(以下、ASMサービス)だ。Attack Surface(アタックサーフェス)はネットワークやサーバ、エンドポイント、システム領域、脆弱性など、攻撃対象となる領域の総称だ。攻撃対象の領域が自社内のどこに当たるのかを理解し、そこにどのような資産や課題があるのかを把握してリスクに対処する取り組みがASMサービスだ。

ASMサービスは同社のセキュリティ研究センターのセキュリティ専門家がOSINT技術を駆使し、多様なインテリジェンスに基づいて攻撃者視点で調査を実施するサービスだ。

同サービスの流れは、2つに分かれる。

・初期調査

・継続調査

「初期調査では、調査対象の規模にもよるものの、約1カ月かけてお客さまの資産を網羅的に洗い出す作業を実施して、お客さまが未把握だと思われる資産を含めて発見し、サーバごとの問題点やリスクを報告します。継続調査では、監視対象のサーバやネットワークセグメントを対象として、1日1回、継続的にOSINTベースの調査を実施して把握していない資産が追加されたかどうか、新たなリスクが生じていないかなどをチェックし、状況報告と必要なリスク対処を提案します」(瀬治山氏)

調査ではまず顧客と合意した範囲を対象に外部公開サーバを洗い出す。不用意に外部公開されたポートやサポートが切れた資産だけでなく、現在の脅威動向から今特に狙われる資産も報告する。検出されたサーバソフトウェアのバージョンは脆弱性スキャンを行わずに確認可能な範囲でチェックし、深刻な脆弱性が報告されているかどうかなども調査、報告する。

ASMサービスでは手動で調査して人の目で判断するため、顧客との関係が実際にはないような資産をノイズとして排除できる。ツールだけを用いた他社の調査サービスではノイズの排除は基本的に顧客側の負担になる。つまり、ASMサービスでは対処しないといつインシデントが起きてもおかしくないような危険なアタックサーフェスを集中的に報告できる。

「ASMサービスは未把握の資産の発見に主軸を置いており、お客さまが把握できていない可能性のある未管理サーバ、野良サーバの発見に注力しています。一方で一般的な脆弱性診断はお客さまが把握している資産のIPアドレスを提供頂き、その資産に脆弱性がないかどうかを検査します。つまり、お客さまが把握できていない資産についてはリスクが残り続けてしまうのです。ASMサービスは当社のセキュリティ研究センターが攻撃者視点に立って、お客さまの資産を探すため、実際の攻撃者目線で外部公開資産を発見できるのです」(瀬治山氏)

「リスクが明確になるメリットは海外拠点にも的確な対策を指示できる点です。セキュリティ対策への認識が異なる地域であっても、何を管理すべきか具体的に分かれば動きやすい。意思疎通が課題であれば、当社のサービスをきっかけにコミュニケーションパスも構築でき、グローバルガバナンス強化も期待できます」(瀬治山氏)

ASMサービスを実際導入した企業は、自社およびグループ企業の資産に絞った脅威情報が明確になり、豊富な知見とノウハウを持つスペシャリストから対策に関する的確なアドバイスを得られたという。副次効果として、セキュリティ対策の状況や脆弱性リスク分類レポートを経営層への説明やセキュリティ施策への投資提案に活用しているという。

「ASMサービスを利用した企業の多くは確認できていなかった資産の多さに驚き、調査結果を見ながらどのように対策を取ればよいのかという検討につながります。当社は調査対象企業のWebページのURLを提示いただくだけでグループ会社を含む自社環境の資産数や特に危険なサーバを簡易的に調査する無償診断サービスを提供しています。実際に本番サービスをご利用いただく前に、調査手法や実際にどのような資産やリスクが見つかるかを実感いただくサービスです」(瀬治山氏)

まずは現状を把握するところから始めてみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社マクニカ

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2023年5月2日