「点」ではなく全体像を把握せよ SOCチームが早期対応するには:既存環境ともつながるOpenなXDRの意義

グループ企業の情報漏えいやランサムウェア被害は発見や対処が遅れやすい。発覚したときには致命傷になっていたり、情報開示に時間がかかったことでグループ全体の信用問題に発展したりと厄介だ。セキュリティ投資を別々にしているグループ企業は組織をまたぐインシデントへの対処スピードを上げなければならない。この問題を打開すると期待されているソリューションを取材した。

この数年、ランサムウェアをはじめとするシステムの脆弱(ぜいじゃく)性を狙ったサイバー攻撃が多発している。企業も手をこまねいていたわけではなく、さまざまなセキュリティ対策製品を導入して備えを固めてきた。アンチウイルスやファイアウォールによる防御一辺倒ではなく、侵入は起こり得るという考え方に基づくEDR(Endpoint Detection and Response)製品の導入はその一例だ。

一方で、脅威のトレンドに応じてセキュリティ製品を場当たり的に追加していくと運用が煩雑になりやすい。異なるベンダーの製品を組み合わせたために複数のコンソールを見比べての管理が必要になったり、脅威検知に重点を置いた結果、大量のアラートが届いて情報の精査が追い付かなかったりと、セキュリティ担当者が疲弊する状況が生まれている。

対策の手を緩めるべきではないが、現場に必要以上の負荷を強いていては持続的な対策はできない。この状況の解決策として注目されているのがXDR(Extended Detection and Response)だ。

セキュリティ対策の高度化に伴って浮上した「アラート疲れ」

サイバー攻撃が巧妙化して単純な防御では防ぎ切れないことが認識されるにつれ、エンドポイントの動きを可視化して脅威の予兆を早期に検知するEDRや、ネットワークトラフィックを監視して不審な動きを見つけ出すNDR(Network Detection and Response)といったセキュリティソリューションを導入するケースが増えた。

ただし「エンドポイントだけ」「ネットワークやサーバだけ」を見張っていても脅威の全体像を把握するのは難しい。昨今のサイバー攻撃は1台の端末に感染した後、企業ネットワークの中で徐々に侵害範囲を広げてより高い権限や重要な情報のありかを探索して目的を達成していく。こうした攻撃は「点」だけを監視しても全体像を把握できないため、点と点をつなげて「面」で総合的に状況を把握する必要がある。これを実現するのがXDRだ。

既存のセキュリティ対策を生かして脅威の検知・対応を実現するOpen XDR

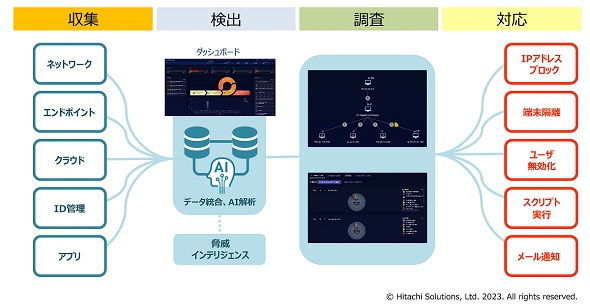

XDRは、ファイアウォールやUTM(Unified Threat Management)、EPP(Endpoint Protection Platform)やEDRといったさまざまなセキュリティ製品のログやアラートを一元的に収集し、互いに関連付けて解析して攻撃全体の流れを明らかにする。インシデント対応を自動化することでセキュリティ運用の工数を大幅に削減すると同時に、早期の攻撃対応と被害の低減を支援する仕組みだ。

ただし、XDR製品はEDRなどのセキュリティソリューションを提供するITベンダーが自社製品の拡張として提供するものが多い。同一ベンダーが提供する製品との親和性に優れるが、他社ベンダーの製品が含まれる場合は製品の乗り換えが避けられず、投資コストがかさむ点が課題だった。

これに対し、さまざまなセキュリティ製品を包括してXDRを実現するのがOpen XDRだ。ツールや製品の種類、ITベンダーを問わずさまざまな環境に適用できることが特徴だ。

そのOpen XDR製品の一つが、日立ソリューションが国内で販売を開始した「Stellar Cyber」だ。Stellar Cyberは、ネットワークやエンドポイント、クラウドやID管理ソリューションなど幅広いソースからログやアラートを収集する。このログやアラートと最新の情報を反映した脅威インテリジェンスを「データプロセッサー」で突き合わせ、相関エンジンで解析して自社にとっての脅威を早期に検出する。さらに詳細に調査し、必要に応じてIPアドレスのブロックや端末隔離、ユーザーの無効化などを行って早期対応を実現する。

Stellar Cyberの特徴の一つは、既存のセキュリティ対策を生かしつつ導入できるオープン性にある。EPP/EDRやファイアウォール/UTM、IDS(Intrusion Detection System)/IPS(Intrusion Prevention System)、プロキシなど、約250種類のセキュリティ製品とAPIあるいは「syslogd」の出力を介した連携が可能だ。IaaS(Infrastructure as a Service)やSaaS(Software as a Service)はもちろん、CASB(Cloud Access Security Broker)やSWG(Secure Web Gateway)、IdP(Identify Provider)など、クラウドのセキュリティソリューションにも対応する。従来型のXDR(「Native XDR」)では対応製品が限られるため、既存のセキュリティ投資を捨てて乗り換えるかどうかといった難しい判断を迫られる。Open XDRを掲げるStellar Cyberにはそうした懸念がなく、将来的な拡張も容易だ。

「既存のセキュリティ投資を無駄にせずに統合管理できる点がStellar Cyberの特徴です。コンソールが一つにまとまるため、製品ごとの運用方法やUI(User Interface)操作の学習工数も少なくて済み、投資抑制という意味でも効果があると考えています」(日立ソリューションズ セキュリティプロダクト本部 セキュリティプロダクト第2部 クラウドサービスグループ グループマネージャの高田 篤氏)

サイバーキルチェーンを可視化してAIで順位付け、初動の迅速化が可能

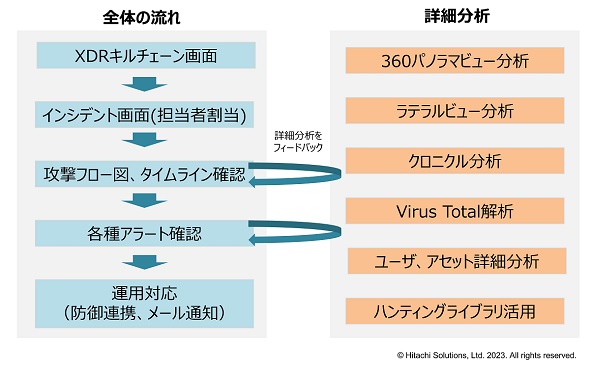

Stellar Cyberのもう一つの特徴は、サイバーキルチェーン(攻撃者が目的を達成するまでの活動を分類したもの)を瞬時に把握し、同じUIで各セキュリティ製品を操作して迅速に対処できる操作性の良さだ。

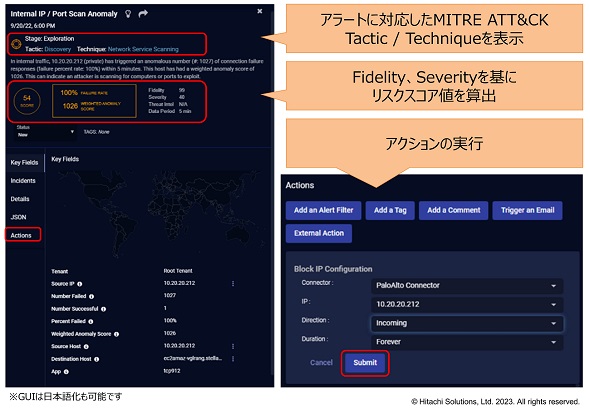

Stellar Cyberはサイバー攻撃対応に特化して、オペレーターが最短で対処できるようにUIも綿密に作り込まれている。ダッシュボードから各アラート情報の画面に遷移すると『どのようなテクニックで攻撃されているか』を確認でき、Stellar Cyberと連携する各種セキュリティ製品も同一UIで操作できる。個々のツールを開いて操作する手間がかからない。

技術検証したセキュリティプロダクト本部 セキュリティプロダクト第2部 第1グループ 技師の小澤智弘氏も「『攻撃と考えられる通信を止める』というシナリオで操作したとき、画面遷移一つ取っても効率良くオペレーションできるように作られていることを実感しました」とサイバー攻撃対応に特化したStellar Cyberの使い勝手を高く評価する。

各セキュリティ製品のログを丹念に見ていけば、確かに「どのIPアドレスからいつ不審な通信があったか」「特定の脆弱性を突いた攻撃と疑われる通信があったか否か」といった情報は得られる。だが、大量のログやアラートの中から疑わしい情報を拾い出して影響範囲を推定するには、相応のナレッジと経験が求められる。

Stellar Cyberは各種ログやアラートを基にサイバーキルチェーンをダッシュボードで可視化する機能を持つ。攻撃が初期段階なのか、最深部で目的達成間近なのか、横展開(ラテラルムーブメント)の試行中なのかといった状況をすぐに把握できる。注目すべきポイントとそのリスクがどの程度深刻かをリスクスコアとして提示するため、判断しやすい。

Stellar Cyberのアラート詳細画面。リスクの詳細とスコアに加え、このリスクに対するアクションを決めることができる。この図の例では、「Submit」を押せば問題のある通信を遮断する(出典:日立ソリューションズ提供資料)

Stellar Cyberのアラート詳細画面。リスクの詳細とスコアに加え、このリスクに対するアクションを決めることができる。この図の例では、「Submit」を押せば問題のある通信を遮断する(出典:日立ソリューションズ提供資料)リスク群の中からまず着手すべき問題がどれかといった順位付け(トリアージ)もダッシュボードで確認できる。トリアージは関連するログをAIで分析して絞り込んで判定する。

ログ監視だけであればSIEM(Security Information and Event Management)でも実現できるが、SIEMを基にStellar Cyberが提供する機能を実現するには、自力で相関分析ルールを作成してアラートをチューニングしなければならず、専門的な知識やチューニング工数が必要となる。初めからサイバー攻撃に特化して開発されたStellar Cyberであれば、そうした手間をかけずに統合的に解析し、サイバー攻撃を検出できる。

MSSP事業者や子会社のインシデント対応強化を急ぐ企業でも活用が期待されるStellar Cyber

Stellar Cyberのオペレーション効率の良さは、特に海外ではマネージドセキュリティサービスを提供するMSSP(Managed Security Service Provider)/SOC(Security Operation Center)事業者で評価されており、既に約30社が採用している。

解析と検知、対応だけでなく、得られた情報に基づいて内部に潜んでいる脅威を洗い出す「ハンティング」にも利用できること、特定のベンダーに縛られず多様なセキュリティ製品のログを取り込めること、マルチテナント、マルチティアに対応しておりテナントごとに運用できることもMSSP/SOC事業者からの評価が高いポイントだ。

こうした機能は、多くの子会社を抱える企業のセキュリティ対策にも有効だ。セキュリティ対策は子会社ごとに実施してきた企業も多い。ただし、昨今のサプライチェーン攻撃や子会社からの情報漏えい事故では最終製品の提供企業が矢面に立たされることも多く、社会的信用を損ないかねない問題となっている。グループ企業でのセキュリティ対策製品の統一が難しい場合も、Open XDRを掲げるStellar Cyberであれば各社のセキュリティ投資を無駄にせずに導入することも可能だろう。

地方や海外の拠点のインシデントは情報把握が難しく、対外的な情報開示の遅れにつながりやすい。情報開示の遅れは企業全体の信用に影響するだけに、MSSPなどの事業者だけでなく企業グループ全体で考えていくべき問題だ。

セキュリティ運用の形態は企業ごとに異なるため、ただツールを入れれば済むというものではない。日立ソリューションズは、導入に向けた概念実証(PoC)の支援をはじめ、チューニングに関するアドバイスやコンサルティングも含めた支援とともにStellar Cyberを提供する体制を整えている。Stellar Cyberを導入することでインシデント把握や初期対応のプロセスがどう効率化するか、ぜひ同社に問い合わせてほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2023年7月22日

日立ソリューションズ 高田 篤氏

日立ソリューションズ 高田 篤氏

日立ソリューションズ 小澤智弘氏

日立ソリューションズ 小澤智弘氏