リソース不足の企業が脅威に立ち向かう現実解 新しいSOCの姿とは:セキュリティ体制構築に悩んだときは

社内でセキュリティ担当者を確保できない場合はSOCの利用を検討すべきだ。だがSOCに丸投げするのは良くない。定期的な報告だけでは情報が不足し、攻撃を受けたときに判断が遅れてしまう。どうすればよいのだろうか。

サイバー攻撃は巧妙化・複雑化の一途をたどっている。本命の大企業に侵入するための足掛かりとして、セキュリティ対策が脆弱(ぜいじゃく)な取引先の中堅・中小企業や海外拠点を狙うサプライチェーン攻撃も増加傾向にある。

ランサムウェアやサプライチェーン攻撃などの脅威に対抗するためにはグループ全体でセキュリティを向上させる必要がある。だが、中堅・中小企業がセキュリティ人材を自前で確保・育成するのは困難だ。外部のSOC(セキュリティオペレーションセンター)サービスの利用も考慮すべきだが、SOCに「丸投げ」では運用の柔軟性を確保できず、十分な説明責任も果たせない。ではどうすべきか。

“可視化”と“ゼロトラストセキュリティ”を意識せよ

「攻撃者はセキュリティ対策が脆弱な部分を突いてくる。そのため『被害を必ず受ける』と考え、侵入されることを前提に『侵入されても被害を最小化する対策』を講じることが重要になる。だが、最大の問題点は企業が肝心の攻撃に気付いていないことだ」

こう指摘するのは神戸大学大学院の森井昌克氏(工学研究科 教授)だ。同氏はランサムウェア被害やサプライチェーン攻撃の実態を紹介するとともにサイバーレジリエンスの重要性を訴えた。

森井氏によると、セキュリティ対策の第一歩は現状の把握だ。所有する情報資産を洗い出して重要度をランク付けし、リスクを定量化する。そのためには「どこに」「どのような情報資産があるのか」を可視化し、「自社がどのくらいのリスクを抱えているのか」を客観的に評価しなければならない。

脅威を早期に検知してそれに対処する仕組みを整備して事業継続性を保つ「サイバーレジリエンス」を心掛けると同時に、全てのアクセスを信頼せず常に検証する「ゼロトラストセキュリティ」のアプローチを採ることも重要だ。

自社が放置した脆弱性が“踏み台”となって取引先に攻撃が及べば、これまで築き上げてきた信頼は一瞬で失われる。経営面のマイナスインパクトは計り知れず、事業破綻に陥ることも覚悟しなければならない。

こうした対策の一つとして、経済産業省は「サイバーセキュリティ経営ガイドライン Ver 3.0」を2023年3月に公開し、全ての企業が取り組まなければならない対策を指南している。森井氏は「セキュリティ対策は事業継続のための投資だ。経営者は『サイバーリスクは経営リスクだ』と認識することが重要だ」と強く訴えた。

顧客が求める外部SOCの“理想”と“現実”のギャップ

では、森井氏が推奨する“可視化”による評価を行い、“ゼロトラストセキュリティ”に取り組む企業が、リソース不足を克服してサイバーレジリエンスを実現するにはどうすればいいのか。

マクニカの正躰 弥一郎氏(課長)によると、セキュリティ対策の要がSOCとCSIRT(Computer Security Incident Response Team)だ。SOCはシステムやネットワークを定常監視して異常を検出し、インシデントを調査してレポートする役割を担う。CSIRTは発生したインシデントの隔離やシステムデータの復旧、フォレンジックといったレスポンスを実行するチームを指す。

SOCやCSIRTを運用するには、セキュリティ知識が豊富な人材の確保や24時間365日の運用体制構築が不可欠だ。こうした体制を自社で構築するのはハードルが高いため、リソースの豊富な大手企業や情報システム子会社を持つ一部の企業を除けば、外部のSOCサービスを利用する企業も多い。

そして近年、サイバー攻撃の高度化や、企業を取り巻くIT環境の変化に伴って増加するサプライチェーンリスクへの対応力強化、関係各所への説明責任などの課題意識が生まれ、外部SOCへの要望が変化している。「必要なログを自由に取り込みたい」「自社の環境に合わせた相関検知ルールを設定したい」「定期レポートよりもさらに詳細な情報が知りたい」といった新たなニーズが現れた。

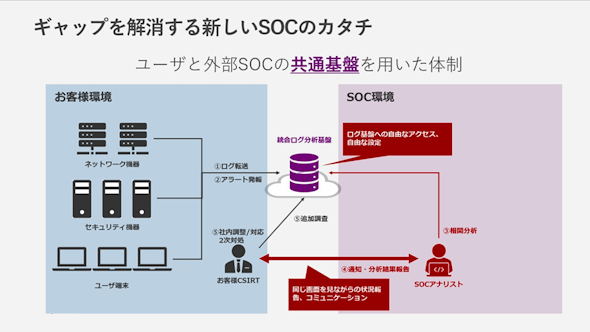

問題はこうしたニーズに現実が追い付いていないことだ。正躰氏は「外部SOCに求める理想と現実にギャップが生じている。中でも深刻なのが情報を扱える“粒度”だ。外部SOCの場合、SOCアナリスト以外がログ基盤にアクセスすることは制限している。そのためログを使った詳細な追加調査がそれ以外の技術者にはできないといったデメリットがある」と指摘した。同氏によると、その他にも図に示した理想と現実のギャップがある。

ギャップを解消する新しいSOCの形とは?

このギャップを解消する新たなSOCの形として正躰氏が推奨するのが、ユーザーと外部SOCの双方が自由にアクセスできる「統合ログ分析基盤」を用いる体制だ。ユーザーとSOCアナリストが共通の監視画面を見て状況を把握し、コミュニケーションを図る。正躰氏は「統合ログ分析基盤を用いることで、ユーザーはSOCアナリストに相談しながら独自の検知ルールやダッシュボードを設定できる」と語った。

この体制は、ユーザーが内部不正に関する独自の検知ルールを設定してCSIRTにアラートを上げるといった使い方もできる。両者が同じ画面を見て分析結果を精査するため、状況報告の納得感も高い。また、従来のSOCは脅威検知を目的としてセキュリティ製品からのアラートを収集して監視することが多いが、アクセスログやEDR(Endpoint Detection and Response)の端末ログ、「Active Directory」から得られる端末の認証ログといった調査用のログも取得して分析対象にすれば、同一基盤上で追加の詳細調査が可能だ。正躰氏は「これまでよりも網羅的に攻撃の流れを把握できるためSOCから顧客へのエスカレーション精度が向上し、運用効率を高められる」と説明した。

このようなSOCを導入すると、どのような変化が生まれるのか。

一つは統合ログ分析基盤の運用を自社で担うことで社内のセキュリティ人材育成につながることだ。セキュリティ製品が出力するログの意味を外部SOCのアナリストと一緒に確認することで知見を習得できれば、「追加調査が必要な部分はどこか」「どのようなプロセスで追加調査するか」を見極められるようになる。「アラート発生後の影響範囲を誰がどのように調査するのか」といった役割を整理して分担すれば、統合ログ分析基盤を活用するスキルや調査のノウハウが社内に蓄積される。

もう一つは、ソフトウェア群のバージョンアップやインフラのキャパシティー再検討など、顧客側の環境変化に応じて統合ログ分析基盤の運用とメンテナンスの負担が増えることだ。ただしマネージドサービスを利用すればこうした作業負担を低減できる。

なお、マクニカは統合ログ分析基盤の運用代行サービスを提供している。マクニカのエンジニアが顧客の指示と要望を聞いてダッシュボード作成や設定変更などを支援する。正躰氏は「ログの調査、分析などインシデント対応に必要なスキルは自社で蓄積する必要があるが、統合ログ分析基盤の自社運用に不安がある企業は、こうした支援サービスを活用するのも一案だ」とアドバイスした。

高度化するサイバー脅威に「データセントリック」が有用な理由

新たなSOC体制の構築にはどのソリューションを利用するかも重要なポイントだ。Splunk Services Japan(以下、Splunk)の宮本 ゆりか氏(セキュリティアドバイザー)は「レジリエンスを実現する鍵はデータだ」と語る。同社の製品群に一貫しているのは、多種多様なデータソースからの情報を集約、分析、可視化する「データセントリック」な機能を提供することだ。宮本氏はデータを統合する重要性について次のように訴えた。

「サイバーレジリエンス戦略はセキュリティチームだけで考えるものではない。ITチームやDevOpsチームをはじめ、関係する全てのチームがコラボレーションしながら企業全体で取り組む必要がある。そのためには可能な限りデータを統合し、必要なときに、必要な人が、必要なデータにアクセスできる環境の構築が重要だ」(宮本氏)

セキュリティツールやデータがサイロ化してしまったり、データをプラットフォームに取り込む際に特定部門の判断で取捨選択してしまったりすると、緊急時の分析に必要なデータが得られない。こうした事態を避けるためにも、全データを一元管理するデータセントリックなアプローチが重要だ。宮本氏は「最新の脅威に対抗する『TDIR(Threat:脅威、Detection:検出、Investigation:調査、Response:対応)』を実現するという観点からも、データセントリックな最新のSOCを導入するメリットは大きい」と説明した。

TDIRを実現する要素として重要なのが「分析」と「脅威インテリジェンス管理」だ。Splunkは分析に機械学習を含めたAI(人工知能)を使用し、過去のパターンから攻撃者の行動を分析して未知の脅威を予測している。さらに複数の脅威インテリジェンスをキュレーションして対応の優先順位を付けたり、プレイブックを活用して反復的な作業を自動化したりする機能も提供している。これらの機能によって最新の攻撃に対しても常に状況を把握し、先手を打って対応できるという。

単一画面から全てのセキュリティ対策機能を管理する

Splunkが目指す最新SOCの中核を担うのが、SIEM(Security Information and Event Management)とSOAR(Security Orchestration, Automation and Response)を統合する「Splunk Mission Control」だ。SOC運用に単一ワークスペースを提供するアプリケーションで、脅威インテリジェンスやインシデントレスポンス、自動化、オーケストレーションといったセキュリティ対策機能を統合し、単一のアプリケーションで管理する。アナリストは一つの画面にアクセスするだけで検知から対応までの一連のワークフローを実現できる。

宮本氏は「データセントリック環境でSplunk Mission Controlを活用すれば、異なるチームが単一のプラットフォームを介して共同作業でき、チーム内のコミュニケーションと協力体制も強化できる。複雑なセキュリティ状況や攻撃トレンドの全体像を一目で把握できるので、脅威やインシデントへの対応速度が大幅に向上する」とメリットを強調した。

Splunk製品で特徴的なのが、他のセキュリティソリューションとの連携性の良さだ。Splunkは2800以上のアプリケーションやアドオンツールをアプリストアで提供し、エコシステムを強化している。日本ではパートナーやユーザーコミュニティーの活動も活発で、運用ノウハウが十分に提供されていることも強みだ。

セキュリティ人材を確保・育成できず、現行の外部SOC体制にも限界を感じている中堅・中小企業にとって、セキュリティ製品のユーザーコミュニティーや外部SOCと共に共通基盤を運用する体制はサイバーレジリエンスを実現する画期的な手段だと言える。

こうした新たなSOCを構築する際は統合ログ分析基盤にSplunk製品を用いるマクニカの技術支援を賢く活用するとよいだろう。森井氏が指摘するように、サイバーレジリエンス戦略は企業全体の事業継続計画であり経営戦略だ。サプライチェーン統制の観点からも新たなSOC運用の在り方を早急に検討してほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社マクニカ、Splunk Services Japan合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2023年8月3日

神戸大学大学院の森井昌克氏

神戸大学大学院の森井昌克氏 マクニカの正躰 弥一郎氏

マクニカの正躰 弥一郎氏

Splunkの宮本 ゆりか氏

Splunkの宮本 ゆりか氏