ITセキュリティ担当者が知るべきOTセキュリティの真実:IT×OTセキュリティはなぜ難しいか

「つながる」がデジタルビジネスの重要キーワードになってきた。だが、この状況にセキュリティ対策が十分に追い付いていない。IT領域の方法論では対処できない課題はどう解消すべきだろうか。

本記事のアンケートにご協力をお願いします。記事を読んだ上でご回答ください。

※途中で締め切ることがあります。

「つながる」がもたらすサイバーセキュリティ対策の難題

ITシステムのみならず、工場やプラント、ビルなどの制御機器やシステムといったOT(Operational Technology)領域に対するサイバー攻撃が激しさを増している。製造業の生産設備がランサムウェア攻撃を受けて操業停止に追い込まれたり、医療機関の社内システムがリモートアクセス装置の脆弱(ぜいじゃく)性を突かれて電子カルテが使えなくなったりと、市民の社会生活を脅かすほどの脅威になっている。

金融機関などのシビアでミッションクリティカルなシステムのセキュリティに強く、OT領域のセキュリティ対策も数多く手掛ける三菱電機インフォメーションネットワーク(以下、MINDと表記)でマネージドセキュリティサービス事業を指揮する山村竜也氏は、「従来、ITとOTは全く別物として管理されてきました。ところがデジタルトランスフォーメーション(DX)やAI(人工知能)技術の取り組みが進む中で両者がネットワークでつながり始めたことで、両者のギャップが攻撃者に狙われるようになってきました」と話す。

OT領域では、通信プロトコルや開発言語、運用環境などがITシステムとは大きく異なるため、IT領域で培ってきたセキュリティ対策の知見やノウハウが通用しないことが多い。今まで構内ネットワークに閉じていたOTシステムの中には、脆弱性対策が不十分であったり不正アクセスに無防備な状態であったりするものもある。それにもかかわらず、製造の現場には設計図や技術情報など、機密情報が多数保存されている。

「情報システム部門やセキュリティ部門が管轄しない機器も多く残されており、オフィスPCのように一元的な資産管理もままならず、リスク評価ができていないことも珍しくありません」(山村氏)

ITとOTではセキュリティに対する意識や文化が異なる点も問題を難しくしているという。製造業の現場でOT領域のシステムを企画していた経験があるMINDの濱田慶一氏は、こう明かす。

「OTシステムはもともと外部から隔離された環境で動作する前提だったため、長い間インターネットを起点にするサイバー攻撃とは無関係でした。現場としては生産を止めないことが何よりも重要ですし、セキュリティ対策は時としてその生産効率を妨げる邪魔なもののように感じられることもあります。IT部門のセキュリティ担当者と良い関係性を築けるほどの相互理解ができていない組織もあり得ます」(濱田氏)

シビアな環境でセキュリティ事業を推進

MINDはICT全般(クラウド・プラットフォーム、ネットワーク、セキュリティ、アプリケーション)を取り扱う三菱電機グループの企業だ。

セキュリティ部門は金融機関向けのセキュリティサービスを源流とする。インシデントが発生したら定められた時間内に問題に対処し、監督機関に厳密な報告を求められる金融機関のセキュリティ要件に対応する技術力を武器に、グループ企業のオフィスセキュリティからOTセキュリティまで、広く担ってきた。

現在はネットワークセキュリティ診断をはじめとして、多岐にわたるサービスを展開している。ネットワークとセキュリティ、OTのそれぞれに強い技術者を抱えていることが強みだ。

前述したような「つながる」を前提としたシステムやサービスが続々登場してプレイヤーが拡大し、OT領域のリスクが高まる中、MINDが注力する領域の一つが、産業向けのセキュリティだ。

IT領域と同じセキュリティガバナンスを強制しても、十分な効果を発揮できない

実績あるITセキュリティ製品を導入してもOT環境を同様に保護することは難しい。OT領域への攻撃はどのように行われるのか。MINDでセキュリティサービスの開発などに携わる東内善則氏は、こう説明する。

「標的型メールを使って従業員のPCをマルウェアに感染させて内部ネットワークに侵入することをきっかけとすることが一般的です。内部ネットワークを経由して生産ラインなどで使用する機器の情報やID管理サーバに保存された管理者権限情報を収集しながら、感染を広げていきます。その上で、重要データが保存されているファイルサーバやデータベースを見つけ出し、設計データや機密データ、取引先情報、個人情報などを盗み出すのです」(東内氏)

こうした攻撃はIT領域ではよく見られる手口であり、ITシステムにおいては対策が進んだ。例えば、標的型メールを速やかに検知してブロックしたり侵入者が外部から操作するためのC&C(コマンド&コントロール)サーバとの通信をブロックしたりする仕組みがある。侵入されてしまった後でも、ネットワークの横方向に感染を拡散するラテラルムーブメントを検知したり、管理者権限が奪われないようにしたりして、なりすましを防ぐ仕組みやソリューションなどがある。

ただ、攻撃は日々進化していることに加え、企業が利用するアプリケーションも日々変化している。特に、ITとOTのつなぎの部分は、管理が行き届かない箇所が生まれやすくなっている。山村氏はこう話す。

「近年のIoTやAIなどの取り組みで利用されるアプリケーションは、エンドツーエンドで通信を暗号化しています。社内データを社外のクラウド環境とつなぐ際にも外部からは読み取れません。しかし、侵入され、正規ユーザーになりすましてファイルサーバやデータベースを操作されてしまうと、アプリケーション間の通信が暗号化されていても、攻撃は防げません。逆に、暗号化されているため、情報システム部門の監視システムの検知をかいくぐりやすくなります」

OT領域に特有の業務に対しては、ITセキュリティのセオリーや対策製品では対応できないこともある。「オフィスのように単純にPCやUSBの持ち込みを禁止することは対策になりません」と濱田氏は指摘する。

「製造機器の保守では保守業者がPCやUSBメモリなどを工場内に持ち込んで作業することが一般的です。これを禁止してしまうと生産現場が止まってしまう。持ち込むことを前提とした対策を議論する必要があります」

ソリューションだけでなく、現場に寄り添って地道に取り組んでいく姿勢が必要

セキュリティ対策を実施する段階で、現場と情報システム部門との間で衝突が起こるケースもある。

「ラインの構成、システムの挙動が変わるリスクがあるセキュリティ製品はできるだけ入れたくないのが現場の本音です。もちろん、セキュリティ事故が起こればビジネスが止まるのですから、セキュリティをビジネスと相反するものでなく、同じものとして考えていくべきです。現場に入り込んで、こうしたセキュリティの考え方を訴え、説得していく作業は情報システム部門やセキュリティ部門にとって大変な苦労を伴うものです」(濱田氏)

では、どのようにOT領域のセキュリティ対策に取り組んでいけばよいのか。東内氏は「まず技術面では大きく分けて4つのポイントがある」と語る。

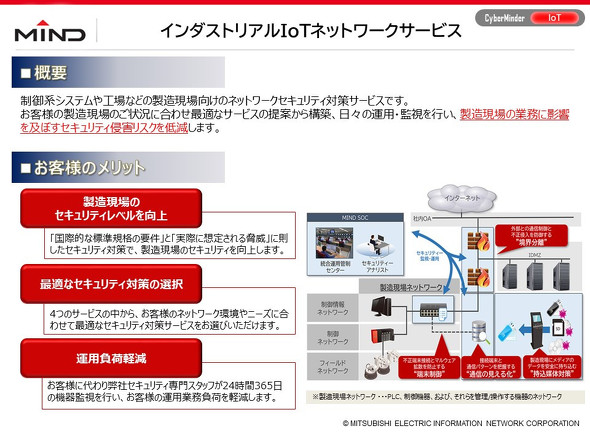

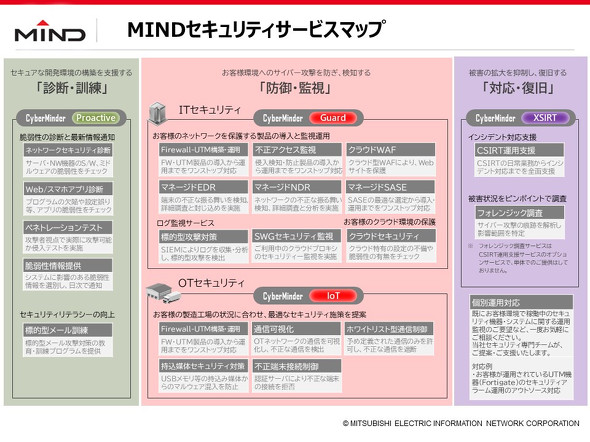

1つ目は境界分離だ。OTシステムのネットワーク環境においては、DMZ(非武装地帯)の設置も一般的ではない。そこで、製造現場ネットワークと外部ネットワークの境界で通信を制御し、不正侵入を防御する必要がある。2つ目は通信の見える化だ。製造現場ネットワークに接続されている資産と流れる通信パターンを可視化し、異常な通信を検知する。3つ目は端末制御だ。製造現場ネットワークに不正端末が接続されるのを防止し、侵入したウイルスがネットワーク内で拡散することを防ぐ。4つ目はPCやUSBなどの持ち込み媒体対策だ。保守作業などで外部から持ち込むUSBメモリなどの可搬媒体のウイルスチェックを実施する。多数の取引業者が出入りする製造現場でこれをスムーズに実施するため、MINDは誰でも扱えるキオスク型のチェック端末でそれを実現する。

次に重要なのが取り組みの体制だ。現場の抵抗感を和らげながら、セキュリティ対策がビジネスメリットにつながることを丁寧に説明することが重要だ。

「マルウェアが原因でラインが停止するといった事態が防げる。セキュリティ製品を導入しても運用業務の負荷は増えず、むしろ外部のセキュリティ運用センター(SOC)などを活用することで負荷が軽減する。制御機器を資産としてITシステムと統合して管理できるので、日々進化する脅威にも効果的に対策できるようになる。以上のようなことを、現場の視点に立って丁寧に対話することが重要です。必要な箇所、必要なデータを見極め、現場に寄り添って地道に取り組む姿勢が求められます」(濱田氏)

20年の経験を生かしてNIST CSFのセキュリティサイクル全体をワンストップで支援

MINDは、こうした制御系システムや製造現場向けのセキュリティ対策サービス「インダストリアルIoTネットワークセキュリティーサービス CyberMinder IoT」を提供している

「MINDは、製造現場ネットワークに対する知見とノウハウを持っています。また、より高いセキュリティ基準が求められる金融機関のお客さまも多くいらっしゃいます。そうしたIT/OT領域で培ってきたさまざまな経験を基に提供するのがCyberMinder IoTです。工場向けセキュリティサービスは比較的早い時期から取り組んできたものであり、すでに多くのお客さまに利用されて実績を積んでいます」(濱田氏)

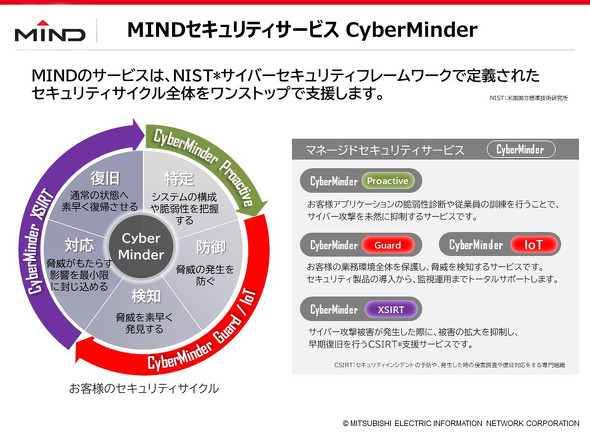

MINDは、他にもさまざまなセキュリティサービスを提供している。サービス全体の特徴は、NIST(米国立標準技術研究所)の「サイバーセキュリティフレームワーク(CSF)」で定義されたセキュリティサイクル全体をワンストップで支援できることにある。NIST CSFは、サイバー攻撃のパターンを「特定」「防御」「検知」「対応」「復旧」に分け、それぞれにおいてどのような取り組むべきかを示している。MINDは、これらに対応するマネージドセキュリティサービス「CyberMinder」を展開している。

「『IoT』以外に『Proactive』『Guard』『XSIRT』をテーマにしたサービスを提供しています。Proactiveはお客さまのアプリケーションの脆弱性診断や従業員の訓練を行うことで、サイバー攻撃を未然に抑制します。Guardはお客さまの業務環境全体を保護して脅威を検知します。セキュリティ製品の導入から監視運用まで、トータルサポートします。XSIRTはサイバー攻撃被害が発生した際に被害の拡大を抑制し、早期復旧を行うCSIRT支援サービスを提供します」(山村氏)

MINDがセキュリティ事業を開始したのは1998年で、2006年にはいち早くSOCサービスを開始している。2022年にはMINDサイバーフュージョンセンター(CFC)を開設し、顧客をトータルに支援する体制を整備した。

山村氏によると、セキュリティサービスで最も心掛けているのは、顧客に寄り添うことだという。

「現場に入ってお客さまの課題や悩みを直接聞き、現場に即した対応をすることを心掛けています。それができるのも三菱電機グループとして製造現場の知見があること、金融機関など社会インフラ企業向けにセキュリティサービスを20年以上にわたって提供してきた経験があるからです」

AIやIoT、DXの取り組みが進む中、現場のセキュリティ対策は急務の課題だ。MINDの現場に寄り添った支援が顧客にとって大きな力になる。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:三菱電機インフォメーションネットワーク株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2024年3月27日

山村竜也氏

山村竜也氏 濱田慶一氏

濱田慶一氏

東内善則氏

東内善則氏