サイバーレジリエンスの本質を解き明かせ 須藤あどみん氏が語る5つの実践ポイント:バズワードに踊らされない

最近“サイバーレジリエンス”という言葉を聞く機会が多くなったが、イマイチ意味を理解できていない方もいるはずだ。クラウドネイティブのバーチャル情シスである須藤あどみん氏がこのバズワードを解説し、その本質に切り込んだ。

サイバーセキュリティの世界では次から次へと「バズワード」が登場するが、大事なのは言葉に踊らされずバズワードの本質を見抜き、その考え方に基づいた対策を推進することだ。

では最近注目される“サイバーレジリエンス”とは一体どういった考え方であり、具体的に何をすればいいのか。NTTコミュニケーションズ(以下、NTT Com)の城 征司氏(ソリューションサービス部 担当部長 CISSP)と、クラウドネイティブの須藤あどみん氏(バーチャル情シス)が語り合った。

“サイバーレジリエンス”って一体何? 須藤あどみんが切り込む

城 征司氏(以下、城氏): 最近よく聞く“サイバーレジリエンス”とは一体どういった考え方で、なぜ注目されているのでしょうか。

須藤あどみん氏(以下、あどみん氏): 本来の“レジリエンス”は「回復力」「復元力」「耐久力」「再起力」「弾力」がある状態のことを指します。これをサイバー空間に当てはめたものが“サイバーレジリエンス”です。

サイバーレジリエンスは、米国立標準技術研究所(NIST)のドキュメント「SP800-160 Vol.2:Developing Cyber-Resilient Systems: A Systems Security Engineering Approach」(以下、NIST SP800-160)で取り上げられて注目されました。この考え方の根底には、自然災害や国家規模のサイバー攻撃といったリスクが顕在化した場合に速やかに元の状態に戻し、ビジネスを継続できる「事後対応」があります。

ただ、いくら元の状態に戻してもそもそもサイバーセキュリティの基礎ができていなければ再び被害に遭うだけです。そのため、言葉にあまり振り回されずサイバーセキュリティを再考するきっかけとして捉えましょう。

城氏: 「事後対応」という言葉が出てきましたが、具体的には何を指すのでしょうか。

あどみん氏: よく挙がるのはSIEMやSOARといった製品の導入ですね。しかし「何のためにどんなログを取るのか」「どう対応するのか」を事前に定めなければ、レジリエンスにはたどり着けません。複数のセキュリティ対策を十分に講じた上で、それでも何かが起こったときのためにサイバーレジリエンスがあります。

城氏: あどみんさんが言うように、“サイバーレジリエンス”はこれまでのセキュリティのバズワードと比べると事後対応に焦点を当てた考え方です。ただ私としては、インシデントに対する事前対応も含んだ包括的な概念だと考えています。この辺は少し解釈が異なりますね。

城氏: ただ本質的に私とあどみんさんは同じことを言っていると思っていて、インシデントからの回復といった事後対応を実践するには、事前準備が非常に重要です。これが不十分だと多くのサイバー攻撃を成功させてしまうので、事後対策が追い付きません。サイバーレジリエンスは事前対策を前提に、“万が一の際にも事後対策できちんと復旧しよう”というアプローチだと思います。

あどみん氏: 事前対策をせず事後対応だけに頼っていてもうまくいかないのは、普段からきちんと歯磨きをせずに、歯が痛み出して眠れなくなってから慌てて歯医者に駆け込むのと似ているかも……。

“普通のことしか言ってない!” サイバーレジリエンス実践のポイント

城氏: サイバーレジリエンス実践のポイントを教えてください。

あどみん氏: NIST SP800-160を参照すると以下の5つがポイントになります。

1つ目は「共通の重要な資産に焦点を当てる」ことです。全ての資産を守るのは困難なので、組織にとっての重要度や攻撃者にとっての価値などから「何が重要なのか」「どれを守るべきなのか」を多角的に分析しましょう。

あどみん氏: 2つ目は「俊敏性と適応性を持つ」ことです。インフラやシステムを機能やコンポーネント単位で疎結合し、再構成を前提とした設計にすることで、脆弱(ぜいじゃく)性に素早く対応して新たな攻撃に適応できます。

3つ目は「攻撃表面を縮小する」ことです。多層防御や最小権限の原則、最小機能の原則、アクセスできる期間の制限、コンポーネントの疎結合化などで攻撃表面を縮小しましょう。インターネットに露出している面だけでなく、開発環境やメンテナンス環境も含めて対処が必要です。

4つ目は「侵害を想定する」ことです。最近は攻撃者が長期間、システムに潜伏するケースもあります。攻撃がどのように拡大するかを想定しつつ、信頼できないシステムを動かし続けるリスクやシステム停止によるビジネスへの影響を算出しましょう。

5つ目は「敵の進化を想定する」ことです。サイバーセキュリティは常に“攻撃者優位”です。攻撃者が戦術や技術、手順を見直して進化し続けることを想定し、ペネトレーションテストやレッドチーム演習といった実践的な対策を講じておきましょう。攻撃者に関する日々の情報収集も大事です。

以上5つのポイントを挙げましたが、結局は“普通のこと”しか言っていません。“サイバーレジリエンス”と聞くと「何か新しい対策が必要なのか、何か製品を買わなくてはダメなのか」と身構えるかもしれません。実際は、基本的なセキュリティ対策を積み重ねて、その上で被害を最小限に押さえ込む仕組みを整えればいいだけです。

ただし“普通”や“シンプル”と“簡単”は違います。むしろ普通にやることやシンプルに作ることの方が大変で、自社だけで実現するのは難しいかもしれません。

変化に適応した対策を実現まで後押しする NTT Comのセキュリティ支援事例

あどみん氏: 逆に質問ですが、サイバーレジリエンスの実践を支援する上でのNTT Comの強みとは何でしょうか。

城氏: 失敗経験も含めた多くの場数を踏み、豊富なノウハウや事例を持っていることです。さまざまな顧客に最適な対策を提案でき、ゴールに早くたどり着けるようにセキュリティ環境構築のお手伝いができます。参考に2つの事例を紹介しましょう。

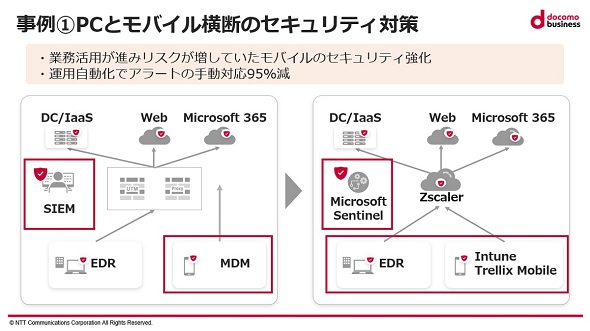

1つ目は従業員数約1万人の製造業の事例です。同社は、以前からPCのセキュリティ対策はしっかりと講じており、インターネットに接続する際にはオンプレミスに導入したプロキシとUTMを経由し、社外からアクセスする際はSSL-VPN経由で社内に入ってから、プロキシ経由で外部に出る構成を採用していました。

あどみん氏: よくある構成ですね。

城氏: 近年はコロナ禍の影響もあり、スマホやタブレットといったモバイル端末を積極的に活用し、「Microsoft 365」のようなSaaSでデータをやりとりする場面が増えてきました。しかし問題はこのモバイル端末のセキュリティ対策です。同社では簡易的なMDMサービスによる紛失管理しかできていませんでした。この他にSIEMを導入していましたが、プロキシやUTMから大量のログが出力された結果、分析に工数が掛かっていました。

そこでオンプレミスのインターネットゲートウェイをSASE製品の「Zscaler」に移行し、PCとモバイル端末のアクセスは必ずここを経由するように通信経路を変更しました。MDMは「Microsoft Intune」に切り替え、業務データがプライベートの端末に転送されないように制御しています。この他、Trellixのモバイル脅威対策製品を導入しています。

ログ管理についてはSIEM製品を「Microsoft Sentinel」(以下、Sentinel)に置き換えて、アラートの絞り込みやインシデント検知後の対処を自動化しました。この結果、EDRから発生したアラートの95%は、人手を介さず自動で対処できるようになりました。

あどみん氏: Sentinelの導入は高い技術レベルが要求されます。

城氏: NTT Comは数年にわたってSentinelを運用しており、そこで蓄積した分析ロジックや検知後のプレイブックなどのノウハウがありました。これらを提供することでスムーズに導入が進み、運用面でも効果が出ています。

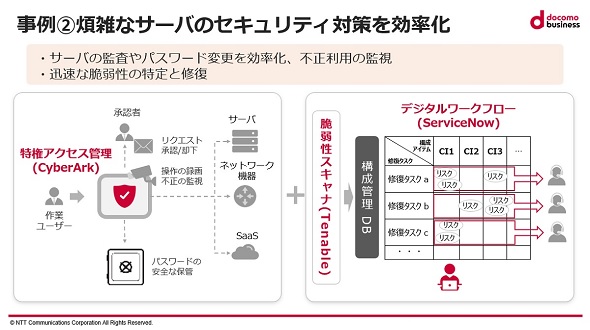

2つ目は従業員数約2000人規模のサービス業の事例です。こちらもPCのセキュリティ対策は十分だったのですが、特権ID管理や脆弱性対応といったサーバ管理は不十分で、各システムの管理者に運用が委ねられているなど一定水準の確保が困難でした。

あどみん氏: 「サーバ管理にまで手が回らない」というのはよくある話です。この状況をどう改善したのでしょうか。

城氏: こちらの顧客には、特権ID管理システム「CyberArk」をマネージドサービスとして提供しました。Windows系OSにおける「Administrator」やUNIX系OSにおける「root」といった特権IDを使う際は、必ずCyberArkを踏み台にして上長などの承認を経ることを義務付けました。

この他、特権ID利用時の操作内容を全て録画し、不正な操作をしていないかどうか監視できるようにしました。特権IDのパスワードはCyberArkが保持しているため、ユーザーによる外部漏えいリスクも低減できますし、必要に応じてシステム側で更新することも可能です。

脆弱性管理については、脆弱性診断ツール「Tenable」とデジタルワークフロー「ServiceNow」を導入しました。Tenableで脆弱性を検知すると資産の重要度やアラートレベルに応じて担当者や期限をアサインし、ServiceNowで対応状況を管理するようにしました。これによって未処理のタスクが放置されることもなくなりました。

あどみん氏: 企業規模やセキュリティ対策の現状に合わせて最適な製品を導入してくれるのはうれしいですね。個人的には特権ID管理だけでなく、個人情報の扱いに留意してクレジットカード運用のセキュリティ基準「PCI DSS」にも準拠できるという意味で、CyberArkはお薦めです。

これらの事例では事前対応にフォーカスした対策を支援していましたが、事後対応については何かサービスはありますか。

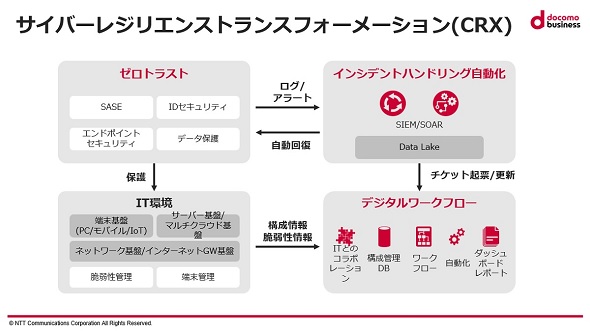

城氏: 「サイバーレジリエンストランスフォーメーション」(以下、CRX)というサービスを展開しています。

CRXは、ゼロトラストによるセキュリティ強化、運用自動化による迅速なインシデントハンドリング、デジタルワークフローによる属人対応の解消という3つのポイントを軸に、顧客のサイバーレジリエンス強化をお手伝いします。顧客が対処すべきリスクや予算は当然異なるため、「どこを強化すべきか」を一緒に考えるところから始め、優先順位の高いリスクを軽減する対策の導入から提案まで支援します。サイバーレジリエンスの強化を通じて顧客の業務変革を促すことがこのサービスの目的です。

今までのやり方を変える必要はないが、変えるべきところは変えよう

城氏: 最後にまとめのコメントをお願いします。

あどみん氏: “サイバーレジリエンス”は、今までの環境や製品を捨てて何か新しいセキュリティ対策に取り組まなければならないと思われがちですが、実際には今までのセキュリティを積み上げた先にあるものです。

ガラッとやり方を変える必要はありません。NTT Comさんやクラウドネイティブのような専門家を利用して、コストや難易度を下げつつ、どうしていくかを一緒に考えていきましょう。

城氏: セキュリティを積み重ねるといっても、現行踏襲するだけでは環境の変化から目をそらしてしまうことになります。過去の対策を大事にしつつ、変革すべきところはしっかりと変革することが重要です。当社とクラウドネイティブさんにそのお手伝いをさせてください。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:NTTコミュニケーションズ株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2024年4月15日

NTT Comの城 征司氏(ソリューションサービス部 担当部長 CISSP)

NTT Comの城 征司氏(ソリューションサービス部 担当部長 CISSP) クラウドネイティブの須藤あどみん氏(バーチャル情シス)

クラウドネイティブの須藤あどみん氏(バーチャル情シス)