標的型攻撃メール訓練が「やって終わり」になっていない? 実効性を上げるコツとは

電子メール経由で企業への侵入を狙う標的型攻撃は、「人」あるいは「運用」の脆弱(ぜいじゃく)性を突いてくる。従業員のITリテラシーやセキュリティ意識を高く維持する以外に防ぐ方法がないのが実情だ。そのために行う標的型攻撃メール訓練を「やって終わり」にせず、実効性のある取り組みにするポイントを紹介する。

ランサムウェアを含むマルウェア攻撃が巧妙化し、被害が増加の一途をたどっている。攻撃の多くは電子メールを経由するものが多く、個人のセキュリティ意識の隙を突いたものから特定の企業や団体を狙った標的型攻撃まで、手法はさまざまだ。

特に注意が必要なのは標的型攻撃だ。電子メールに記載されたURLや添付ファイルを足掛かりに企業の社内システムに侵入して機密情報などを窃取したり、データを暗号化して復旧と引き換えに身代金を要求したりする。被害が自社だけで済むならまだいいが、盗んだ情報を基に別の企業に攻撃を仕掛けるなど二次的な攻撃に発展するケースもある。取引先などにまで被害が及ぶリスクがある。

電子メール経由の標的型攻撃は、システムの脆弱性ではなく「人」あるいは「運用」の脆弱性を突いてくる。そのため、従業員のITリテラシーやセキュリティ意識を高く維持することが非常に重要だ。その手段として「標的型攻撃メール訓練」があるが、漫然と実施していると“よくある課題”に陥ってしまう。

効果的な標的型攻撃メール訓練の取り組み方とはどのようなものか。純国産のセキュリティツールを手掛けるHENNGEに、企業ができる対策を聞いた。

標的型攻撃メール訓練にある2つの課題

標的型攻撃メール訓練には、「訓練で実施したプロセス・運用が定着しない」「訓練が成果につながらない」という2つの課題があると話すのはHENNGEの稲垣 美菜子氏(Product Planning & Research Division)だ。

訓練で実施したプロセス・運用が定着しない

定期的に訓練をしているにもかかわらず、いざ不審な電子メールに遭遇しても報告経路や報告手段が守られないケースがある。考えられる理由としては、「添付ファイルをクリックしたことを報告したら怒られるのではないか」といった報告に対する心理的なハードルや、「報告する気はあるけど、マニュアルがどこにあるか分からない」などと報告する手間を惜しんで実行しないという行動面のハードルがある。

心理的なハードルを下げるためには、たとえ添付ファイルやURLをクリックしてしまったとしても責めず、報告したという行為を称賛する文化を醸成することが重要だ。

行動面のハードルを下げるには、報告経路を分かりやすい動線にしたり報告マニュアルをイントラネットやグループウェアの目立つ場所に配置したりして、「思い出しコスト」を削減することが有効だ。報告フローを頻繁に変更しないなどの工夫も欠かせない。

訓練が成果につながらない

訓練の成果が表れない場合は、訓練の軸がぶれており、結果に対する解像度が低いために改善できず、実践で通用しないというケースが多い。ここでいう「解像度が低い」とは、成果の尺度を「クリック率」のみに求めてしまっていることをいう。「怪しい添付ファイルやURLをクリックしなかったから問題ない」と捉えるだけでは有効な対策につながらない。

訓練のときにクリックしなかったのは、たまたまクリックしなかっただけかもしれない。怪しいと判断してクリックしない人、あまり分かっていないからクリックしない人、そもそもメールを見ていなかった人などがいるかもしれない。つまり、クリック率が低いからといって安心してはいけないということだ。クリックしなかった本当の理由を把握していないと、「大丈夫だと思っていたのに、インシデントを起こしてしまった」となるリスクを免れない。

訓練の結果に対する解像度を上げるには、軸を増やすことだ。稲垣氏は、クリック率だけではなく「報告率」にも着目することを推奨する。標的型攻撃メールが来たことを報告した/報告しなかったという尺度で従業員の行動をチェックするのだ。

「報告の本質は被害を最小限に抑えることにあります。不審なメールを従業員が素早く報告すれば、管理者が全社に注意喚起できるので組織全体の防御力を高められます。不審なメールの添付ファイルを開いてしまった場合でも、即座に報告すればマルウェアの感染が広がる前に調査、対処できます。こうした報告の意義を理解したうえで、報告を習慣付ける方法の一つとしてメール訓練での報告率の計測が重要であるとご理解いただきたいです」

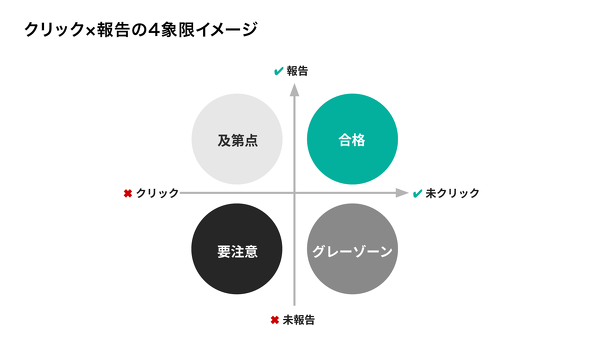

クリックと報告の二軸で訓練結果を捉えることで、訓練対象者を次のように分類できる。

- クリックしなかった/報告した人:不審なメールに気付いたから合格

- クリックした/報告した人:後で危険に気付いたから及第点

- クリックした/報告しなかった人:標的型攻撃メールであることに全く気付いていない要注意層

- クリックしなかった/報告しなかった人:標的型攻撃メールが来たことに気付いているか分からないグレーゾーン層

要注意層を重点教育することはもちろんだ。その上で標的型攻撃メール訓練の効果を高めるには、リスクを計ることが難しいグレーンゾーン層を縮小化することがカギを握る。グレーゾーン層の人にヒアリングを実施して、なぜそうした行動に至ったのかを明らかにすることが重要だ。その結果、「報告が面倒だった」「報告の仕方が分からなかった」という理由なら改善策を講じられるし、「メールに気付かなかった」という理由なら再訓練などの手を打てる。

手軽に、何度でも標的型攻撃メール訓練ができるSaaS「Tadrill」登場

HENNGEは企業のセキュリティ対策を強化するオールインワンのセキュリティサービス「HENNGE One」を提供している。同社は、標的型攻撃メール訓練サービス「Tadrill」(タドリル)の提供を2024年7月に開始した。HENNGE Oneの「Cybersecurity Edition」に含まれており、「HENNGE One Pro」を契約している企業は追加料金なしで使える。

HENNGE Oneは、どこからでもクラウドサービスを効率的に利用できるように設計されており、シングルサインオンやマルチファクター認証、アクセス管理などさまざまな機能がある。情報漏えい防止のためのデータ損失防止機能「Data Loss Prevention」なども提供しており、企業が直面するさまざまなセキュリティ課題に対応している。Tadrillもそうしたセキュリティ機能の一つに組み込まれたというわけだ。

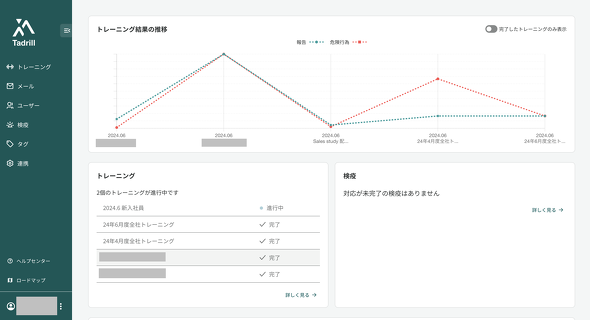

Tadrillには2つの機能がある。訓練メールの配布機能「Tadrill training」と、従業員からの報告を受ける機能「Tadrill alert」だ。これらにより、継続的かつ実践的なメール訓練を自社で完結させることができ、報告というフローを定着させることで企業のセキュリティレベル向上を実現する。

Tadrill trainingで訓練メールを配信 難易度別のテンプレートが充実

Tadrill trainingには、HENNGEの知見を集約した訓練メールのテンプレートが用意されている。ITツールの認証メールを模したものや人事部からのお知らせを装ったスタンダードなものから、国際スポーツ大会など旬の話題を悪用したものまで多種多様。2024年7月時点で40種類以上あり、随時追加されている。訓練対象者のITリテラシーに合わせて難易度も選択できる。

「メール」「トレーニング」「訓練対象者」というカテゴリー分けに対応した「タグ機能」を使えば、「クリックしてしまった訓練対象者に別のメールを送る」といった再訓練がしやすくなる。「再訓練」というタグを作って管理すれば、横断的な施策を簡単に実現可能だ。

「Tadrillは配信メールの数や訓練回数に上限はありません。配信予約機能を使えば、『四半期ごと』など定期的な訓練を設定可能です。従来は訓練の設計や文面の作成に時間がかかっていましたが、その手間を削減できます」

Tadrill alertで訓練結果を管理 クリック率×報告率で可視化

Tadrill alertは、「Gmail」や「Outlook」に「報告ボタン」を実装できるアドオンを提供している。不審な電子メールを発見したら、Gmailなどの画面にあるボタンをクリックするだけで報告が完了する。

訓練結果や報告内容はダッシュボードで一元管理できる。従業員ごとの結果を確認したり、クリック率や報告率をグラフで把握したりすることが可能だ。クリック率と報告率でエンドユーザーを四象限にマッピングするビジュアライズ機能も実装している。集計結果のCSVダウンロード機能もあるので、従業員のマスターデータと組み合わせて管理するなどに役立つ。

「訓練=手間がかかる」というイメージを払拭 Tadrillのポイントは

Tadrillは、企業にも従業員にも大きなメリットがあると稲垣氏は語る。

「企業にとって最大のメリットは、標的型攻撃メール訓練を内製化できることです。訓練のたびに外部の会社に依頼するのと違って、訓練を定期的に実施しやすくなります。訓練メールのテーマさえ決まっていれば、メール文面のテンプレートを使って実質3分で配信するメールを作ることができます。これまでの外注コストを削減できる上に、すぐに標的型攻撃メール訓練を始められます」

訓練結果は自動的に集計されるので分析にかかる手間も少ない。クリック率と報告率の二軸で分析できるので、要注意層やグレーゾーン層の従業員への追加訓練や教育もしやすくなる。

従業員にとってのメリットは、不審な電子メールの発見から報告までのフローが簡素化されることだ。報告する心理的なハードルと行動的ハードルが一気に低くなる。報告ボタンを押すと「お見事です!訓練メールのご報告ありがとうございます。」などのメッセージを表示できるので、従業員のモチベーション向上につなげられる。

稲垣氏は理想的な訓練方法として、少なくとも四半期に一度程度の頻度で訓練を行い、クリックしてしまった従業員には時間を置かず再訓練を実施するサイクルを組むと高い教育効果が見込めるとアドバイスする。

「やって終わり」にしないために

これまで、標的型攻撃メール訓練は実施すること自体が大変だった。大変であるために実施することが目的になってしまい、結果を振り返って次のアクションを起こすといったところまで進めない「やって終わり」というケースが多く存在した。

せっかく標的型攻撃メール訓練を採り入れているのに活動が形骸化してしまってはもったいない、と稲垣氏は指摘する。セキュリティリスクに対処するためには「何のために訓練を実施しているのか」という目的を明確に定め、指標をきちんと定義する必要がある。そして外注するより、内製化した方が目標に沿った訓練内容を作りやすいはずだ。Tadrillは情報システム部門やセキュリティ担当者を支援するように設計されており、成果が出る訓練をユーザー企業が主体的に実施するための機能が実装されている。一度利用を検討してみてはいかがだろうか。

関連記事

- 便利なSaaSの“落とし穴” 「アカウント管理」の手間を解決する手法とは

- 「悪意ない」クラウドの設定ミスで情報漏えい、防止策は 共有状況を可視化して守る自由とガバナンス

- 約35万社が脱PPAPしたソリューションに新機能 利便性とセキュリティを両立できる「Box連携」の使い方

- Microsoft 365における情報漏えいをどう防ぐ? 外部共有レベルをマークせよ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:HENNGE株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2024年7月24日

HENNGEの稲垣 美菜子氏(Product Planning & Research Division)

HENNGEの稲垣 美菜子氏(Product Planning & Research Division)