“守りのセキュリティ”から反転攻勢 企業を躍進に導くゼロトラスト実現の鍵 専門家が適用例を交えて解説

クラウドサービスを安全に使いたい、柔軟なテレワーク体制を整えたい、自社を取り巻く環境の変化に素早く対応したい――。こうした要望に応える新しい情報セキュリティ対策として注目の「ゼロトラストセキュリティ」(以下、ゼロトラスト)は、“バズワード”の段階から検討/導入段階に移りつつある。

しかしゼロトラスト導入に関心はあっても、具体的にどのような製品やサービスをどう使えばいいのか分からないという企業も多い。全社的な取り組みを進めるためには、IT部門の担当者が理解するだけでは足りず、経営層の説得も必須だ。

ITmedia NEWSを運営するアイティメディアは、「ゼロトラストの基礎知識は理解しているが導入に向けた次の一手が分からない」と悩んでいる人に向けたオンラインセミナー「ゼロトラストセキュリティへの正しいアプローチを確認せよ!」を2022年1月14日に開催。導入支援を手掛けるデロイト トーマツ サイバーと日立ソリューションズの専門家を招き、実践例や各企業の取り組みについて解説してもらった。

情報セキュリティ対策は「製品の品質に関わる要素の一つ」

従来の情報セキュリティ対策といえば、業務の妨げになる「邪魔なもの」と捉える人もいた。しかし、いまや「守りの視点」だけでなく「攻めの視点」から対策に取り組む企業が増えているとデロイト トーマツ サイバーの大森潤氏(シニアマネジャー)は指摘する。

ここ数年で、企業を取り巻く環境は激変した。コロナ禍でテレワークが常態化し、グローバル化や事業再編も進展。それに伴ってサプライチェーン攻撃やランサムウェア攻撃が多発するなど、業界を問わずサイバー攻撃の被害が深刻化した。

そうした中で情報セキュリティ対策はDX(デジタルトランスフォーメーション)推進のための重要な経営課題と認識されるようになった。「情報セキュリティ対策を、製品やサービスの品質に関わる要素の一つとして捉えて、他社と差別化する大きなポイントとして挙げる企業も増えています」(大森氏)

ゼロトラストで、新規ビジネスにチャレンジできる環境が整う

情報セキュリティ対策は重要だが、従来通りの方法では企業を守りきれなくなっている。働き方の多様化やクラウドシフトに伴ってIT環境が複雑化している中、全ての端末や送受信するデータを毎回チェックするのは現実的ではない。注目を集めるゼロトラストは、社内/社外を問わずセキュリティ上のリスクがあることを前提に、データへのアクセスといったリクエストがある度に信頼性をチェックする「Never Trust, Always Verify」(決して信用しない、常に検証する)という考え方だ。

ゼロトラストの考え方を採用すれば、複雑化するIT環境を一つのシンプルな考え方で守る方向に舵を切ることができる。そうすることで、リモートワークを推進する、新しいクラウドサービスを契約する、新規事業を展開するなどの変化に応じて次々に新しい情報セキュリティ対策を実施する手間を低減し、“守りの投資”ではなく“攻めの投資”に集中できるといった効果も期待できる。

「ゼロトラストの考え方を実践していくと、事業の柔軟性や、これから変わりゆく環境に対応できるという観点で非常にメリットがあります。DXを推進する企業がゼロトラストという思想にのっとって行動すれば、情報セキュリティのベースが出来上がった状態で新しいビジネスにもどんどんチャレンジできる環境が整えられます」(大森氏)

「ゼロトラスト対応の製品を導入したからOK」ではない

情報セキュリティ対策は早いに越したことはないが、対策製品の導入そのものが目的にならないよう注意が必要だ。喫緊の対応を迫られて「ゼロトラスト」を銘打った製品を導入しても、それだけで終わってしまうケースがある。「第一歩として製品導入に注力することは大正解です。しかし『ゼロトラスト対応のソリューションを入れたのでもう大丈夫』と思っている企業を多く見かけます」(大森氏)

ゼロトラストは将来的な業務ニーズや戦略的ロードマップを描き、さまざまなITツールや業務プロセスと密接に連携しなければ、恩恵を享受できない。ゼロトラスト導入の最終的な目標は「企業全体のプラスになること」なので、IT部門だけでなく各業務部門を巻き込む必要がある。従業員など関係者の考え方を変えるため、長期間の取り組みになる。

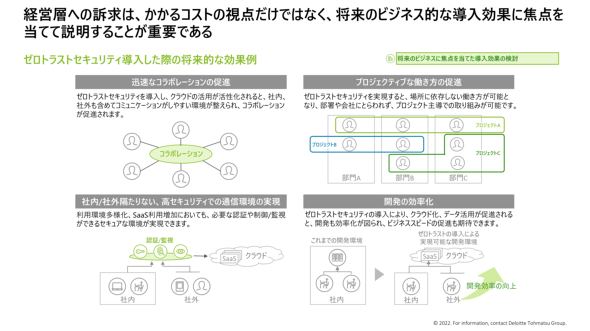

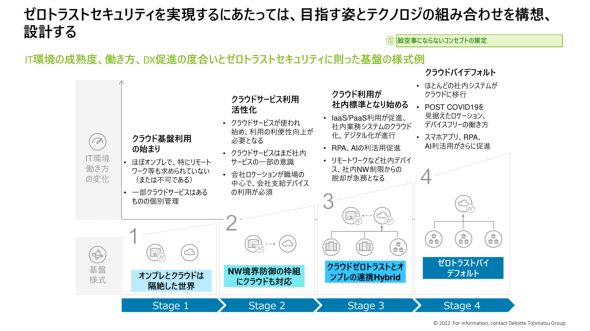

大森氏は、ゼロトラスト導入を踏み出す第一歩目のポイントは3つあると語る。1つ目は絵空事にならないコンセプトの策定だ。完璧な理想形を求めると実態が伴わない仕組みになってしまうため、企業として必要な範囲や目的を考える必要がある。2つ目は将来を見据えた導入効果の検討だ。導入コストだけでなく、DXや企業価値向上といった効果を含めた投資だと認識することが大切になる。3つ目は上層部や各部門トップとの協力だ。関係者が多いゼロトラスト導入のプロジェクトを成功させる秘訣といえる。

ゼロトラスト導入の進め方を適用例で確認

大森氏の解説で、守るだけではないゼロトラストのメリットや導入の進め方について読者の理解が深まったことだろう。では実際に、企業はどのような形でゼロトラストを導入するのか。ここからは、日立ソリューションズでセキュリティエバンジェリストを務める扇健一氏(セキュリティマーケティング推進部 部長)に適用例を紹介してもらう。

一言でゼロトラストといっても、その考え方を実現する製品はクラウド型認証やデバイス管理、マルウェア対策、IaaSやPaaS管理、ゲートウェイ型セキュリティ対策、それらの統合監視や運用に至るまで多岐にわたる。

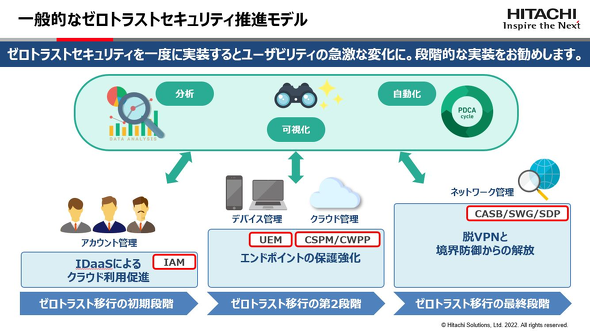

「一般的には、IDとアクセス権を管理するIAM(Identity and Access Management)の導入から始める場合が多く、その他の部分は企業の取り組みや優先度によって異なります。ゼロトラストで守るのはエンドポイントからネットワーク、クラウドまで広範囲に渡るので、一気に導入するのは無理があります。段階的な導入をお勧めします」(扇氏)

ここでは「一般的なゼロトラストの推進モデル」の適用例を扇氏に解説してもらう。第一段階ではID管理の一元化や多要素認証を目的にIDaaS(Identity as a Service)として知られているIAMツールを導入することで、社内のクラウド利用を促進する。

第二段階ではPCやクラウドなどのセキュリティ強化を目的に設定。PCのセキュリティレベルを判定し統合的に管理をするUEM(Unified Endpoint Management)を取り入れ、併せて設定ミスや脆弱性パッチ適用漏れの可能性があるIaaSやPaaSのセキュリティを強化するCSPM(Cloud Security Posture Management)やCWPP(Cloud Workload Protection Platform)を導入する。

第三段階として、脱VPNを目的にクラウドサービスの利用状況を可視化/制御するCASB(Cloud Access Security Broker)やSWG(Secure Web Gateway)、SDP(Software Defined Perimeter)を導入する。

段階を追った導入に併せて、初期段階から各セキュリティ対策の運用や監視を意識してSIEM(Security Information and Event Management)やSOAR(Security Orchestration, Automation and Response)の導入を検討、推進しておくことも必要だ。

適用例1:理想的なゼロトラスト推進モデル

扇氏が理想的なゼロトラスト推進モデルとして挙げたのは、グローバル化への迅速な対応をめざし、中長期的な戦略としてゼロトラストを推進する傾向にある、製造業の適用例だ。

ゼロトラスト推進の課題として「インターネットの安全な利用」「IaaSやPaaSのリスク管理」「クラウド利用におけるID管理と認証強化」を挙げられる。それぞれの課題に対応するセキュリティ対策としては、CASB/SWGを活用してファイアウォールを通らないインターネット接続とSaaSの利用状況を可視化/制御すること、CSPM/CWPPによるIaaSやPaaSのセキュリティ強化、そしてIAMとUEMで証明書や端末の状態を確認するリスクベース認証によって安全なインターネット接続を実現するといったものだ。

このような適用例は、最初からSaaSおよびIaaS/PaaS利用時のセキュリティリスクを考慮しており、理想的なゼロトラストの適用例だと扇氏は言う。

適用例2:セキュリティ要件の整理がゼロトラスト導入につながる

急激に変化する市場への対応や競争優位性の確保をめざす企業では、業務環境のクラウドシフトを進める中で、社外端末からの接続リスクやVPNに対する不安といった課題が浮かび上がることも多い。最初からゼロトラストの導入を目的にしていなくとも、クラウドシフトやテレワークなど多様な働き方を前提に情報セキュリティの要件を整理していった結果、ゼロトラストに行き着くことがある。

その場合、まずUEMを導入して、社外にある端末のOSパッチの適用状況やウイルス対策ソフトウェアのバージョンを確認。次にIAMとUEMを連携してセキュリティが脆弱な端末からのアクセスを制御する。最後にゼロトラスト環境でも仮想的に社内・社外の境界を作ることができるSDPを使って、次世代のテレワーク環境を構築する。さらにこれらを統合監視、運用するための仕組みを導入すると理想的だ。

理想は「気が付けばゼロトラスト」

オンラインセミナーの後半では、大森氏と扇氏がパネルディスカッション形式で、視聴者の悩みに答えた。セミナー開催前の視聴者アンケートでは約26%が「何から手を付ければいいか分からない」(複数回答)と回答。ゼロトラストの理解は進んでいるが、実際の導入段階では手探り状態なのだ。

「お客さまから『どうしたらいいか分からない』と相談を受けたとき、何を実現したいかに目を向けるようにアドバイスしています。例えばテレワーク環境を整えたい場合、快適なテレワークには何が必要か議論することで課題が細分化し、課題解決の糸口が見えてきます」(大森氏)

「クラウドシフトや働き方改革の情報セキュリティを考えていくうちに、ゼロトラストに行き着くことがあります。『気が付けばゼロトラストにたどり着いている』というのが理想的な本来あるべき姿だと思います」(扇氏)

上層部をどうやって説得するか?

ゼロトラストを実現するには予算が必要だ。しかしアンケートでは「役員レベルへの説明が難しい」「ITツールを使った問題解決や改革の成功体験が乏しく、守りしかできない経営層や管理者層を変容させないと古い仕組みを変えられない」といった声が集まった。

「経営層を説得するには、何を実現したいか、成し遂げたときに誰が何をできるようになるのか、そのためには何が必要かを理解してもらうことが大切です。テレワークができるといったユースケースを示すと分かってもらいやすく、ゼロトラストで自社やビジネスがどう変わっていくのかを理解してもらえます」(大森氏)

企業がめざす姿や戦略を考えるには相当の労力が必要だ。ゼロトラスト導入の知見を持つ人に頼ることで適切な助言をしたり、業種や企業規模が似た他社がどう進めているのかといった事例を紹介したりできるため、一緒に考えていきたいと大森氏はセミナーを結んだ。

(3月13日まで本セミナーをオンデマンド配信しています)

関連記事

“ゼロトラスト”が実践できている企業は何が違う? 専門家対談で見えてきた実情

“ゼロトラスト”が実践できている企業は何が違う? 専門家対談で見えてきた実情

クラウドの設定ミスで情報漏えい!? どう防げばいいのか? 「CSPM」を漫画で解説

クラウドの設定ミスで情報漏えい!? どう防げばいいのか? 「CSPM」を漫画で解説

“人とツールの協調”がゼロトラストセキュリティ実現の鍵 大規模なログ解析を実現するには

“人とツールの協調”がゼロトラストセキュリティ実現の鍵 大規模なログ解析を実現するには

突然クラウドを導入することに! セキュリティ対策はどうすれば? 今注目の「ゼロトラストセキュリティ」を漫画で解説

突然クラウドを導入することに! セキュリティ対策はどうすれば? 今注目の「ゼロトラストセキュリティ」を漫画で解説

「ゼロトラスト」効果はセキュリティだけじゃない 生産性、事業スピード向上のための投資に

「ゼロトラスト」効果はセキュリティだけじゃない 生産性、事業スピード向上のための投資に

- 今こそ必要なゼロトラスト Zero Trust Security Guide〜何者も信用しないという守り方〜

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ、デロイト トーマツ サイバー合同会社

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2022年3月8日

デロイト トーマツ サイバーの大森潤氏(シニアマネジャー)

デロイト トーマツ サイバーの大森潤氏(シニアマネジャー)

日立ソリューションズの扇健一氏(セキュリティエバンジェリスト/セキュリティマーケティング推進部 部長)

日立ソリューションズの扇健一氏(セキュリティエバンジェリスト/セキュリティマーケティング推進部 部長)