働き方改革で増えるセキュリティの脅威 限られた人材で備える方法とは?

働き方改革を背景に急速に利用が進むモバイル活用。セキュリティ対策の重要性も高まっているが、そこにはセキュリティ人材不足が大きな問題として横たわっている。この状況を打破するには、セキュリティ対策の“自動化”がカギになるという。

「昨今、多くの企業が『働き方改革』に向けた環境整備に取り組んでいますが、その仕組みを構成するWi-Fiネットワークや端末、アプリ、開発環境などのあちこちに脆弱(ぜいじゃく)性が潜んでいます。そのため、セキュリティの強化も合わせて進めたいところですが、その人材は不足しつつあるのが現状です。この問題を解決しないことには、働き方改革をスムーズに進めるのは難しいでしょう」

ServiceNow JapanのSecOps事業部で事業部長を務める北川剛氏は、セミナーの来場者に向け、こう、問いかけた。

現場で働く“人”をどのように支援できるか――。RPAやチャットbotをはじめとするAI(人工知能)やBIが脚光を浴びるのも、単純作業を機械に代行してもらうことで、人にしかできない仕事に集中して取り組めるようにするためであり、場所や時間といった制約を取り除くことで、生産性は大きく高まるだろう。

とはいえ、制約を取り除くことで、セキュリティのリスクが増大するのもまた事実。そんな板挟みの中で、企業はどのようなセキュリティ対策を行うべきなのか。ITmedia エンタープライズ編集部が3月14日に行ったカンファレンス「働き方改革のリアル」に登壇した北川氏は、急増する脅威や脆弱性への対応を、成功事例を交えつつ披露した。

脆弱性の存在を把握しているのに、被害を防げない理由とは?

北川氏によると、セキュリティ対策のレベルを高めるための基本的な要素は、「技術」「人的リソース」「対応プロセス」の3つだ。この3つをバランスよく強化することで、迅速な問題解決やリスクの低減につながるのだ。

しかし、単純に強化をすると言ってもそう簡単な話ではない。サイバー攻撃の多様化に伴い、セキュリティの脅威を検知したり、監視したりするツールが増え続けており、「海外では最大で70種類ほど入れている企業もある」(北川氏)というほど、現場の運用負荷は高まり続けている。

新たに発見される脆弱性は年々増え続けており、IPAの脆弱性対策情報データベース「JVN iPedia」に登録された脆弱性は、2017年だけで約1万4000件にのぼる。2016年と比較して2倍以上の量になっているのだ。

セキュリティ人材の不足も深刻だ。先日、情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2018」で「セキュリティ人材の不足」がランクインしたが、経済産業省の試算によると、2020年にはセキュリティ技術者が、日本全体で20万人も不足するとみられている。

対応プロセスにおいても、作業の自動化が進んでいないために業務負荷が増大しているという。せっかくセキュリティツールを大量に導入していても、その対応が旧態依然としていることで、平均で攻撃の検知に約半年、封じ込めに2カ月もの時間を要しているのが実情だ。

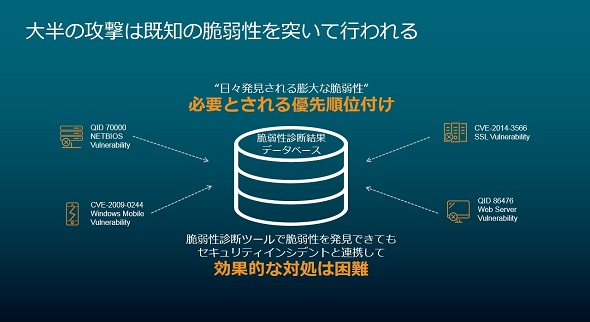

では、セキュリティ対策の改善に向けて、企業はどこから手を付けるべきなのだろうか。そのヒントは、これまでに起きたインシデントにあると北川氏。世間を騒がせた被害の大半は、既知の脆弱性を突いた攻撃により発生したもので、そのセキュリティパッチはほとんどのケースで事前に配布されていた。逆に言えば、それらを適用することで感染や被害拡大は防げたはずなのである。

セキュリティ対策は、何より「初動」が大事

彼らが迅速なパッチ適用をできなかった理由として、北川氏が指摘したのが、脆弱性が増えたために「脅威への効果的な対処法の把握」と「対処すべき脅威の優先順位付け」の2つに時間がかかってしまった点だ。その結果、攻撃者に付け入る隙を与えてしまった。さらに、セキュリティインシデントが発生した際の対応も後手に回っている。

「攻撃の検知や可視化などの技術は十分そろっている。一番の問題は、数多く発生するアラートの中から、最優先で対応すべきセキュリティインシデントの優先順位付けをすることができず、またその対応も人力になり、調査に相当な時間を費やしていること。これでは、セキュリティ対策で何より大事な“初動時の機敏さ”を欠いてしまう。約7割のITスタッフが、4分の1以上のアラートを無視しているとの調査結果からも、それは明らかです」(北川氏)

こうした現状を踏まえ、北川氏が提案するのが、自動化をカギとする新たな仕組みづくりだ。各種アラートを起点とし、事前対策から被害時の対応までが、迅速に行えるようになるという。

「侵入されて当たり前の状態になりつつある今、セキュリティ対策に“万全”は存在しません。検知や防御だけではなく、被害時の対応までを、対策に織り込むことが必須要件なのです。ServiceNowが提供するセキュリティコンポーネント『ServiceNow Security Operations(Security Operations)』を軸とするセキュリティソリューションは、その助けになるでしょう」(北川氏)

ServiceNowは同社の独自クラウド上で提供される、システム運用に適した統一のデータベースやワークフロー、サービスカタログなどから構成される、運用プロセスの変革ツールである。Security Operationsはそれらのツールと連携し、セキュリティ対策のプロセス自動化と、自社システムの対応状況の可視化を実現する。

セキュリティ対策の“機敏さ”を取り戻す「3つの自動化」

Security Operationsの具体的な機能は次の3つだ。

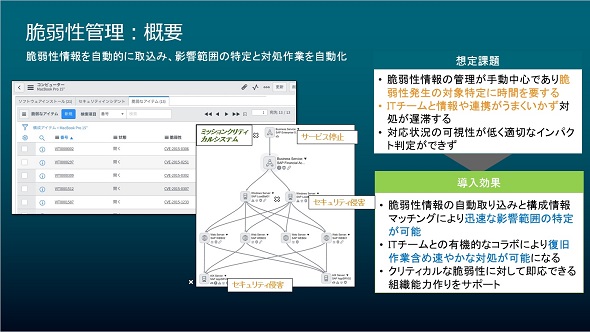

1つ目は、脆弱性情報を自動的に取り込み、影響範囲の特定と対処作業を自働化する「脆弱性管理」機能だ。

脆弱性スキャナーが検出した脆弱性情報と構成管理情報を利用し、影響範囲や影響度を自動算出。適切な担当者に通知して対応を促す。脆弱性を付いた攻撃を未然に防ぐだけでなく、セキュリティインシデント発生時にはこの情報を活用して、効果的かつ迅速な復旧作業を支援する。

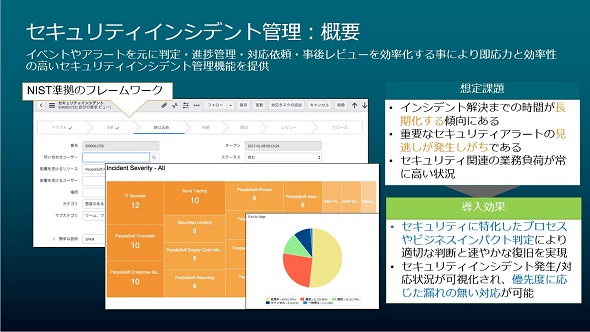

2つ目は、米NIST(国立標準技術研究所)に準拠したフレームワークを利用し、各種イベントやアラートなどを基に、判定から優先順位付け、進捗管理、対応依頼、事後レビューまでの作業効率化を支援する「セキュリティインシデント管理」機能だ。セキュリティに特化した形でシステムへの影響度が自動的に判定(可視化)されることで、確実かつ漏れのない対応につなげられる。

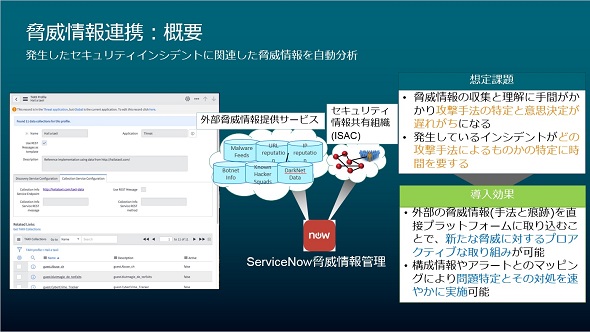

3つ目は、発生したセキュリティインシデントに関連した脅威情報を自動分析する「脅威情報連携」機能だ。セキュリティインシデント発生後は、一般的にアナリストが外部の脅威情報などを用いた追加調査を行っており、手間も時間もかかる。この機能では、手法や痕跡といった脅威の情報を外部データベースから自動的に取り込み、発生したセキュリティインシデントに含まれる情報を自動的に突き合わせる。これにより、調査にかかる時間を大幅に短縮し、セキュリティインシデントの早期解決を支援するのだ。

「この3つの機能により、これまで自動化が遅れていた情報収集と、それを基にした判断という両方のプロセスが早くなり、対応に機敏さを取り戻すことができます。同時に、人力によるボトルネックが解消され、事前防御から被害時対応まで、一連の作業がスムーズに行えるようになるわけです」(北川氏)

3週間かかっていた作業が1日で? 日本から海外まで豊富な導入実績

ServiceNow Security Operationsを導入し、成果を上げた企業は少なくない。

まずは、Excelを使った手作業で、脆弱性検知から対象機器の特定、対応までに時間がかかっていた日系グローバル企業のA社の例を見てみよう。

同社では、Security Operationsのセキュリティインシデント管理機能と脆弱性管理機能と併せて、脆弱性発見支援ツールである脆弱性スキャナーを使うことで、ServiceNow上に構成情報のデータベースを迅速に構築した。

これにより、脆弱性の検知から、検知された脆弱性と構成情報の突き合わせ、対応の優先度判断やプロセスの把握、作業完了のレポーティングまで、一貫した自動化を実現し、作業時間の大幅短縮を実現した。さらに、サービスの継続性やセキュリティチームの生産性の向上にも成果を上げたという。

また、A社と同様の悩みを抱えていた日系グローバル企業のB社では、A社と同様のツール群を利用し、構成情報データベースを構築するとともに、機器の使用者リストもServiceNowのデータベースに登録した。脆弱性対応が必要な機器を可視化し、初動までのロスを一掃するとともに、関係者や関係部門への対応依頼も素早くなったそうだ。

さらに、海外の大手金融サービス事業者は、新たな脆弱性対応にかかる時間を6割も削減したことで、3週間かかっていた作業をわずか1日で完了するようになった。5万件もの脆弱性への対応は24時間以内に行えるという。しかも、導入期間はわずか6週間ほどというから驚きだ。

「Security Operationsを導入する企業の狙いはほぼ同じ。セキュリティ対応の一貫した自動化や、脆弱性の迅速かつ確実な検出、そして迅速な対応が代表的なものですが、当社がグローバルで数多くの導入実績を積み重ねているのも、それらのニーズに確実に応えられているからだと考えています」(北川氏)

セキュリティ人材の育成に時間がかかるのは今後も変わらないだろう。働き方改革など、セキュリティの重要性が高まる状況において、少人数でも効率的に脅威に対抗するために、Security Operationsのような自動化ツールを、企業が検討すべきフェーズに来ているのは間違いない。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ServiceNow Japan株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2018年5月18日

ServiceNow Japan SecOps事業部 事業部長 北川剛氏

ServiceNow Japan SecOps事業部 事業部長 北川剛氏