コンタクトレンズとパスワードは鮮度が命──ワンタイムパスワード:クライアントセキュリティ大作戦(2/4 ページ)

チャレンジ&レスポンス方式のバリエーション

ただし、チャレンジ&レスポンス方式では、サーバから渡されたキーワードから、入力するパスワードを作成するためにプログラムを用いるため、ITリテラシーの高くない一般ユーザー向けには活用しにくい。また、モバイル環境などでの利用も難しい。

OTPに近い形でパスワードを顧客に入力させる方法として、従来はマトリックス暗号表方法を利用している銀行がいくつかあった。あらかじめ複数のパスワードが印字されたものを用意しておき、たとえばログイン画面に「E5に書いてあるパスワードを入力してください」などと表示することで複数のパスワードを利用する。

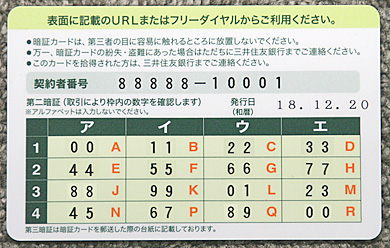

今回セキュリティキーを追加する三井住友銀行のオンラインバンキングが従来使っていたキーコード表。口座番号とオンラインバンキングの番号を別にし、さらにカード内の16 の数字を用意することで対処していた。(注:写真のコード表はサンプルで、実在しないデータとIDとなっている)

今回セキュリティキーを追加する三井住友銀行のオンラインバンキングが従来使っていたキーコード表。口座番号とオンラインバンキングの番号を別にし、さらにカード内の16 の数字を用意することで対処していた。(注:写真のコード表はサンプルで、実在しないデータとIDとなっている) 今後もキーコード表を使うセブン銀行はキャッシュカードの裏面にパスワード(この中の2つをランダムで使用する)を使用し、キャッシュカードがないと事実上オンラインバンキングが利用できない。(注:写真のコード表はサンプルで、実在しないデータとIDとなっている)

今後もキーコード表を使うセブン銀行はキャッシュカードの裏面にパスワード(この中の2つをランダムで使用する)を使用し、キャッシュカードがないと事実上オンラインバンキングが利用できない。(注:写真のコード表はサンプルで、実在しないデータとIDとなっている)マトリックス暗号表方式は入力できるパスワードの組み合わせがある程度限定されるが、ワンタイムパッド同様、必要に応じて再配布しやすい。ただし、マトリックスは数を多くすると表を読み間違える可能性があり、変形として窓付きの回転盤を回して窓に現れる文字列を入れるという方法もある。

もうひとつ、画面に毎回ランダムで現れる数字と英字の対応表を使用して、入力文字を毎回変える銀行もある(画面1)。どちらもチャレンジ&レスポンスの変形といえるだろう。

OTPを利用する場合、問題になるのはすでに述べたように、どのようにして毎回のパスワードを生成するかだ。OTPのうち、時刻同期方式をより容易に一般ユーザーに利用させるための方法が、時計と固有のIDを内蔵し、それらからパスワードを作成するセキュリティトークンを使用する方法(※3)だ。

※3 セキュリティトークンによる時刻同期方式では、チャレンジ&レスポンス方式におけるチャレンジ文字列としてそのときの時刻を、パスフレーズとしてトークン固有のIDを利用する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

画面1

画面1