セキュリティー・インテリジェンスで迅速な対策を実現せよ:ログの相関分析から脅威を可視化

企業や組織の機密情報を狙う標的型サイバー攻撃が横行する今、迅速な対応を図るには脅威の実態をいち早く可視化する「セキュリティー・インテリジェンス」というアプローチが求められている。そのためのソリューションとして日本IBMでは新たに「IBM Security QRadar」を提供する。

標的型サイバー攻撃の見えない脅威

近年、企業や政府機関などの組織の機密情報を狙う標的型サイバー攻撃の猛威が深刻化している。昨今の報道で注目されるのは、機密情報の流出が外部から指摘されて、初めて自分たちの組織が標的型サイバー攻撃の被害に遭っていると分かるケースだ。被害の発覚から原因究明までに多大な時間を要するケースも増えている。攻撃の発生から被害事実の確認に時間が掛かれば、組織の損害はより大きなものになりかねない。

標的型サイバー攻撃では、まずなりすましメールやWebサイトを通じて未知のマルウェアなどが組織内部のコンピュータに感染する。マルウェアは外部の攻撃者から指令を受けながら、感染したコンピュータを踏み台にして、組織内の別のコンピュータやネットワークへ攻撃先を広げる。そして、目的の機密情報を探し出し、外部の攻撃者に送信する。

これまでのセキュリティー対策は、アンチマルウェアやファイアウォール、IPS/IDSによる不正侵入対策、認証、暗号化などさまざまな手法が提供されてきた。だが、これらの対策はポイントソリューションとして機能することが前提になっており、個々の対策が連携することはあまり考慮されていない。現在の標的型サイバー攻撃は、まさにバラバラで機能している各種対策の隙間を巧妙に突くことで密かに行われる。狙われた組織では攻撃に気づけないという点が、標的型サイバー攻撃対策における最大の課題になっている。

こうした現状に対して日本IBMは、「セキュリティー・インテリジェンス」という新たなセキュリティー対策のアプローチを提唱する。セキュリティー・インテリジェンスとは、組織のITセキュリティーやリスクに影響を与えるユーザーやアプリケーション、IT基盤が生成するデータを、リアルタイムに収集、正規化、分析することをいう。具体的には組織のITシステムが出力するさまざまなログ情報や、ユーザーのシステムやネットワーク上での行動に関する情報を一元的に収集し、それぞれの情報の相関関係を分析することによって、組織内部に潜むセキュリティーの脅威を可視化する。

上述のように、標的型サイバー攻撃対策における最大の課題は、組織内のセキュリティーの脅威を見つけられないことだ。この課題に対するセキュリティー・インテリジェンスのソリューションとして、日本IBMでは「QRadar」の活用を提案している。

見えなかった脅威を可視化する

QRadarは、IBMが2011年に買収したQ1 Labsの製品で、既に世界で2000以上の組織が導入している実績あるセキュリティー・ソリューションとしても知られる。同製品では組織内に導入済みのセキュリティー製品やネットワーク製品などからログ情報を一元的に収集、正規化して相関分析を行い、リスクの高いセキュリティー・イベントの発生やその内容を管理者に警告する。

これと似た手法には「統合ログ管理」などがある。だが、統合ログ管理では膨大な量のログ情報を集めることができても、その先のログ情報をどのように活用するかについては、ユーザーのスキルに依存し、その作業の負担も大きなものになっていた。セキュリティー・インテリジェンスではログ情報の収集や管理だけでなく、セキュリティーの脅威という視点での分析とその内容の把握までを支援することにフォーカスしている。

日本IBM ソフトウェア事業 セキュリティーシステムズ事業部 クライアント・テクニカル・プロフェッショナルズ部長の矢崎誠二氏は、「IBMではこれまで人・データ・アプリケーション・インフラストラクチャの各テーマからソリューションを提供してきましたが、昨今の巧妙化する脅威へ対抗するには、これら4つにインテリジェンスを加えた5つのテーマを統合した形でソリューションを提供する必要があると考えています」と話す。セキュリティー・インテリジェンスで中心的な役割を担うのが、SIEM(Security Information and Event Management:セキュリティー情報・イベント管理)の活用だ。

SIEMは、近年の標的型サイバー攻撃対策のキーワードにもなっている。しかしその活用にあたっては、統合ログ管理と同様にユーザーに高度なスキルが要求される点が課題になっていた。セキュリティーに関する膨大なログやイベント情報の中から標的型サイバー攻撃の兆候を見つけ出すには、攻撃者の視点や攻撃に使われる手法などに関する深い知識が必要とされ、具体的にどの情報をどう分析するかについても豊富な経験が求められる。現状でそれができる人材はセキュリティー・ベンダーの技術者などごく一部に限られ、企業や組織の担当者が自身の手で行うには限界がある。

このため、QRadarには事前に定義されたテンプレートが1000種類以上も用意されており、ユーザーはこのテンプレートを利用して、QRadarを導入直後から活用していけるという。「従来型の製品では収集、分析した情報からセキュリティー・インシデントを特定するためのルールをユーザー自身で作成する必要がありました。QRadarでは導入企業の70%がテンプレートを活用して、早い段階からセキュリティー・インテリジェンスの運用を実現しています」(矢崎氏)

またQRadarは、システムのログ情報だけでなく、レイヤ7でのネットワークのフロー情報も収集して、どのようなアプリケーションが組織内外のコンピュータと通信を行っているかも把握できるようになっている。標的型サイバー攻撃ではログの改ざんや隠ぺいが行われる場合もあるが、ネットワークのフロー情報は改ざんや隠ぺいが難しい。ネットワークのフロー情報も加味して分析をすることで、より高い精度での脅威の発見を可能にしているとのことだ。

QRadarではさまざまなログやセキュリティー・イベント、ネットワークのフロー情報などを基にセキュリティーの脅威を可視化し、さらに3種類の「振る舞い検出」技術を利用して異常を検出する。「あるログイン操作を10回失敗すればインシデントとみなす」といったしきい値に基づく検出や、過去1日、1週間といった単位の兆候と比較しての検出、統計学的な手法を用いた予兆検出が可能という。

さらに、リスクマネージャーでは検出したセキュリティー脅威の兆候から将来予測されるリスクをシミュレーションしてユーザーに警告する。例えば、ネットワークのルータによって設定状況に不自然な点がみられる場合に、マルウェアによって設定が改ざんされた可能性や、あるいはシステムに存在する脆弱性を発見した場合に、その脆弱性を突くサイバー攻撃の影響などを管理者に通知してくれる。

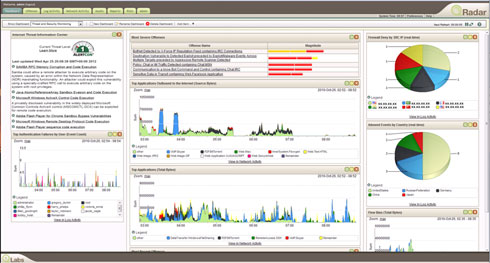

QRadarが収集するログやイベント情報は1日当たりでも膨大な量に上るが、テンプレートやユーザーが作成したルールなどに基づいて自動的に相関分析を行い、特にリスクレベルの高い脅威に絞ってユーザーに通知する。ユーザーはダッシュボードで通知された脅威の危険度をグラフで視覚的に把握したり、具体的な脅威の内容を確認したりできる。

矢崎氏によれば、米国のあるエネルギー関連企業では1日に約6億件のログを収集しており、QRadarでユーザーに通知する脅威は20件程度に絞り込まれ、限られた人員でも迅速な対処を実現しているとのこと。例えば、万一マルウェアに感染したPCが外部の攻撃者サーバと通信している兆候を検知した場合でも、ダッシュボードから検索などの機能を使って検知内容につながる過去の状況を、数分程度で追跡調査できるという。

脅威の侵入を前提にした対策

これまでのセキュリティー対策は、マルウェアなどの脅威の侵入を阻止することに主眼が置かれ、万一侵入された場合の対処については手薄になっていた。従来の対策を過信して現状把握を適切に行っていない組織は、脅威の有無すら分からず、被害に遭ったと分かった時には、既に多大な損失が発生しているかもしれない。調査によるが、情報漏えい1件あたりの平均損失額は、顧客への謝罪や事業機会の損失、風評や信頼失墜などで数億円規模になるといわれる。

セキュリティー・インテリジェンスは、一見すると新しいセキュリティー対策のように映るかもしれない。セキュリティー対策は、自組織におけるセキュリティー・リスクとその対策の現状を把握し、それらに基づく改善や強化を図ることが基本であり、セキュリティー・インテリジェンスは、そのための中心的な役割を果たすものとなる。

QRadarユーザーのうち、PCI DSS(クレジットカード業界におけるセキュリティ基準)といったセキュリティーのコンプライアンスを順守する目的で導入している企業も多数あり、標的型サイバー攻撃の有無に関わらず、QRadarを利用して自組織のセキュリティー対策が適切に機能しているかを常に確認することも可能だ。半数のユーザーは、標的型サイバー攻撃の再発防止や対策強化を目的に導入しているとのこと。いずれのケースも、セキュリティー状況をリアルタイムに把握して、セキュリティー脅威がもたらす被害から自組織を保護し、被害抑止につなげているといえよう。

矢崎氏は、「最近ではBYOD(個人所有端末の業務利用)のように、セキュリティー対策を講じる境界線があいまいになりつつあります。こうした環境の変化も考慮すれば、脅威の侵入を防ぐだけでなく、脅威が侵入することを前提にして対策を考える必要があります」とアドバイスする。

これからのセキュリティー対策は、QRadarのようなセキュリティー・インテリジェンスのソリューションを活用して、まずは自組織のセキュリティーの状況を把握する。そして、万一の脅威にも迅速に対処し、被害を抑止できる体制へとステップアップしてくことが重要になるだろう。

おすすめホワイトペーパー

事例を交えて解説する「潜在的なセキュリティー脅威」を可視化する方法

標的型攻撃をはじめとする現在の先進的な脅威からは、もはやポイントソリューションではIT資産を保護できない。予測と未然防止、対応と修正という、セキュリティライフサイクル全体を網羅的に管理するソリューションが必要だ。

関連記事

ログの相関分析でセキュリティ脅威を可視化、IBMが「QRadar」を発表

ログの相関分析でセキュリティ脅威を可視化、IBMが「QRadar」を発表

さまざまなログの相関関係を分析してセキュリティインシデントの発生をユーザーに警告する新たな仕組みを提供する。 標的型サイバー攻撃に備えるなら頭を使え!

標的型サイバー攻撃に備えるなら頭を使え!

サイバー攻撃の手口の巧妙化・複雑化によって、「今までの対策は無意味なのか?」と頭を抱える企業が少なくない。この状況に対応していくための新たなキーワードが「インテリジェンス」である。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本アイ・ビー・エム株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2013年4月6日

関連ホワイトペーパー

標的型攻撃をはじめとする現在の先進的な脅威からは、もはやポイントソリューションではIT資産を保護できない。予測と未然防止、対応と修正という、セキュリティライフサイクル全体を網羅的に管理するソリューションが必要だ。

日本IBM ソフトウェア事業 セキュリティーシステムズ事業部 クライアント・テクニカル・プロフェッショナルズ部長 矢崎誠二氏

日本IBM ソフトウェア事業 セキュリティーシステムズ事業部 クライアント・テクニカル・プロフェッショナルズ部長 矢崎誠二氏