激化するランサムウェアをはじめとしたマルウェア攻撃になぜ「特権ID管理」が有効か?:脅威の侵入後を想定したセキュリティ対策を

ランサムウェアをはじめとしたマルウェア被害を報告する国内企業が増加する中、脅威の侵入を防ぐエンドポイントの保護は重要だが、侵入後を想定したセキュリティ対策も求められている。これに向けて特権ID管理が果たす役割を解説する。

マルウェア「Emotet」やランサムウェアによる被害が急増している。特にEmotetは一度のテイクダウンを経て2021年末から再度活動が活発化し、多くの国内企業から被害が報告されている。

Emotetは電子メールが主な侵入経路であり、不審なメールに添付されたファイルを開かないといった対策で十分と思われがちだ。しかし近年、同マルウェアの攻撃手法は高度化しており、目視による対処やエンドポイント保護による入口対策だけでは対処が難しくなってきている。本稿は脅威の侵入を前提にしたセキュリティ対策で重要なポイントを探る。

“侵入は防げない”という前提で「貴重品」を見張る仕組みの構築を

Emotetやランサムウェアへの対策としては、「不審なメールに気を付けるよう従業員にセキュリティ教育を実施する」「エンドポイントにウイルス対策ソフトを導入して脅威をブロックする」などが挙げられる。

こうした脅威が侵入する入り口を固めるのはセキュリティ対策の基本だが、それだけで安心してしまうとさらに大きな被害が生じる恐れがある。

エンカレッジ・テクノロジの日置喜晴氏(取締役 マーケティング部長)は「Emotetをはじめとした電子メール経由のマルウェアは年々巧妙化しています。電子メールは実在の人物を装った自然な日本語で送られてくる他、マルウェア本体はスクリプトやOS付属の『PowerShell』などを悪用して検知を擦り抜けるファイルレス攻撃を使ってくるケースがあります。従業員のITリテラシーを向上させてエンドポイントの守りを固めただけでは電子メールを開く確率を減らすのは困難でしょう」と語る。

脅威の侵入口は電子メールだけではない。外部サーバやVPN製品の脆弱(ぜいじゃく)性が悪用されたり、放置されたリモートデスクトップ接続が悪用されたりすることもある。

こうしたセキュリティホールから社内ネットワークに一度侵入されると、サイバー攻撃者はWindows系OSの「Administrator」やUNIX系OSの「root」といった高度なユーザー権限を窃取して「Active Directory」などのシステムに侵害を横展開(ラテラルムーブメント)する。

近年は、Windowsに保存された認証情報のハッシュデータを抜き出すツールがインターネットで出回っている。サイバー攻撃者がこれらのツールを使ってシステムの認証情報を手にすれば、堂々と社内システムにアクセスできてしまう。システム側からすると「クレデンシャルを持った正規ユーザーによる操作」にしか見えず、見破るのは非常に困難だ。

日置氏はこうしたシステム環境を「玄関の鍵だけしっかりとかけて内部はどこにでも行ける家」に例える。「鍵を持つ家族しか中に入れないので大丈夫」と考えて、貴重品をリビングのテーブルに置いているようなものだ。その上、普通に玄関から鍵を開けて入ってくる侵入者は家族そっくりに変装している。

「入り口の防御はサイバー攻撃者との『いたちごっこ』です。これまでサンドボックスによるゼロデイ脆弱性への対策やAI(人工知能)による振る舞い検知などいろいろな技術が登場して一時的には検知率が上がりましたが、サイバー攻撃者はいずれその裏をかく方法を発見します。侵入は防げないという前提に立ち、システム内部に入られた後を想定した対策が求められています」(日置氏)

先ほどの家の例で言えば、盗まれたくない重要資産は金庫に保管する。仮に侵入者に家に入られたとしても、金庫を開けられるのは鍵を持つ家族だけ。そして金庫の前には金庫番がいて、他人が家族になりすましている可能性を疑い、本人だと確認できない限りは金庫を開けられない――といった仕組みを整える必要がある。

「特権ID管理」は内部不正対策だけでなく外部からの侵入にも有効

こうした仕組みをつくる上であらためて見直すべき対策が「特権ID管理」だ。サーバの起動や停止、システム設定の変更などあらゆる操作が可能な特権IDの利用者を限定し、適切なプロセスや認証を経ない限りアカウントを払い出さないようにして特権の乱用を防ぐ仕組みである。

特権ID管理は内部不正対策や内部統制などの観点で導入されることが多かったが、強力な権限を持つ認証情報を適切に管理し、ランサムウェアをはじめとしたマルウェアなどの外部脅威によるラテラルムーブメントを防ぐのに有効という点に注目が集まっている。

ただし、従業員や委託先など“話の通じる相手”を想定し、強制力を持った仕組みではなく「特権ID利用時には事前に申請する」といった管理プロセスやルールの順守を求める、という従来の運用では外部脅威に対抗するには不十分だ。昨今の外部脅威に対抗できるようにルールを定めるだけでなく、悪用された場合にそれを判別し、“話の通じない相手”にも対処できるように特権ID管理をアップデートする必要がある。

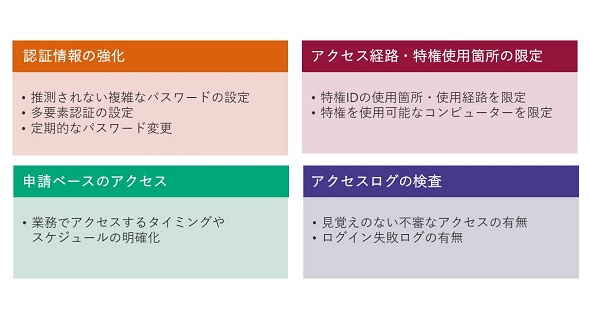

日置氏はランサムウェアをはじめとしたマルウェア対策を考慮した特権ID管理のポイントとして以下の4つを挙げる。

「特にアクセス経路や特権使用箇所の限定は非常に重要なポイントです。認証情報が奪われればサイバー攻撃者は堂々と正面から入ってきますが、利用する場所を普段から限定しておけばそれ以外の経路からのアクセスはおかしいと容易に判別できます」(日置氏)

外部脅威にも対処できる次世代の特権ID管理製品「ESS AdminONE」とは

先に挙げた4つのポイントを網羅した特権ID管理製品としてエンカレッジ・テクノロジは「ESS AdminONE」を提供している。

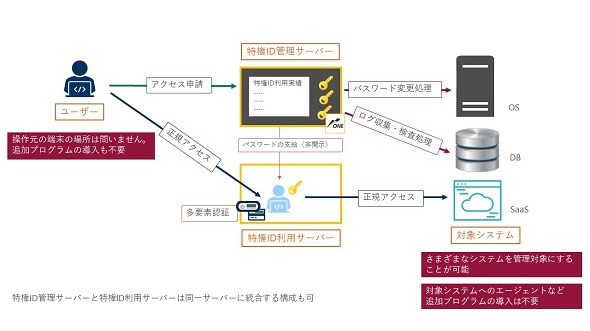

ESS AdminONEはシステムの特権IDを一元的に管理する「特権ID管理サーバ」と管理情報を基に各システムへのアクセスを制御する「特権ID利用サーバ」という2つのコンポーネントで構成される。システム環境や特権アクセス方法によっては、2つのコンポーネントを1つのサーバに統合した構成を選ぶことも可能だ。

特権IDを利用した何らかの業務を実施する際、ユーザーはまず特権ID管理サーバに申請する。そして特定の時間帯に自身のユーザーIDとパスワードで特権ID利用サーバにアクセスすると、初めて対象システムへのアクセスが可能になる。アクセス時にはログを取得するため、申請通りのアクセスだったか、不審なアクセスがあるかどうかもレポートで確認できる。

特権IDの利用場所を特権ID利用サーバのみに限定すれば、利用経路が明確になり一元的に管理できる。ユーザーの端末がマルウェアに感染し、特権ID利用サーバにアクセスする認証情報を窃取された場合に備えて、多要素認証を経なければログインできないようにすることも可能だ。

各システムのログインに利用するパスワードは特権ID管理サーバだけで管理しており、システム管理者といえども分からない。特権ID利用時にはユーザーにパスワードを開示せず、ESS AdminONEが代行入力するパスワードレスアクセス方式にも対応している。同パスワードは、安易に推測できない文字列で定期的に更新したり利用するたびに更新したり設定できるため、万が一漏えいしても使い物になる期間は短い。

ESS AdminONEはOSやデータベースをはじめとするオンプレミスのシステムだけでなく、ネットワーク機器、SaaS(Software as a Service)、IaaS(Infrastructure as a Service)といったクラウドサービスなど60種類を超える幅広いシステムの特権ID管理に対応する。

対象システムの種類を増やすには、バージョンアップが必要な特権ID管理製品もある。ひとたび導入した仕組みをアップデートするには、機器の調達やデータの移行と検証、さらにはシステム停止時間の調整など多くの手間が掛かり、情報システム部門にとって大きな負担となる。サービスの運用管理に欠かせない特権ID管理製品となればなおさらだ。

ESS AdminONEはこれに対し、REST APIで通信するオプションをコンテナで提供することで、本体をバージョンアップすることなくパスワード変更やログイン履歴収集の対象システムを拡張できる柔軟な仕組みを採用している。「オプションで提供することでバージョンアップ作業にまつわるさまざまな手間を掛けることなく、顧客自身で柔軟に拡張できるようになりました」(日置氏)

エンカレッジ・テクノロジは顧客の要望に応じて「Amazon Web Services」の特権IDであるIAMアカウントや「Microsoft Azure AD」アカウントを管理できるオプションを提供している。2022年5月には新たにSSH接続や「Oracle Database」「PostgreSQL」のアカウントを管理できるオプションをリリースしており、今後も継続して拡張する方針だ。

サイバー攻撃者は特権IDをまず狙う 重要情報を守る最後の砦を適切に保護しよう

サイバー攻撃者にとって特権IDは何よりも魅力的なターゲットだ。ESS AdminONEはそうした企てを、ちょうど金庫の前に来た人物をチェックして悪用を防ぐ「最後の砦(とりで)」だと言える。

ある地方銀行は内部不正対策の他、外部脅威のラテラルムーブメントを防ぐためにESS AdminONEを採用し、ハイブリッド環境で稼働する約300種類のシステムを対象に導入を進めている。その他、重要インフラ事業者や製造業などランサムウェア被害が報じられている業界でも導入が始まっている。

「入り口で防げるものは防ぐべきですが、そこだけに固執するとひとたび防御を破られたときに全く無防備な状態になってしまいます。リスク全体を見通した上で、それぞれのポイントにおいて必要な対策を講じることが重要です。特権IDはサイバー攻撃者がまず狙うところですから、そこを認識した上でしっかりと対策すべきでしょう」(日置氏)

関連リンク

- 安全な領域は存在しない、ゼロトラストベースの特権ID管理体制を実現するには?

- アップデートしている? 特権ID管理の常識 基礎からベストプラクティスまで

- 社内外に散在するITシステムはサイバー攻撃の的、鍵は特権ID管理の最適化にアリ

- DX時代の特権ID管理はできている? 押さえておきたい新たな5つの要件

- ゼロトラスト前提の今「特権ID管理」を見直すべき理由

- DX時代の新たなニーズを捉えた「次世代型」の特権ID管理製品とは

- 事例で学ぶ、クラウド&テレワーク時代の「特権アクセス管理」

- 関連セミナー「特権アクセス管理・認証強化によるセキュリティ対策講座」

- ESS AdminONE事例(DXCテクノロジー・ジャパン株式会社様)

- ESS AdminONE事例(住江織物株式会社様)

- ESS AdminONE製品ページ

Copyright © ITmedia, Inc. All Rights Reserved.

提供:エンカレッジ・テクノロジ株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2022年8月3日

エンカレッジ・テクノロジ 日置喜晴氏

エンカレッジ・テクノロジ 日置喜晴氏