もはや人ごとではないクラウドサービス経由の情報漏えい 押さえるべき2つの対策ポイントとは?

今やクラウドサービスは、目的に合ったさまざまなSaaSが提供され利用が拡大し、PaaSを利用したノーコード/ローコード開発も浸透してきた。しかし、設定ミスや過剰な権限付与などに起因するインシデントが頻発し、情報漏えいの話題は尽きない。クラウドサービスを安全に利用するための重要ポイントと対応策を紹介する。

クラウドサービス、特にSaaSの利用が急拡大している。数多くのクラウドサービスが登場して高度化し、ユーザーの選択肢が増加した今、これを中心にしたシステム作りも珍しくない。

一方でクラウドサービスの設定ミスや過剰な権限付与、認証不備などに起因するインシデントが頻繁に起きている。クラウドストレージの設定を誤り40TB近くの内部機密情報が外部からアクセス可能になっていたインシデントや、多くの企業が利用しているクラウド営業支援システムの設定不備による情報漏えいも話題になった。

SaaSを安全に利用するための重要なポイントとは何か。その鍵は適切な特権IDの管理にある。

クラウドサービスのインシデントはなぜ起きる? 3つの原因

エンカレッジ・テクノロジの日置喜晴氏(取締役 マーケティング部長)は、SaaSの設定ミスや過剰な権限付与に関連したインシデントが発生する原因として以下の3つを挙げる。

1つ目はシャドーITの増加だ。IT部門がサービスの利用を管理しているにもかかわらず、事業部門が勝手にSaaSを契約して運用している企業もある。IT部門やセキュリティ部門が介在しないため、特権を利用した操作などの統制やリスク管理が難しい状況だ。

2つ目はSaaSの多様化と仕様変更だ。複数のSaaSを利用することが一般的になったため、サービスごとの機能や設定方法などを完璧に把握し、正しく設定するのが難しくなった。さらにSaaSは頻繁に仕様変更が発生するため、追従するのも骨が折れる。

3つ目は利用しているサービスに対する知識不足だ。SaaSは基本的にインターネットにつながっている。各サービスの公開範囲や、どのユーザーにどの権限が付与されており、その権限でどこまでの操作ができるのかなどの知識が不足すると、設定次第では情報漏えいにつながりかねない。

日置氏は「SaaSを導入している事業部門がサービス設定などについて詳しくなかったり、よく分からなかったりすると、本来不要である高度な権限を割り振る可能性があります。これが日々の運用で常態化すると、多くの特権乱用の機会を与えてしまうことになります」と話す。

SaaSの認証情報の取り扱いにも注意が必要だ。ID/パスワードが奪われれば、なりすましによる不正アクセスが可能になる。そのID/パスワードを他のサービスでも使い回していれば被害はさらに拡大する。オンプレミスシステムだけを利用していた時代よりもリスクにさらされる可能性が高まった。

安全なSaaS利用のために実践すべき2つのポイントとは?

これを踏まえた上で、安全にSaaSを利用するためにはどのような点に注意すればいいのだろうか。日置氏は、総務省が発行している「クラウドサービス利用・提供における適切な設定のためのガイドライン」をベストプラクティスとし、2つの項目を意識した対策を推奨している。

一つは「管理者権限の適切な管理」で、以下の3つから成る。

1.一般ユーザーと管理者を分離し、管理者権限を有するアカウントを常時利用しない

2.管理者権限を使用時の目的の明確化と承認ベースでの利用を徹底する

3.多要素認証を導入して不正利用を防止する

「一般ユーザーと管理者の権限を分離しないで運用している企業は多く存在します。管理者権限を使わなければならない業務はごく一部のため、大半は一般権限で足ります。管理者権限の濫用を防ぐためにも権限の分離は非常に重要です」(日置氏)

もう一つは「適切なモニタリング」で、以下の3点が重要だ。

1.誰がいつ管理者権限でアクセスしたのか、アクセス履歴を保存する

2.管理者権限での操作内容や設定変更内容のログを保存する

3.ログを適切な頻度で点検し、不適切な設定が実行されていないかどうかチェックする

これらの実践にはハードルがある。日置氏は「多くのクラウドサービスは上記を実現するための細かな権限設定や管理者権限の適切な利用制御機能、各種ログの保存期間・保存内容に制約があったり、機能を十分に備えていなかったりする」と語り、「これらの機能をSaaSが備えていない場合は、別のツールを導入して足りない要件を補うことを検討すべきでしょう」と続けた。

SaaSの管理者権限利用を“厳格化する”ESS AdminONE

まさにこうした不足の要件を補うソリューションとしてエンカレッジ・テクノロジが提供しているのが「ESS AdminONE」と「ESS REC」だ。

同社はESS AdminONEを“次世代型特権ID管理ソフトウェア”としている。同サービスは、特権ID管理ソフトウェアとしては珍しくアプリケーション基盤にコンテナ技術を採用しており、プラットフォームの種類やバージョンに依存しない安定的な実行環境が特徴だ。2021年の提供開始以来、オンプレミスのシステムだけでなくSaaSやネットワーク機器などさまざまな特権利用を一元管理できる機能を実装してきた。

ESS AdminONEは、ユーザーが特定のサービスに特権アクセスするときの方式として申請・承認をベースとしたジャスト・イン・タイム・アクセス(期間限定アクセス)と、事前に使用可能な特権IDをユーザーグループなどで定義したポリシーベースのアクセス許可の2種類を提供している。後者は2023年3月にリリースされたされたバージョン1.2で実装したものだ。システムの重要度などに合わせて最適な方式を設定することで、セキュリティを確保しながら過剰なプロセスは省略し、効率化も両立できるという。

この他、「誰が」「いつアクセスしたのか」などのログを収集/検査し、そのアカウントの作業履歴や操作内容を記録する機能もある。APIを公開しており、RPAをはじめとした外部システムによる特権ID利用も管理できる。

日置氏は「認証鍵やパスワードも管理できる他、ユーザー個人の認証を強化したい場合には、ID/パスワードに加えてワンタイムパスワードを使用した多要素認証を用いることもできます。昨今のSaaSにおけるインシデントの増加の影響もあり、引き合いが非常に増えている状況です」と語る。

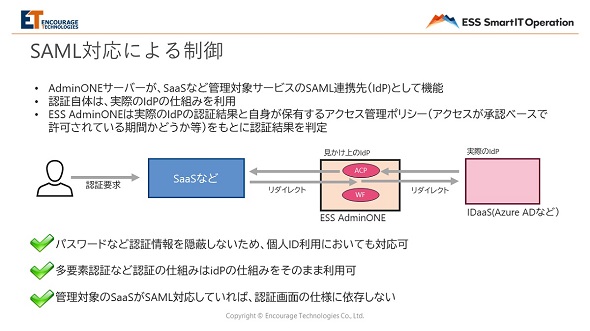

2024年5月末にリリースされる最新バージョンのESS AdminONE 1.3では認証規格「SAML」(Security Assertion Markup Language)に対応し、SaaSをはじめとしたWebサービスの特権管理が強化される。ESS AdminONEサーバがSaaSなどの管理対象サービスのSAML連携先(IdP)として機能することで、IDaaSが提供するシングルサインオンの仕組みに介在し、特定のPaaS/SaaSに対して特権を有するユーザーのアクセスを、許可された期間のみに限定するといった制御が可能だ。

管理者権限による操作を“監視・記録・即時検知する”ESS REC 6

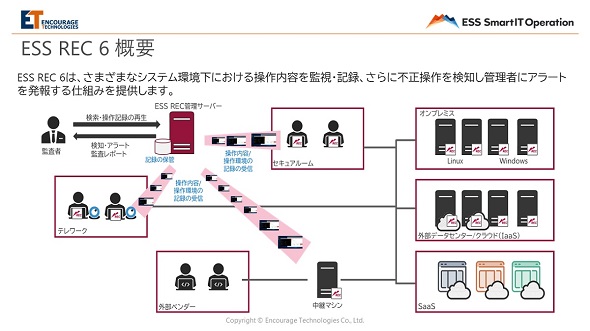

ESS RECは2004年から提供されている、管理者権限によるシステム操作証跡管理に特化したソリューションだ。システムの操作内容をデスクトップ画面の動きや20種類以上のテキスト情報を基にした操作記録データとして取得し、システム操作に関わる作業をログとして保管する。これによって管理者権限による操作内容のトレーサビリティーを確保し、不正操作や誤操作の抑止、早期発見が可能だ。

GUI操作、コマンド操作など、インタフェースを問わずさまざまなシステム操作に対してルール定義によるアラート発報の設定ができる。リスクの高い操作を検知ルールとして定義すればリアルタイムで危険操作を検知し管理者へ通知したり、各種レポート機能で効率的な点検監査を実現したりすることが可能だ。

2023年には新バージョンのESS REC 6をリリースした。このバージョンではアーキテクチャやUIが刷新された他、PC内蔵あるいは外付けのカメラデバイスでユーザーを本人確認し、なりすましを検出するなど大幅な機能強化が実装された。

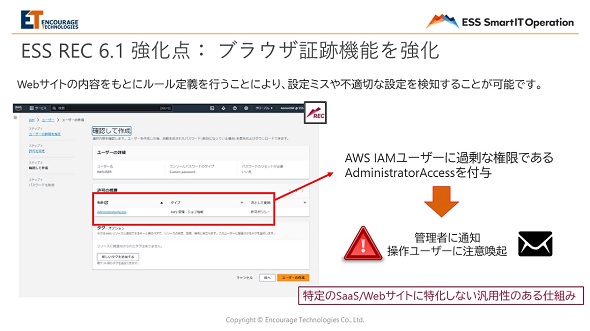

2024年5月にリリースされたESS REC 6.1では、Webブラウザ(「Google Chrome」「Microsoft Edge」)操作における証跡を取得できるようになった。Webブラウザに表示された文字列を、テキスト情報として取得し操作の検索に用いたり検知ルールに適用して操作監視したりすることが可能だ。例えば検知ルールで事前定義しておけば、Amazon Web ServicesでIAMユーザーにAdministratorAccessを付与する操作が行われた場合に、過剰な権限でないかその場で操作ユーザーに注意喚起したり、管理者へ通知したりすることができる。

ESS RECのルール定義・検知機能は、高い汎用(はんよう)性が強みだという。セキュリティリスクのある設定や操作内容を、クラウドサービスの種類に依存することなくリアルタイムかつ網羅的に監視・検出できる点は、今後よりクラウドサービスの利用が拡大していく中で有効なアプローチだといえる。

日置氏は最後に「顧客の多くがクラウドとオンプレミスが混在したハイブリッドな環境を利用しています。ESS AdminONEとESS RECは、SaaSをはじめとしたさまざまなシステムの管理者権限を、環境を問わず一元管理します」と締めくくった。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:エンカレッジ・テクノロジ株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2024年6月1日

エンカレッジ・テクノロジの日置喜晴氏(取締役 マーケティング部長)

エンカレッジ・テクノロジの日置喜晴氏(取締役 マーケティング部長)

ゼロトラスト前提の今「特権ID管理」を見直すべき理由

ゼロトラスト前提の今「特権ID管理」を見直すべき理由 DX時代に見落としがち 旧態依然の運用に潜む特権操作のリスクとは?

DX時代に見落としがち 旧態依然の運用に潜む特権操作のリスクとは?