“令和のゼロトラストモデル”を考えよう 注意すべきポイントは何か?

“ゼロトラストセキュリティ”という考え方は普及してきていますが、サイバー攻撃の進化を考慮すると、従来のゼロトラストでは不十分かもしれません。本稿は“令和のゼロトラストモデル”とは何かを解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

サイバーセキュリティ対策の考え方の一つに「ゼロトラスト」があります。ゼロトラストは古くからある概念ですが、考え方は時代と環境に応じて見直していかなければなりません。

サイバー攻撃がまん延する今、システム復旧や事業継続に欠かせないバックアップデータがランサムウェア攻撃やデータ流出の両方でターゲットにされることがよくあるのに対し、従来のゼロトラストのフレームワークには、データバックアップとリカバリーシステムが含まれていません。

バックアップやデータ回復が事業継続に欠かせないものになってきた時代だからこそ、リカバリーやデータバックアップを含む“令和のゼロトラストモデル”への見直しが必要不可欠です。

Veeam Software(以下、Veeam)は2023年12月に、ゼロトラストの原則にバックアップとリカバリーに適用した新しいセキュリティモデル「ゼロトラスト・データレジリエンス」(ZTDR)を発表しました。

この寄稿では、Veeamのエンタープライズ戦略シニアバイスプレジデント兼CTO(最高技術責任者)で、データ保護とランサムウェアリカバリーのエキスパートであるデイブ・ラッセル氏が、上記セキュリティモデルを参照し、進化し続けるゼロトラストへの歩みについて紹介します。

“令和のゼロトラストモデル”を考えよう 注意すべきポイントは何か?

いたちごっこの激しい競争の中で、セキュリティは常に脅威の一歩先を行くために適応し、進化してきました。攻撃者は常にテストを繰り返し、ターゲットとする企業のセキュリティ対策の先を行くために手段を変えています。

これは一方で、サイバー攻撃が激化して以来、業界全体で多くのイノベーションが推進されてきた理由でもあります。筆者が35年前にキャリアをスタートさせたときにベンチマークと考えられていたセキュリティツールが、現代のサイバー犯罪集団に対しては紙一重の盾にしかならないことは言うまでもありません。進化しなければならなかったのはツールだけでなく、マインドセット、つまりセキュリティについてどう考え、ツールをどう使うかについても考え直す必要があります。

その典型的な例が“ゼロトラスト”です。従来の境界型防御は城の周囲にある堀のようなものでした。ゼロトラストをベストプラクティスとして採用する企業が世界的に増えるにつれ、この考え方は変わってきました。やがてドアは施錠され、身分を証明しなければ、城の一部への立ち入りは許可されなくなりました。進化というのは決して止まらないものです。

現状のバックアップ対策はランサムウェアに対して本当に有効?

最も広く使われているゼロトラストモデルにも、現代の環境では致命的な欠陥が幾つかあります。すなわち、データのバックアップやリカバリーのようなデータを元の状態に戻すという事業継続で極めて重要な分野のガイダンスが不足していることです。

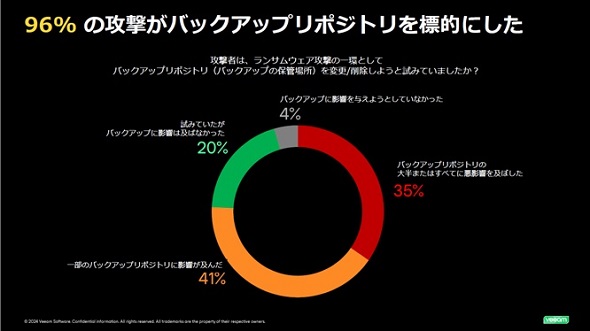

このギャップは最近のサイバー攻撃がしばしばバックアップリポジトリ(バックアップの保管場所)を標的にしていることからも明白です。Veeamの年次調査「Ransomware Trends 2024 Report」によると、2023年のランサムウェア攻撃は少なくとも96%がバックアップリポジトリを標的にしていました。

データのバックアップやリカバリーシステムは企業ITの重要な部分であり、セキュリティの一部として考慮されなければなりません。バックアップとリカバリーシステムは何に対してもアクセス権限があり、本番環境にデータを書き込め、ビジネス上の重要資産であるデータの完全なコピーが含まれています。簡単にいえば、現代のゼロトラストの原則に忠実に従えば、従来方法のセキュリティに関してはかなり強固になりますが、バックアップとリカバリーに関しては大きなギャップが残ります。

しかしこれが私たちの現状で、脅威が進化するにつれてゼロトラストは範囲が限定的になりすぎました。だからこそ、「ZTDR」という概念が生まれました。ゼロトラストの進化形であり、バックアップとリカバリーも同様の原則に従うよう、本質的に範囲を広げている考え方です。

“ゼロトラストなバックアップ”を実現するためには

核となる概念は同じです。最小権限の原則と侵害を想定する考え方は依然として重要です。例えばバックアップ管理システムは、認証されていないユーザーにアクセス権限が付与されないように、ネットワーク上で隔離されていなければなりません。同様に、バックアップストレージシステム自体も隔離されるべきです。

また、書き換え不可能だという不変性(イミュータブル)も重要です。変更や改ざんができないバックアップデータを持つということは、ランサムウェア攻撃によってバックアップの保管場所にアクセスされても、攻撃の影響を受けないことを意味します。

「侵害を想定する」ということは、企業は攻撃後にバックアップを暗黙のうちに「信頼」すべきではないということでもあります。システムのリカバリーを試みる前に、バックアップを適切に検証する、あるいはバックアップを「クリーン」にするプロセスを持つことは、依然として侵害された環境を単にリストア(修復)するのではないことを確認するために不可欠です。

最後の保険となるのは、バックアップのコピーを複数持つことです。ベストプラクティスは、バックアップのコピーを3つ持つことで、そのうち2つは異なる種類のメディアに保存し、1つはオンサイトに保存し、1つはオフラインで保管することです。このようなレイヤーを重ねることで、「バックアップがゼロトラストである」と考えられます。

バックアップルール「3-2-1-1-0」(データは3つ作成し(オリジナルデータ1つ、バックアップデータ2つ)、2つの異なる記憶媒体に保管し、うち1つは別の場所で保管する。また、少なくとも1つはオフラインであり、復元時はエラーはゼロで完了するという考え方)の原則に従うべきだ(出典:ヴィーム・ソフトウェア発表資料)

バックアップルール「3-2-1-1-0」(データは3つ作成し(オリジナルデータ1つ、バックアップデータ2つ)、2つの異なる記憶媒体に保管し、うち1つは別の場所で保管する。また、少なくとも1つはオフラインであり、復元時はエラーはゼロで完了するという考え方)の原則に従うべきだ(出典:ヴィーム・ソフトウェア発表資料)ZTDRへの一歩を踏み出そう 進め方の勘所

ZTDRはゼロトラストと同様に旅路のようなもので、一度に全てを導入することはできません。その代わり、成熟度モデルに従って徐々に新しいプラクティスを導入し、時間をかけて洗練させ、進化させることが可能です。

例えば、現在バックアップデータの検証を実施していないのであれば、手作業で検証を開始し、時間をかけて定期的な検証プロセスを自動化し、スケジュール化する技術を導入することを推奨します。

もう一つ重要なことは、組織内の全員が一緒に一歩を踏み出すことです。組織全体わたる広範な変更を実施するには、リーダーシップが鍵となりますが、新しいプロセスとその必要性についてビジネス全体で社員を教育することも重要です。

最後にZTDRでは特に、セキュリティチームとITオペレーションチームの足並みをそろえる必要があります。バックアップはITオペレーションチームの責任下に置かれることが多く、バックアップがセキュリティ体制にとってますます重要になるにつれて、セキュリティのサイロ化やギャップの発生を防ぐために両者が協力する必要があります。

ゼロトラストへの道のりは果てしなく続きます。それだけに、正確な目的地は時間とともに進化します。企業へのアドバイスとしては、「ローマは一日にして成らず」ですが、先延ばしにして取り残されるよりは、どんなに小さくても今日から一歩を踏み出した方が良いということです。

関連記事

大企業にはマネできない 小さい組織ならではの冴えたランサムウェア対策

大企業にはマネできない 小さい組織ならではの冴えたランサムウェア対策

ランサムウェアが企業規模にかかわらず全ての企業を標的にする今、中堅・中小企業にとってもセキュリティ対策は必須となっています。今回は、小さい組織ならではで、かつ大企業には絶対にマネできない非常に強力なランサムウェア対策を紹介します。 TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製ルーターに影響する脆弱性CVE-2024-53375が見つかった。この脆弱性を悪用するとリモートコード実行が可能になるため、早急に対処が必要だ。影響を受けるルーター製品を確認してほしい。 徳丸 浩氏が2025年の脅威を予測 生成AIの悪用はどこまで現実化するのか?

徳丸 浩氏が2025年の脅威を予測 生成AIの悪用はどこまで現実化するのか?

サイリーグホールディングスが開催した記者説明会で、セキュリティ業界のご意見番である徳丸 浩氏が個人的に気になった2024年のセキュリティ事件を振り返り、2025年の脅威予測を発表した。 パナソニック コネクト傘下のSCM大手ベンダーがランサムウェア被害 スターバックスにも影響波及

パナソニック コネクト傘下のSCM大手ベンダーがランサムウェア被害 スターバックスにも影響波及

パナソニック コネクトの傘下で、サプライチェーンマネジメント(SCM)ソフトウェア大手のBlue Yonderがランサムウェア被害に遭った。この影響によって、Starbucksは従業員のスケジュール管理などで混乱が発生したと報告した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地