今後不満続出? オンライン証券の不正アクセスへの金銭補償で「損」しないには:半径300メートルのIT

世間を大きく騒がせたオンライン証券会社に対する不正アクセス/不正取引被害。各社は対策に動くとともに、被害者に対する金銭補償を発表しました。ただ、その割合が問題で……。今回は補償の妥当性と個人が取るべき対策を考えていきます。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2025年3月頃から発生していた、オンライン証券会社に対する不正アクセス/不正取引被害は、日本のセキュリティ史に残る爪痕を残しました。2025年7月に更新された、同年6月までの不正取引売却金額は約3044億円で、これは過去最悪とされた2023年のクレジットカード不正利用被害額(541億円)の5倍以上です。しかもこれは個人を狙った攻撃であり、数字を見れば見るほどその恐ろしさが際立ちます。

ただ、良い兆しとしては、2025年4月、5月をピークに、6月は被害件数が下がっているように見えるところです。証券会社のセキュリティ対策が進み、二要素認証の推奨や強制が功を奏したと考えたいところです。そう考えると、やはりある程度高度なインフォスティーラー感染を中心とした攻撃というよりも、単純なフィッシングやパスワードの使い回しによる被害ではないかとも推測できます。

これまでも紹介していたように、「リアルタイムフィッシング」と呼ばれる中間者攻撃により、二要素認証を突破する方法は既に確立されています。証券会社に限らず、お金や人間関係が関係するサービスに関しては、積極的に二要素認証を使うこと、そして二要素認証が設定されていてもより巧妙なフィッシングで突破される前提で、新しい手法を知ることを続けてください。

今後不満が続出? 非常に気になる証券会社の金銭補償

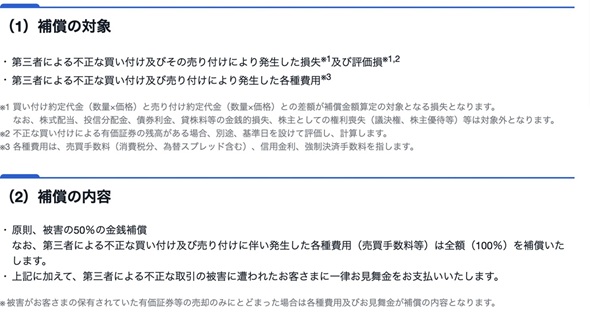

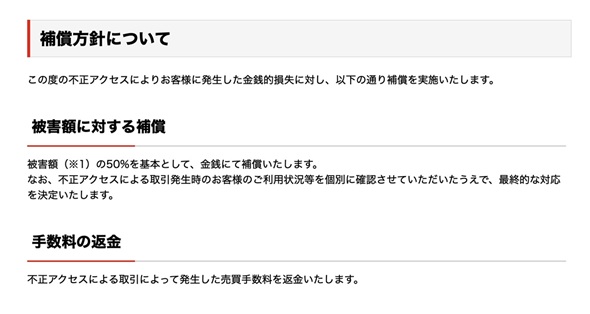

そしてこの被害に対する、補償に関しても動きがありました。証券会社は二要素認証、さらには(恐らくパスキーを指す)パスワードレス認証の必須化に動くとともに、今回の被害者に対し、原則として「被害の50%金銭補償」を明示しました。多くの方が利用しているSBI証券や楽天証券などの告知をチェックしてみてください。

思い出されるのは、かつて大規模な情報流出をしてしまった企業が、一律に500円分の金券をおわびとして配布したことです。以後、「情報漏えいといえば500円のカード」というのが、いつの間にか定着していたように思えます(漏えい事件が当たり前になった今ではもうおわびの金券すらも配布されなくなりましたが)。サイバー攻撃にかかる事後費用も、この500円をベースとして計算されていたように思えます。

そして今回、500円の金券に相当する、新たな指標(?)ができてしまったように思えます。不正取引に遭ってしまうと、被害の全額ではなく半額しか戻ってこない……。これはもしかしたら、私たち利用者の意識が変化するきっかけになるかもしれません。

そもそも補償がゼロでもおかしくなかった?

ただしそこには少々、私たち利用者の怠慢も加味しなければならないでしょう。かつて500円で済まされていた情報漏えい事件は、あくまで運営者側のミスであり、利用者側で何か対策ができるというものでもありませんでした。また、利用者に対しては金券が配布されていたとしても、その裏ではクレジットカード会社との再発行費用の支払いなどもありますので、企業の負担額はさらに多いはずです。

そして今回の証券会社の問題。これは利用者がフィッシングに引っ掛かってしまった上に、二要素認証を設定していなかった、という利用者側の落ち度もあります。フィッシング被害は、利用者自身が被害者であることは間違いないにせよ、そこには利用者の過失も指摘される可能性が高く、恐らく今回はその点が「50%」の根拠になっているのではないかと思われます。

被害を受けた方にとって、この結果は本当に面白くないでしょう。しかしもはやサイバー攻撃は感情論では対応できず、やるべきとされるセキュリティ対策の全てを利用者側で対応して初めて、相手の過失を指摘できるという時代になってしまったと考える必要があるでしょう。

フィッシングは「利用者が偽のWebサイトに、自らID/パスワードを入力する」ことで成立します。偽のWebサイトがどれだけ本物に似ていて、偽の電子メールやSMSがどれだけ手が込んでいたとしても、「間違えたのはあなたですよね」と言われてしまえば反論が難しいのも事実。現状は厳しいですが、パスワードや二要素認証など認証に関係する部分は、サービス提供側の指示に従い、正しく設定することを心掛けていきましょう。

これでもう安全? 証券会社は「パスキー」採用に舵

この対策の一環として、各証券会社は一気に新方式の採用に動いているようです。例えばSBI証券や楽天証券では2025年秋からFIDO2/パスキーを導入予定です。

二要素認証は「知識情報」「所持情報」「生体情報」のうち、2つを認証に利用します。FIDO2/パスキーは、公開鍵暗号方式を利用者に意識させずに使える仕組みで、秘密鍵を格納したデバイスという所持情報、そしてそのデバイスロックを解除するための生体情報(もしくはPINなどの知識情報)を使う多要素認証の仕組みともいえます。パスキー対応済みのWebサイトも多く、皆さんも活用されているのではないでしょうか。

FIDO2のポイントは鍵となる秘密鍵や生体情報などがインターネットを通過せず、目の前のデバイスの中のみで処理されることです。パスワードレス認証の決定版とされており、パスキーではOSやブラウザの同期機能を使い、(少々リスクを許容しても)さらに利便性を高める仕組みとなっています。

ただしこちらも完璧ではありません。攻撃者の視点で考えるとFIDO2の仕組みそのものを攻略するよりも、例えば「デバイスを紛失したので、パスキーを改めて登録する」といったフローが狙い目です。新たなパスキー端末を不正に作られてしまえば、この強固な仕組みも無意味になってしまいます。

恐らく、その際には電子メールやプッシュ通知で「本当にあなたがパスキー端末を登録しようとしているのか?」という確認が届くでしょう。もしかしたら、この部分にまたリアルタイムフィッシングが仕掛けられるかもしれません。新方式が使われたとしても、やはりフィッシングに対抗するための知識を付ける必要があるのです。

とはいえ、時代とともに認証は強くなっているのは確かなこと。まずは「自分が損をしないように」頑張って新方式に追い付いていくこと。そして、私たちのセキュリティ意識が高まったことを前提とした攻撃に備えることが、私たいの大事な資産を守るためにやるべきことなのです。

関連記事

8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

高度なフィッシングメールには人間心理の隙を巧妙に突いた文面が採用されています。本稿は8万4000通を分析して判明した“高品質”なフィッシングメールの条件と、これに対抗するための心理的アプローチを組み込んだ4つの防御策を紹介します。 有料のウイルス対策ソフトを入れる人は“初心者”? マルウェア対策を再考しよう

有料のウイルス対策ソフトを入れる人は“初心者”? マルウェア対策を再考しよう

インフォスティーラーの脅威が本格化しつつある中、組織と個人ともに改めてマルウェア対策を再考する必要がありそうです。ただ最近、「有料のウイルス対策ソフト不要説」がちらほらと出ているようです。一体どういうことでしょうか。 QRコードはもう止めて…… 筆者が「これはいけるかも?」と思う代替策

QRコードはもう止めて…… 筆者が「これはいけるかも?」と思う代替策

QRコードを悪用したフィッシング「クイッシング」は遷移先のWebサイトなどを目視で判別できず、不正対策が難しいものです。そこで筆者が考えるQRコードに代わる新たな代替策とは。 セキュリティ軽視でIPO延期…… そのとき情シスは何ができたのか?

セキュリティ軽視でIPO延期…… そのとき情シスは何ができたのか?

セキュリティ対策が進まない真因には、投資や人材不足、部門の地位向上など「政治力」の不足で生じる問題が多々存在します。この連載は情シスやセキュリティ部門が従来のコストセンターを脱して価値を発揮するためのアドバイスをお伝えします。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地