著名パスワード管理ソフトも歯が立たない“古くて新しい攻撃”とは?:半径300メートルのIT

セキュリティエンジニア必見のハッカーイベント「DEF CON 33」が開催されました。たくさんの講演がある中で筆者が注目したのは、守りの要である「パスワード管理ソフト」を標的にした“古くて新しい攻撃”でした。一体どんなものなのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2025年8月、米国ラスベガスで毎年恒例のセキュリティイベント「DEF CON 33」が開催されました。筆者はラスベガスで開催される夏のハッカーイベントに参加したことはないのですが、毎回この時期にはドキッとするような手法が発表され、サイバー空間の安全性確保のための心構えとなることが多く、本年も注目をしていました。

今回は個人的にも、非常に考えさせられる攻撃手法が公開されました。筆者が推しに推している「パスワード管理ソフト」を標的にした実に理にかなった攻撃への注意喚起も発表されていますので、見ていきましょう。

根本的な対策がない? 古くて新しい攻撃の詳細

筆者が“2025年こそ元年”と言い続けている「パスワード管理ソフト」。メリットはパスワードを自分の代わりに覚えてくれるだけでなく、パスワード文字列の提案や漏えいパスワードのアラートといった機能の他、正しいドメインやフォーム名の組み合わせでしか記憶したパスワードを自動入力しない、といったフィッシング対策機能が備わっています。

これによって偽のWebサイトがいくら精巧でも、ドメインが異なればパスワードが自動入力されないことで、フィッシングに気付ける可能性があるわけです。これが大きなメリットとして、筆者も度々利用をお勧めしてきました。

しかし考えてみましょう。自動入力の判定基準は「ドメイン」です。であれば、正規のドメインに対して偽のフォームを表示させたとしたら? それを追求したのが、DEF CON 33でのマルク・トート氏の講演です。

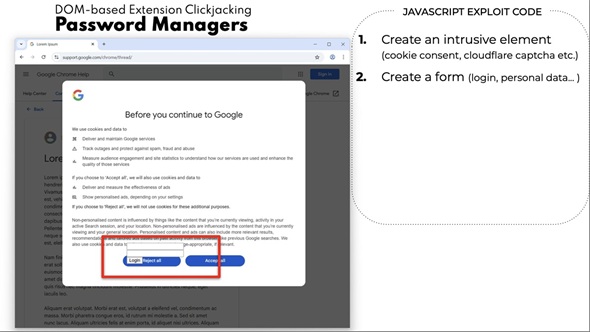

講演によると、トート氏は「クリックジャッキング」という攻撃を駆使してパスワードマネジャーからの情報窃取ができないかどうかを検討しました。クリックジャッキングとはボタンなどの上に透明な別のボタンを重ね合わせ、クリックを誘発することで攻撃の糸口とするというものです。

つまり、正規のWebサイトにクロスサイトスクリプティングなどの手法で不正なコードを動かし、クリックジャッキングでクリックを誘発。そこにID/パスワードを入力すべきフォームを不正に作り出すことで、パスワード管理ソフトが「正しいドメイン」の「正しいフォーム」と認識し、自動入力のための表示をしてしまうのです。

これをうまく使って画面を上書きすれば攻撃者が自動入力の情報を奪えてしまいます。

著名ソフトも新攻撃の前では無力…… 筆者が推奨する対策

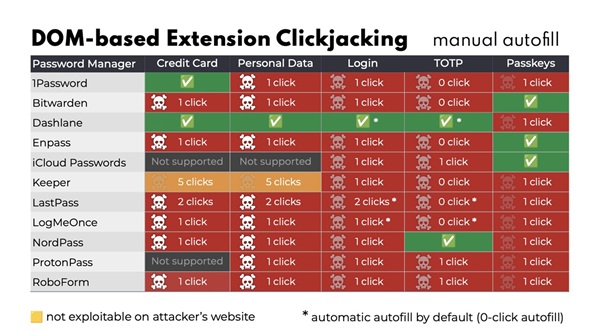

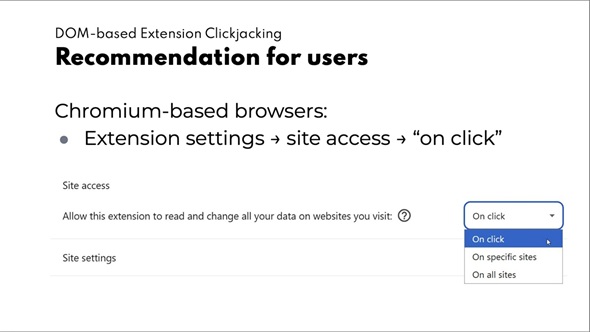

トート氏の発表では、拡張機能として提供されているパスワード入力機能に関して、Webサイトへのアクセスをクリック時に限定する設定とすることが「緩和策」として紹介されています。

しかしトート氏は、これらの対策について「各種パスワード管理ソフトベンダーに問い合わせをしたところ、幾つかは修正の計画がないという対応だった」とも伝えています。発表者は著名な製品のみリサーチしていますが、クリックジャッキングや不正なスクリプトの混入の容易さ、そして拡張機能による根本的な問題から、対策が非常に難しいことを滲ませています。

個人的に利用している「1Password」も上記の表では真っ赤っかで、非常に悩ましい発表だと捉えました。攻撃手法も納得のいく内容で、対策は不正なスクリプトを混入されないようにする「Webサイトをセキュアにする」という、10年以上前から語られているものになりそうです。しかし、この手法が使われてしまえば、一瞬でパスワードを抜かれてしまうかもしれません。さらに問題は、「正しいドメイン」での判定ができないクレジットカードや住所・氏名などの自動入力。しばらくの間、クレジットカードの自動入力については使用しないというのも対策の一つかもしれません。今回の発表で、各社が工夫を凝らした対策を考えてくれることに微かな期待をしたいとは思います。

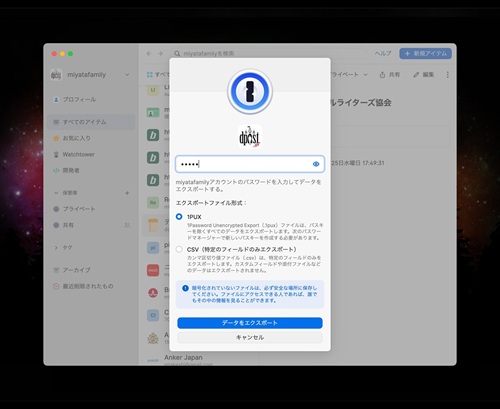

今回の発表から筆者が考えたことは、パスワード管理ソフトも「ポータビリティ」が重要なのではないか、ということです。万が一パスワード管理ソフトが脆弱(ぜいじゃく)なまま、全く動きがなさそうであれば、その対応を待つよりも「別のアプリに移行する」という選択肢が取れることは非常に健全だと思います。

例えば、1Passwordでは、かなり前からエクスポート機能が用意されていました。独自の形式だけでなく、CSV形式でのエクスポートも可能です。もちろん、そこには「生のパスワード」が暗号化もなく記録されているので、ファイルの取り扱いには本当に注意しなければなりませんが、この方法があることは非常に安心感があります。

ただこれを利用する際には受け取る側にも、インポート機能がなければなりません。今回試しに「macOS」側の「パスワード」に、インポート機能を使いパスワード管理ソフトを移行してみました。ワーニングは出ましたが、TOTPベースの二要素認証コードの設定もそのままインポートできました。しばらくの間様子を見る時間が必要なものの、それなりに簡単に移行ができると分かり一安心です。

ただし、ここ最近登場した機能である「パスキー」については移行ができませんので、手動で一つ一つWebサイトからパスキーの再発行(と停止)を実行する必要があります。この作業こそが最も“脆弱”ですから、必ず正しいWebサイトから、正しい手順で作業をしましょう。なお、パスキーのインポート/エクスポートについては、今後発表されるであろう「macOS Tahoe」や「iOS 26」などでサポートされる予定です。

最近、Dropboxが提供するパスワード管理ソフト「Dropbox Passwords」の終了が発表されたばかりです。そして、攻撃者が今後パスワード管理ソフトをターゲットとし始めることも間違いないでしょう。ただし、パスワード管理ソフトを攻撃するよりも、普通のフィッシングの方がコスパが良さそうなので、それは特定の組織、特定の個人に対する「標的型攻撃」として実行されのではないかと個人的には考えています。

パスワード管理ソフトを使っている方はセキュリティに敏感なはずですので、これらの情報をチェックすることと、できれば1回くらい「エクスポート」と「インポート」を体験してみてください。万が一、はすぐそこにあるかもしれませんので……。

関連記事

「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

医療機関のセキュリティ対策が進まない要因には業界特有の構造的な課題がある。第2回のテーマは「ヒト」だ。セキュリティ人材が育たず、集まらない根本的な理由を調査データと専門家の証言から読み解く。 「相手は社長」 お題目で終わらない実践的なセキュリティ研修は可能か?

「相手は社長」 お題目で終わらない実践的なセキュリティ研修は可能か?

「セキュリティを前進させるには経営層への働きかけが不可欠」とよく言われますが、いざ実践となるとそう簡単にはいきません。今回はこれに本気で取り組む貴重な事例を紹介します。セキュリティ担当者必見です。 7億超ダウンロードのVPNアプリ群に潜む深刻な脆弱性 研究者ら発表

7億超ダウンロードのVPNアプリ群に潜む深刻な脆弱性 研究者ら発表

Citizen Labらは7億超ダウンロードのVPNアプリを調査し、複数事業者間の隠れた関係と暗号鍵共有による深刻な脆弱性を指摘した。透明性確保が課題と指摘されている。 ついに『ターミネーター』の世界が到来? AIが人間の力を借りずにサイバー攻撃を計画、実行してしまう

ついに『ターミネーター』の世界が到来? AIが人間の力を借りずにサイバー攻撃を計画、実行してしまう

カーネギーメロン大学の研究者は、大規模言語モデルが人間の介入なしに、自律的に計画を立てて高度なサイバー攻撃を実行したと発表した。データ侵害のシミュレーションでは、テストネットワークのうち5つを完全に侵害したという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」