ワンタイムパスワード(わんたいむぱすわーど):テクノロジとトレンドを理解するための 今回のキーワード(1/4 ページ)

高いログインセキュリティが要求されており、不正アクセスが発生するとユーザーに大きな金銭的損害が発生するものとして銀行のインターネット取引(オンラインバンキング)が挙げられる。今年になって2つの銀行がセキュリティトークンを利用したワンタイムパスワードの利用を発表し、不正アクセス対策を行っている。これは毎回入力するパスワードが変わるものだが、今回はこのOTP、特にトークンを利用したタイプのものについて解説しよう。

パスワードはいつか破られる。だから毎回新品を

まるで「使い捨てコンタクトレンズ」の宣伝文句のようだが、これがワンタイムパスワード(One Time Password:OTP)の大雑把な内容だ。

OTPの方式としては、あらかじめメモ帳にパスワードが列挙された「ワンタイムパッド」が初期に考案された。各ページにパスワードが書かれた日めくりカレンダーのようなパッドを使い、一番上に書いてあるパスワードを使い、使ったパスワードのページは破棄するという形になっており、毎回新しいパスワードを使用する。パッドの秘密が守られている限り、傍受されてもログインパスワードは防御され、パッドの秘密に問題が発生した場合(第三者に見られたなど)はすべて破棄して新しいパスワードパッドを作成すればよいということになる。

ワンタイムパッドのようにあらかじめパスワードを定めておく方法以外に実現されているOTPとして、時間をキーにしてパスワードを変更する「時刻同期方式」やサーバから渡されたキーワードをあらかじめ用意した計算式でパスワードに変換する「チャレンジ&レスポンス方式」がある。いずれの方法にしてもパスワードは毎回変更されることになり、キーロガーなどでユーザーIDとパスワードが傍受されても、傍受したパスワードでは次回のログインが行えない。

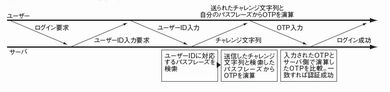

図1にチャレンジ&レスポンス方式によるユーザーログインの手順の例を示すが、サーバ側とユーザー側でユーザーIDと対になる「真のパスワード(パスフレーズ)」を元に、ログイン要求時にサーバ側から送信する「チャレンジ文字列」とパスフレーズを組み合わせて演算を行い、その結果をユーザーがパスワードとしてサーバに送信し、サーバは手元で演算した結果とユーザーが送ってきたパスワードを照合し、一致すれば認証が成功する。従って、演算のためのアルゴリズムとチャレンジ文字列が分かっていても、パスフレーズが分からないと送信するパスワードは作成できない。また、チャレンジ文字列が変われば演算結果も変わるので、毎回入力するパスワードは異なることになる。これが基本的なOTPの仕組みだ。時刻同期方式は、チャレンジ&レスポンス方式でのチャレンジ文字列の代わりにそのときの時刻を利用するものだ。

ただし、チャレンジ&レスポンス方式では、サーバから渡されたキーワードから、入力するパスワードを作成するためにプログラムを用いるため、ITリテラシーの高くない一般ユーザー向けには活用しにくい。また、モバイル環境などでの利用も難しい。

Copyright© 2010 ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見