「奴らは本気になった」――セキュリティ脅威の目的に大きな変化:「行く年来る年2006」ITmediaエンタープライズ版(1/2 ページ)

2006年、セキュリティ上の脅威には大きな変化が起こった。目的が愉快犯から金儲けへと代わり、その手段としてボットやゼロデイ攻撃、ソーシャルエンジニアリングが用いられるようになっている。

「奴らは本気だ」――2006年、取材を重ねたセキュリティ専門家らの口からは、表現こそ違うがこうした言葉がたびたび聞かれた。愉快犯や名誉心から金儲けへ。個人の趣味から組織的なビジネスへ。インターネットをただ騒がせることから、そこを流れる重要な情報を盗み取り、利益を得る方向へと、オンライン犯罪は変化した。それにともない、セキュリティ上の脅威も変質している。

顕著な特徴は、脅威の「見えない化」が進んだことだ。ラックのSNS事業本部セキュリティプランニングサービス部担当部長を務める新井悠氏は、「マルウェアの傾向はステルス化、見えない化という方向に向かっているし、実際にそうなっている」と述べている(関連記事)。

数年前に業界を驚かせたのは、BlasterやSlammerといったインターネット全体に深刻な影響を与える脅威だった。しかしこの1年、そうした大規模なインシデントが起こった記憶はほとんどない。唯一の例外は「Antinny」だが、それでも、被害は主に国内に限定されている。その意味では、この1年インターネットは「平穏」だったという仮定も成り立ちそうだ。

しかし、やはりそれは違う。実際には、見えなくなっているからこそ、いっそう脅威の深刻さは増している。

見えない脅威の浸透

見えなくなった脅威の典型例が「ボット」とそれによって構成される「ボットネット」だ。Webサイトのリンクやメールの添付ファイルなど、さまざまな経路を通じてPCに潜り込み、攻撃者の指令に応じてさまざまな攻撃を行う。必要に応じて追加モジュールをダウンロードしてくることもある(関連記事)。

ボット対策の壁の1つは、感染になかなか気付きにくいことだ。昔のウイルスやワームの場合は、感染すると派手な画面が表示されたり、PCが不安定な状態になることが多く、ユーザーが「何かおかしい」と気付くことができた。これに対しボットは、隠密行動を取る。対策ソフトの動きを止めたり、動作が見えないようrootkit的なテクノロジーを利用したりと、とにかくその存在を気付かせず、少しでも攻撃者が長く利用できるようにしている。

見えない化の別の例として「ターゲット化」された攻撃も挙げられるだろう。当初はフィッシング詐欺で多く見られた手法で、「スピア型」攻撃とも言われる。広く餌をまいて引っかかるのを待つのではない、一本釣りの手法だ。

ターゲット型攻撃では、特定の組織や企業に狙いを定め、そこで利用されているアプリケーションソフトの脆弱性を狙ってゼロデイ攻撃を仕掛ける。ボットやスパイウェアとの関連も指摘されており、侵入後、さらなる攻撃や情報収集に悪用されている可能性が高い。この手の攻撃は、対象を絞って、実在する人物や組織をかたったなりすましメールなどを作り込んだ形で仕掛けられる。したがって、「やられた」ことに気付くのは被害を受けた後になってからということが多い(関連記事)。既存のウイルス対策ソフトなどによる対処も困難だ。

現に8月には、ジャストシステムの「一太郎」を狙ったゼロデイ攻撃が発生した。日本という特定地域で利用されているアプリケーションソフトが狙われ、ゼロデイ攻撃が仕掛けられた事実は、関係者に大きな衝撃を与えた。

ちなみに見えない脅威の別の例として、かつて一世を風靡しながらも、その後ワームに押されていたファイル感染型ウイルスの復活も挙げられるだろう。Symantec Security Responseでオペレーションディレクターを務めるケビン・ホーガン氏によれば、これは「アンチウイルスベンダーやユーザーから自らの存在を隠すこと」を目的としたものだという(関連記事)。ラックの新井氏も、見えない化を目的に「『オールドスクール』が再び使われる傾向にある」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

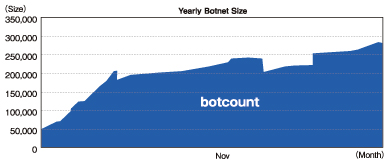

Shadow Serverの調べによるボット化したPC(ゾンビマシン)の数

Shadow Serverの調べによるボット化したPC(ゾンビマシン)の数