Webサイトを人質にとって「みかじめ料」を要求、DDoS脅迫が日本にも上陸

シスコシステムズとラックが開催したセミナーでは、Webサイトを人質にとって金銭を要求するDDoS攻撃の手口が報告された。

どうも自社のサイトが重くて見えない。原因がよく分からないまま悩んでいるところに電話がかかってきた。「われわれならばこの攻撃を止めることができます」と言う――。

DDoS(分散型サービス妨害)攻撃を防ぐ技術料として金銭を要求するこのような手口が、最近になって国内でも報告されているという。6月19日にシスコシステムズとラックが開催した「最新の脅迫系DDoS攻撃の実態と対策セミナー」では、そうした手口の実態が紹介された。

WebサイトにDoS攻撃を仕掛けるとして金銭を脅し取る「DoS恐喝」の手口は、欧州などでは2005年ごろより報告されてきた。イベントに合わせてDoS攻撃を仕掛け、これ以上妨害されたくなければ指定の口座に金銭を振り込めと指示する手法だ(関連記事)。ラックの取締役執行役員、西本逸郎氏によると、類似の手口が2007年以降日本でも本格化してきたという。

従来、日本国内のWebサイトに仕掛けられるDDoS攻撃は、政治的な意図を持って政府関連のWebサイトを狙うものが多かった。ところが今回の事例は「オンラインショップを人質に取り、みかじめ料をせしめるイメージ。DDoS攻撃を仕掛けてWebサイトを麻痺させておき、コンサルティング料を要求してくる」と同氏はいう。

4月上旬に同社が対応に当たった事件では、Webサイトに大量のトラフィックが送りつけられ、正常な閲覧が不可能になった。攻撃の手法自体は「SYN Flood」で古典的なものだが、200〜300Kbps程度のトラフィックがやってくるとなると、通常のサイトでは「対処が困難」(同氏)という。キャリアやデータセンターならばいざ知らず、普通の企業ならばインターネットへの接続回線の帯域は100Mbps程度。この結果、ちょっとした攻撃でも帯域がすべて埋め尽くされてしまう。

この事件では、DDoS攻撃が開始されてWebサイトが麻痺した5分後には、見透かしたように会社の代表番号に「セキュリティ専門家」を名乗る人物からの電話がかかってきた。「どうやらWebサイトが停まってお困りのようですね。われわれの技術ならば対応できます」と持ち掛け、さらに電子メールで問い合わせると、対応のための技術料として60万円を要求してきたという。その後の数度のやり取りの中で、40万円へと技術料の「値下げ」まで行ってきた。

このあたり、攻撃側はかなり知能犯だと西本氏。「セキュリティコンサルティングを頼み、実際に対策するコストよりも安価な金額を要求してくる。おそらく相手は対象サイトを吟味している」(同氏)

西本氏は、普通のまっとうな企業ならばこの手の誘いには乗らないはずだと指摘。つまり「表だって活動できないサイト、アダルトサイトなどをターゲットにしているのではないか。たまたまマーケティングリサーチの誤りで、普通の会社もターゲットになったのでは」と見る。

また、DDoS攻撃対応のための機器「Cisco Guard」を提供したシスコシステムズによると、数回にわたって仕掛けられた攻撃は、SYF Floodやクライアントアタックなど、複数の攻撃を組み合わせてきた。また、攻撃元は1度目はインドやコロンビア、2度目はアメリカ、3度目はルーマニアや中国といった具合にばらばらで、おそらく「足が付かないようにしている」(シスコシステムズのサービスプロバイダSEシステムエンジニア、木村滋氏)

一連の事件ではWebサーバがターゲットになった。だが、「Webサイトだけでなくメールサーバが人質になることも考えられる」と西本氏。企業のITへの依存度が高まれば高まるほど、DDoS攻撃はやっかいな問題になってくるだろうという。

やっかいなDDoS、止める手段は?

残念ながら、こうしたDDoS攻撃への対策は困難だ。エンドユーザーである企業側では、数百Mbpsからギガクラスの攻撃が仕掛けられると、自分のところでいくら頑張っても対策しようがないと西本氏は言う。

ではサービスプロバイダーで何とかなるかというと、攻撃元を特定し、その国からのトラフィックを遮断すれば、今度は別の国から攻撃がやってくる。しかも、サービスプロバイダーのバックボーンの中から数百Mbpsのトラフィックを特定する作業自体、困難を伴う。

西本氏は回線帯域の確保が対策だと述べた。「社会サービスクラスならば最低10Gbps、普通の企業でもそこそこネットに事業が依存している場合は1Gbpsは必要。それ以外ならば、『DDoS対策はどうなっているの』とデータセンターやISPに問いかけてもいい時期だと思う」(同氏)

またシスコの木村氏は、根本的にはより効果的なDDoS対策が必要だとしながらも、ルータやファイアウォール側でのアクセスコントロールポリシーの設定、スプーフィングパケット(送信元を偽ったパケット)の廃棄、ロードバランサーの導入といった手段も有効であり、「使えるものは使ってほしい」と述べている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

DDoS攻撃の対策技術料と称して金銭を要求してくる手口を紹介したラックの西本氏

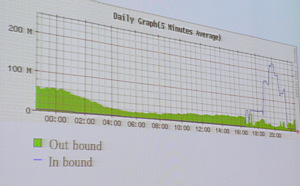

DDoS攻撃の対策技術料と称して金銭を要求してくる手口を紹介したラックの西本氏 ギガクラスに近い回線を持っていたため「かなり健闘した」というサイトに対するDDoS攻撃の例。緑色の部分がアウトバウンド(Webサイトからのレスポンス)で、青色の線がインバウンド

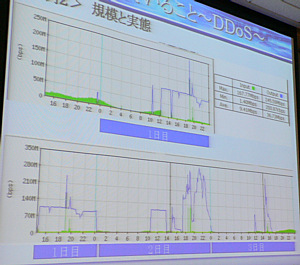

ギガクラスに近い回線を持っていたため「かなり健闘した」というサイトに対するDDoS攻撃の例。緑色の部分がアウトバウンド(Webサイトからのレスポンス)で、青色の線がインバウンド 100Mbpsの回線を利用しており、完全にWebサイトの閲覧が妨害されたケース

100Mbpsの回線を利用しており、完全にWebサイトの閲覧が妨害されたケース