機能満載、多彩な仕掛け、それがボットの姿:Webサイトを襲う えたいの知れない脅威の正体を追え

犯罪をも引き起こすボットは、さまざまな経路をたどって侵入してくる。それも、たくさんの機能を備えて。その仕組みも、よく練り上げられている――。

複数台立てられている指令サーバ

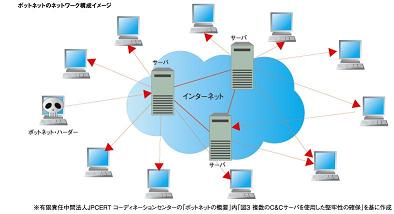

ボットに感染したコンピュータ群が、ボットネットをオンラインで運用管理するボットネット・ハーダーからの指令を待つ――ボットネットを構成するメカニズムは、いろいろある中でチャットの標準技術である「IRC(Internet Relay Chat)」を用いてネットワークを構成するものが多い。標準技術であるため目立たず、不正が発覚しにくいからだ。インターネット上に存在するIRC機能を実装する複数のサーバに侵入し、ボットに感染したコンピュータの指令サーバとして仕立て上げ、ボットネット・ハーダーの命令をボット化した各コンピュータに伝える中継地点とするのである。

指令サーバを複数台立てるのは、そのうちの1台が停止した場合などでもほかを指令サーバとして引き継がせることができるからだ。こうして、ボットネット・ハーダーは大規模なボットネットの安定運用を図っている。

ふんだんに盛り込まれた機能

ボットには、複数の悪意を持った機能が実装されている。例えば、ワームが持つ感染機能やスパイウェアの情報を盗む機能、あるいはトロイの木馬のバックドア機能などがある。厄介なのは、ボットの大群がネットワークを構成し、連携して機能することだ。

ボット自体は、洗練され機能的にできている。すでに数百もの亜種が存在するボットを解析した結果、さまざまな機能が実装されていることが分かった。

具体的には、ボット自身を最新のものに更新するメンテナンス機能、パスワードや暗号化などを用いた通信保護機能、対アンチウイルスや対コード解析用の防御機能、アカウントやパスワードなどを取得するキーロガー機能、感染したPCから機密情報を収集する機能、多様なルートを利用する感染機能、スパム送信やDoS攻撃を実行する攻撃機能――などが実装されていた。

最近では、こうした機能が機能モジュールとして配布され、ベースとなるモジュールをまず感染させて追加のモジュールを組み立てるタイプのボットが出現する可能性もあるという。

感染ルートも多彩

ボットの感染を防ぐためには、まず感染経路を知っておく必要がある。典型的な経路としては、メールによる感染がある。添付ファイルにボットが組み込まれ、受信者がそれをクリックしてしまって感染するものだ。同様に、ボットが組み込まれたWebサイトを閲覧することによって感染するパターンもある。あるいは、スパムメールにリンクされているURLをクリックすると、不正なWebサイトに強制的にジャンプしてしまい、感染するというものがある。

そのほか、ソフトウェアの脆弱性が原因となって感染するというものがある。OSやブラウザ、アプリケーションなどの脆弱性を突かれ、不正アクセスを受けて感染するパターンだ。OSに脆弱性がある場合は、ネットワークに接続しただけで感染することもある。また、トロイの木馬によりバックドアを開けられ、そこから不正アクセスされて感染した例も報告されている(「月刊アイティセレクト」9月号のトレンドフォーカス「弱みにつけこみWebサイトを襲う えたいの知れない脅威の正体とは?」より。ウェブ用に再編集した)。

関連記事

Webサイトを襲う えたいの知れない脅威の正体を追え:有力な“犯罪基盤”になったボット

Webサイトを襲う えたいの知れない脅威の正体を追え:有力な“犯罪基盤”になったボット

ウイルスやワームなどに比べ、大きな脅威となっている「ボット(ネット)」。その特性から、“犯罪インフラ”として着実に成長しつつある――。 Webサイトを襲う えたいの知れない脅威の正体を追え:変ぼうするサイバー犯罪の姿

Webサイトを襲う えたいの知れない脅威の正体を追え:変ぼうするサイバー犯罪の姿

ある報告によると、メールによる攻撃は減っている。だが、サイバー犯罪が減ったわけではない。とういうのも、その「手法」が変わっているからだ――。 Webサイトを襲う えたいの知れない脅威の正体を追え:ボットとメール攻撃の実態

Webサイトを襲う えたいの知れない脅威の正体を追え:ボットとメール攻撃の実態

Webアプリケーションの脆弱性に狙いを定め、ピンポイントで攻撃を仕掛けてくるマルウェアが増えている。ネットに潜む危険を探った――。

Copyright© 2010 ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み