Firefox、多数の拡張機能に脆弱性 ステルス攻撃で悪用の恐れ

米大学の研究チームによると、Firefoxで広く使われている拡張機能の大多数に「拡張機能再利用」と呼ばれる脆弱性が存在する。

WebブラウザのFirefoxで広く使われている拡張機能の大多数に「拡張機能再利用」と呼ばれる脆弱性が存在し、不正な拡張機能を使った攻撃に利用される可能性があるという研究結果を、米ノースイースタン大学の研究チームが発表した。

この研究はシンガポールで開かれたセキュリティカンファレンスの「Black Hat Asia 2016」で発表された。拡張機能ではcookieや履歴、パスワードといった情報にアクセスできることもあり、正規の拡張機能が攻撃されればユーザーに重大なセキュリティリスクをもたらしかねないと解説している。

拡張機能再利用の脆弱性は、Firefox拡張機能のアーキテクチャではシステム上にインストールされたJavaScript拡張機能が全て同じJavaScript名前空間を共有していることに起因する。このため不正な拡張機能が他の拡張機能の機能を起動させたり手を加えたりできてしまう「名前空間汚染」の問題が発生する。

研究チームではこの問題がセキュリティに及ぼす影響を調べ、一見無害な拡張機能を使って他の正規の拡張機能のセキュリティ上重大な機能を再利用し、ユーザーに対するステルス攻撃を仕掛けられることを実証した。

この手口を使った不正な拡張機能は、現在の審査プロセスでは発見されにくいといい、研究チームは人気拡張機能「NoScript」の脆弱性を突くサンプル拡張機能を開発し、審査プロセスを通過できてしまうことも実証したとしている。

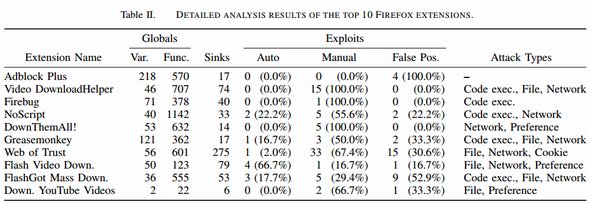

Firefoxで使われている上位10本の拡張機能について詳しく調べたところ、10本中9本に悪用可能な脆弱性が発見された。上位2000の拡張機能から無作為に抽出した拡張機能についても調べた結果、何百万ものユーザーがダウンロードしている拡張機能に悪用可能な拡張機能再利用の脆弱性が相当数見つかったという。

Mozillaは最近になって、拡張機能開発のための代替フレームワーク「Add-on SDK」を提供するJetpacプロジェクトを展開し、レガシー拡張機能に関連したセキュリティ問題の一部に対処した。しかし人気拡張機能の大多数が依然としてレガシーフレームワークを使っているほか、レガシー開発技術とAdd-on SDKを併用している拡張機能も多数存在すると研究チームは指摘している。

関連記事

「Firefox 45」が公開、多数の深刻な脆弱性を修正

「Firefox 45」が公開、多数の深刻な脆弱性を修正

Firefox 45では計22項目の脆弱性を修正した。このうち8項目は、重要度が最も高い「最高」に区分けされている。 Google Chrome 49の更新版公開、深刻な脆弱性を修正

Google Chrome 49の更新版公開、深刻な脆弱性を修正

最新版となる「Chrome 49.0.2623.108」では5件のセキュリティ問題が修正された。 Javaのアップデート公開、リモートコード実行の脆弱性に対処

Javaのアップデート公開、リモートコード実行の脆弱性に対処

Oracleは可能な限り早く適用することを強く推奨している。 米大手サイト多数に不正広告、ユーザーにマルウェア感染の恐れ

米大手サイト多数に不正広告、ユーザーにマルウェア感染の恐れ

GoogleやAOLなどの広告ネットワークを経由して、米New York TimesやMSNなど米国の大手サイトに不正な広告が掲載されていた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは