Windowsと無線LANの連携、カギを握るのは人間関係?:無線LAN“再構築”プラン(3/4 ページ)

XPはPEAPの情報をキャッシュしてしまう

そして、その次のOS起動時も普通に考えれば同じ処理になる――はずだが、Windows XPについていえばそういう仕様にはなっていない。というのも、先述のように、Windowsは2回目からは初回に入力されたID/パスワードをキャッシュしたまま起動してくるからだ。

ユーザーからすれば、初回のようにWindowsドメイン認証と802.1XのPEAP認証とでID/パスワードを2度入力する必要がなく、面倒な手間が省けてよいのだが、管理者にとってはそうもいってはいられない。認証の根幹をなす資格情報が端末に保存されたままになるのだ。しかもこの情報は、通常の手順では消去することができない。管理者にとっては歓迎できない仕様だろう。

無線LANのPEAP認証をADと連携させない環境では、もう1つの問題が横たわる。それは、ADのポリシー配布に関する問題である。AD環境において、PCはただ漫然と起動してくるわけではない。起動時にはサーバからコンピュータ用グループポリシー、ユーザー用グループポリシーが配布され、ポリシーに基づいてPCの権限が設定される、ということが行われている。

ところが、通信経路が確立しておらずドメインコントローラに参加できていないと、ポリシーの中でもOSの開始に先立って設定されるコンピュータ用グループポリシーが配られない。必要な基準を満たしていないPCが企業ネットワークに存在することになる。つまり、システム全体のセキュリティレベルが低下する一因となるわけで、これもまた管理者にとっては由々しき問題である。

2段階の認証で問題を解決

以上、どうしてそうなっているのか、にわかに理解できない仕様もあるのだが、無線LANの認証とADが連携を行わない場合に起きる問題を述べた。こうしたことを考えると、無線LANを使用する場合、認証方式がMS-PEAPならADとの連携は強く推奨される構成だといってよいだろう。まず、OSがID/パスワードをキャッシュしてしまうという課題は、PEAP認証をWindowsドメイン認証と一元化すれば毎回ログオンウィンドウでID/パスワードの入力を求められることになり、解消する。

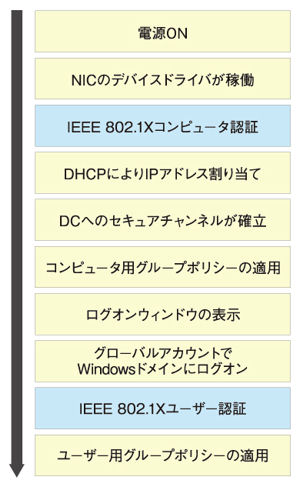

次にコンピュータ用グループポリシーの設定に関する問題だが、Windowsでは802.1X認証に「コンピュータ認証」と「ユーザー認証」の2段階が用意されている。ユーザー認証は、OSのスタート時、Windowsドメイン認証のログオンウィンドウから入力された情報に基づいて行われるユーザー単位の802.1X認証である。一方のコンピュータ認証は、OSのスタート前、つまり端末の起動時にコンピュータIDに基づいて行われる802.1X認証である。

このコンピュータ認証を有効にしておけば、起動時にいったん認証が行われてネットワークの接続性が確保されるので、コンピュータ用グループポリシーの割り当てが問題なく行われる。その後、ユーザー認証のシーケンスが走る。万一ここで不正なID/パスワードが入力されれば認証失敗となり、ネットワークとの接続は再び閉じてしまう。このコンピュータ認証を有効にした場合の認証シーケンスを図2に示す。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな

図2●コンピュータ認証を利用して端末単位の802.1X認証を動作させた時の起動シーケンス

図2●コンピュータ認証を利用して端末単位の802.1X認証を動作させた時の起動シーケンス