広告ブロック対抗サービスでマルウェア感染、超巧妙な手口で実行か

攻撃者はCEOから従業員にあてたメールに偽装し、極めて入念な手口を実行した。

広告ブロック対抗サービスを展開しているアイルランドのPageFairは、同社のサービスが一時的にハッキングされ、Webサイト経由でユーザーにマルウェアをダウンロードさせていたことが分かったと発表した。英経済誌Economistは、この間にeconomist.comを閲覧したユーザーがマルウェアに感染した可能性があるとして注意を促した。

PageFairの発表によると、ハッキングは10月31日深夜(グリニッジ標準時)から83分間にわたって発生。PageFairの分析サービスを利用しているWebサイトに悪質なJavaScriptが仕込まれ、一部のユーザーに実行可能ファイルをダウンロードさせていたという。

攻撃者はPageFairを標的として非常に巧妙な手口のスピアフィッシング攻撃を仕掛け、重要な電子メールアカウントへのアクセスを確立し、パスワードをリセットして、同社が使っているContent Distribution Network(CDN)サービスのPageFairのアカウントを乗っ取った。

フィッシング詐欺メールはPageFairの最高経営責任者(CEO)から従業員にあてたメールに見せかけてあり、件名も文面ももっともらしい内容でリンクのクリックを促していた。リンク先の偽のGoogle認証画面は標的とするユーザー用にカスタマイズされ、電子メールとアバターが既に入力されていて、URLは「https://services.google.com」で始まっており、パスワードを入力した後に表示される画面もGoogleの確認ページを完璧に模倣。ここまで手の込んだ手口を使われれば、どんな人物でもだまされる可能性があったと説明している。

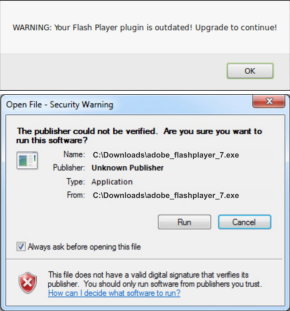

攻撃者は乗っ取ったアカウントからCDNの設定を変更してPageFairのJavaScriptを悪質なJavaScriptに入れ替え、Adobe Flashの更新を装って、Windowsを標的とするマルウェアをインストールさせていたという。

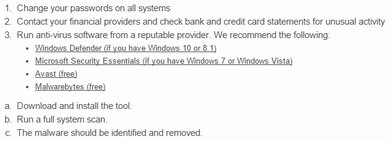

この攻撃でパブリッシャー501社が影響を受け、PageFairが対策を講じるまでの83分の間に、この501社のWebサイトを閲覧したWindowsユーザーがマルウェアに感染した可能性がある。ただし、同マルウェアは大手ウイルス対策製品の多くで検出でき、危険にさらされたのはビジターの2.3%のみだったとPageFairは試算している。

関連記事

Google幹部、iOS 9の広告ブロック機能は「お湯と一緒に赤ん坊を流してしまう機能」

Google幹部、iOS 9の広告ブロック機能は「お湯と一緒に赤ん坊を流してしまう機能」

AppleがiOS 9に追加した広告ブロックを可能にする新機能「コンテンツブロッカー」について、Googleの広告/コマース担当上級副社長が初めて公の場で語った。広告ブロックは不要なものを排除するだけでなく重要なもの(コンテンツプロバイダーの収入)をも犠牲にする機能であり、容認できる広告プログラムの構築が必要だと主張した。 Joomlaの脆弱性突く攻撃発生、直ちにパッチ適用を

Joomlaの脆弱性突く攻撃発生、直ちにパッチ適用を

脆弱性情報が公開されてからわずか4時間のうちに、人気サイトに対する直接的な攻撃が確認されたという。 「Magento」利用のECサイトに不正なコード、マルウェア感染の踏み台に

「Magento」利用のECサイトに不正なコード、マルウェア感染の踏み台に

コンテンツ管理システムの「Magento」を使っている多数サイトに大規模攻撃が仕掛けられ、マルウェア感染サイトに誘導させる不正なスクリプトが挿入されていることが分かった。 悪質なAndroidアドウェア、世界20カ国で流通

悪質なAndroidアドウェア、世界20カ国で流通

人気アプリを無断で改ざんする「リパッケージ」の手口を使って流通し、同一作者のものと見られるアプリがGoogle Playでも配信されていた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」