第27回 もう何も信じない――セキュリティの新常識「ゼロトラストネットワーク」って何ですか?:変わるWindows、変わる情シス(3/3 ページ)

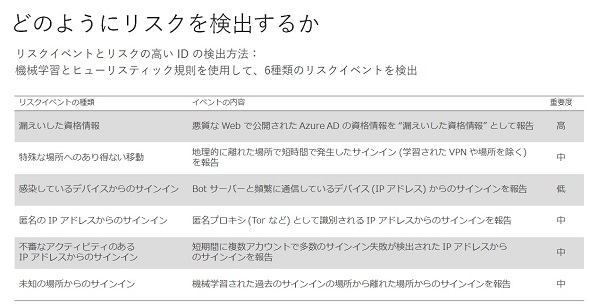

Azure ADにおける制限付きアクセス(Identity Protection)機能は、従来はIPアドレスのホワイトリストやブラックリストを作って運用する形でしたが、ゼロトラストネットワークは動的なポリシーがキモです。異常なアクセスだと判断する根拠はさまざまなものがあります。

例えば、東京からアクセスした5秒後にシドニーからのアクセスが検知された場合や、Torブラウザ(匿名のIPアドレス)からのアクセスがある場合など、異常な通信だと判断し、ポリシーが適用され、自動でアクセスコントロールが変更されます。

Azure AD Identity Protectionは検証目的でのライセンス提供もあるので、興味がある方はぜひ試してみてください。先に挙げた例に加えて、既に漏えいしてしまっているIDからのアクセスなど、6種類のリスクを検知できます。

「動的ポリシー」のカギとなる機械学習

ここまで何度も「ゼロトラストネットワークは動的ポリシーがカギ」だとお話ししていますが、この動的ポリシーを作るには機械学習が必要です。

以前、この連載で「マルウェアの96%は使い捨て」とお話ししたように、攻撃者は日々、手を変え品を変え、さまざまなバリエーションの攻撃を生み出しています。そのため、ブラックリスト(ホワイトリスト)のような、データとルールを先に決め、白か黒かアウトプットさせるようなアプローチでは、運用で限界が来ますし、誤検知も増えるでしょう。

機械学習の場合、アクセスした場所やデバイスのOSといった情報をインプットして学習させることで、「どういう状況であればセキュリティレベルが高いのか」という判断モデル(AI)を作ることができます。AIが誤検知をした際に、初めてブラックリストを使えばいいのです。これだけでも、運用の負荷は非常に軽くなるはずです。

「いつでもどこでも、セキュアに仕事ができる」――口で言うのは簡単ですが、これを本当の意味で実現するのは、簡単なことではありません。ゼロトラストネットワークは、この理想に近づける有力な一手だと思います。概念としては古くからあったものですが、それがようやく現実的な形で実装できるようになってきました。本気で「働き方改革」を目指している企業こそ、検討してほしいと願っています。

関連記事

第24回 マルウェアの96%は「使い捨て」――マイクロソフトが3カ月分析して分かったこと

第24回 マルウェアの96%は「使い捨て」――マイクロソフトが3カ月分析して分かったこと

マイクロソフトが3カ月の間マルウェアを分析したところ、マルウェアのうち、実に96%が“使い捨て”であるという事実が分かりました。今回は、アンチウイルスソフトだけではマルウェアを防げない実態を紹介します。 第22回 「Fall Creators Update」で進化したWindows Defender ATP、7つのポイント

第22回 「Fall Creators Update」で進化したWindows Defender ATP、7つのポイント

ついに配信されるWindows 10の最新アップデート「Fall Creators Update」。法人向けにも、セキュリティを中心にさまざまな機能強化が行われます。今回はその中でも、Windows Defender ATPの進化についてご紹介しましょう。 第13回 Windows 10なら「マルウェアに感染しても大丈夫」ってホント?

第13回 Windows 10なら「マルウェアに感染しても大丈夫」ってホント?

マイクロソフトの新OS「Windows 10」。もう使ったという人も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。今回はAnniversary Updateで追加された、企業向けセキュリティ機能「Windows Defender ATP」について。 第26回 エンドポイントセキュリティは「7つの階層」に分けて考えよう

第26回 エンドポイントセキュリティは「7つの階層」に分けて考えよう

働き方改革などのトレンドによって、エンドポイントセキュリティの重要性が高まっています。今回はエンドポイントセキュリティを「7つの階層」に分け、Windows 10が備えるセキュリティ機能をまとめてみようと思います。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地